Автор admin На чтение 5 мин. Просмотров 129k. Опубликовано

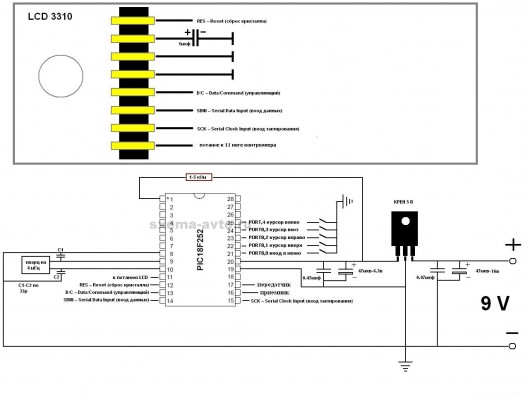

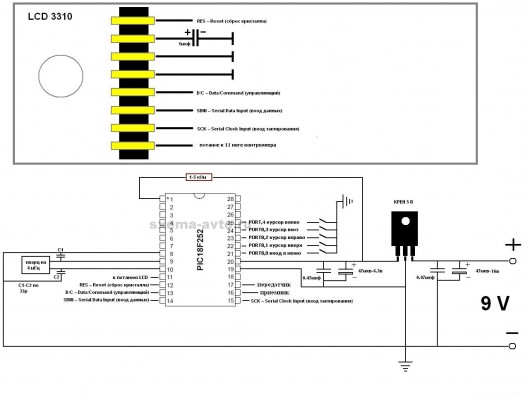

Это комплекс, который содержит в себе кодграббер, пакета-анализатор и циничную глушилку, которая валит весь эфир на 433.92мГц. Проект выполнен на микроконтроллере PIC18F252 и LCD 3310. Комплекс предназначен для исследовательских целей, он позволит понять кое какие принципы работы охранных систем, также поможет разоблачить не добросовестных производителей авто-сигнализаций.

Давайте я по подробней опишу, как все работает.

Начну с меню кодграббера, при включении прибора, на дисплее появится надпись «ВВЕДИТЕ КОД». Внизу мы увидим поле для его заполнения, курсор будет установлен на первую ячейку. Код состоит из 6 ячеек, вводимое значение будет от 0 до F. Думаю, для продвинутых юзеров не стоит объяснять, что пароль трех байтный, а это 256 умноженное на 256 и умноженное на 256 комбинаций, всего 16777216 комбинаций.

В случаи неверного ввода, загорится надпись «ОШИБКА», которая будет моргать, после некоторого времени, устройство перейдет в запрос кода. По этому, кроме вас ни кто кодграббер не включит. После ввода пароля, загорится надпись «КОД ПРИНЯТ» и наш адрес «WWW.PHREAKER.US». Далее через несколько секунд, включится основное меню.

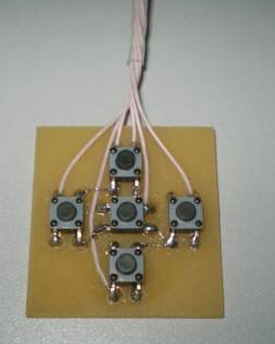

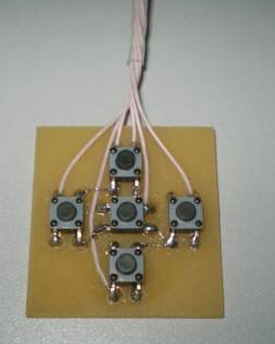

Меню будет содержать три закладки «КОДГРАББЕР» «АНАЛИЗАТОР» «ПОМЕХА» и логотип форума. Нужную функцию мы будем выбирать джостиком-курстором, который будет сделан из пяти кнопок. Перемещая кнопкой стрелки указатели, мы выбираем любую из трех функций. Чтобы включить выбранную функцию, мы нажимаем кнопку в середине джойстика.

Например, мы выбрали функцию «ПОМЕХА», на дисплее загорится надпись «РЕЖИМ ПОМЕХИ» «ЧАСТОТА 433.92» «МОДУЛЯЦИЯ» и «50 ГЦ». Чтобы переключить частоту модуляции глушения эфира, нужно джойстиком нажать вниз, шаг регулировки помехи 50Гц, ее можно менять от 50Гц до 600Гц. Что бы выйти в основное меню, можно нажать любую из боковых кнопок джойстика, левую или правую.

Режим анализатора включается аналогично, просто наводим стрелки и жмем джойстик в середину. После входа в это меню, нас ждет небольшая анимация, сверху в низ начнут появляться знакомые вам надписи, <=COD <=HOP <=FIX <=BUT и логотип форума, все! анализатор ждет пакета, эфир сканируется. После перехвата кода, а он определяется автоматически, кодграббер отобразит в верхней строчке принадлежность перехваченного пакета. Например, KEELOQ <=COD или STARLINE <=COD. При попадании нового кода, старый им замещается. Выход из анализатора, так же боковыми кнопками, любой.

Теперь заходим в меню кодграббера, загорится надпись «СКАНИРОВАНИЕ» «ВКЛЮЧЕНО» «433.92» и наш логотип, в этой закладке вас также встретит анимация. Внизу пробежит черная полоска и после того, как она будет исчезать, она откроет нам надпись «WWW.PHREAKER.US». После этого кодграббер ждет посылку, как только в эфире появится пакет от пульта, кодграббер пускает помеху и сразу на дисплее выводит надпись «ПРИНЯТ ПАКЕТ».

Двумя строчками ниже загорится шифрованная часть первой посылки. Далее кодграббер будет находится в ожидании второй посылки, где то около 5 секунд, если она придет, то в нижних строчках загорится вторая шифрованная часть и ниже серийник с нажатой кнопкой.

Все, две посылки мы сграбили! Самая фишка, это то, что после приема двух пакетов, в самой нижней строчке, будет гореть индикатор эфира, если нажать на пульт, то мы увидим, что шкала темнеет, все происходит довольно динамично. По этой шкале можно судить о том, что идет ответ от машины к пульту, когда мы будем ее открывать кодграббером.

Что бы выпустить перехваченные коды из кодграббера, достаточно нажать джойстик по середине, внизу загорится надпись «ОТПРАВКА КОДА». Напротив первого хоппинга и серийника загорятся стрелки, это в эфир пошел первый пакет, затем загорятся стрелки на против второго хопинга и серийника, это в эфир пошел второй перехваченный пакет.

Выйти из этого меню можно также левой или правой кнопкой джойстика. Если пакет не побился, в силу каких то обстоятельств, то надпись на дисплее будет замещена новым пакетом, который пройдет в эфир. Во время ожидания второго пакета, это в течении 5 секунд, из меню выходить нельзя, так как программа отрабатывает эфир, а не сканирование кнопок джойстика! На функцию кодграббера будут наложены небольшие ограничения, так как этот проект направлен на исследовательские цели в первую очередь.

Скажу честно, программа еще не доработана, особенно в плане дизайна, это оказалось намного сложнее, чем я думал. Полноценная версия будет размещена в закрытом разделе, как только я ее закончу. Пароль входа в кодграббер, я буду давать лично, когда увижу, что вы этот проект реально воплотили в железе! На случай моего преждевременного ухода, дубликат ключа будет у exchange!

Фотографии меню я прилагаю, все более чем наглядно. Прошивка будет ориентирована на китайскую версию LCD 3310. В ближайшее время я выложу еще дубликат этой прошивки, но для оригинального дисплея, что бы вы смогли беспрепятственно все воплотить, при наличии любого дисплея в вашем магазине.

Приемник и передатчик подключаем любой на 433.92мГц, уровень входа и выхода 5в. Кнопки джойстика программно подтянуты к +5в, соответственно при нажатии сажаются на землю (ноль).

Приемник PORTC,5 -16 нога контроллера.

Передатчик PORTC,6 -17 нога контроллера.

Центральная кнопка джойстика PORTB,0 – 21нога контроллера.

Вверх PORTB,1 – 22 нога контроллера.

Вниз PORTB,3 – 24 нога контроллера.

Вправо PORTB,2 – 23 нога контроллера.

Влево PORTB,4 – 25 нога контроллера.

Питание LCD только от контроллера!!!!

Питание LCD PORTC,0 – 11 нога контроллера.

Ресет LCD PORTC,1 – 12 нога контроллера.

Линия DC в LCD PORTC,2 -13 нога в контроллере.

Линия данных в LCD PORTC,3 – 14 нога в контроллере.

Линия тактирования в LCD PORTC,4 -15 нога в контроллере.

Землю (общий провод) LCD, берем в произвольном месте.

.

.

.

.

.

.

.

.

.

.

.

.

нажмите для увеличения по фотографии…

Файлы к статье…СКАЧАТЬ…

Алгоритмический код-граббер — Угона.нет

Список систем (далеко не весь), вскрываемых Алгоритмическим (Мануфактурным) код-граббером.

Это прибор служит для отключения охраны автомобиля. При его применении выключается охранная система автомобиля, открываются двери и багажник, а также снимаются все блокировки двигателя. В основе работы — заводские алгоритмы изготовителей автосигнализаций. Работает как родной брелок.

Он открывает сигнализации без создания помех в радиоэфире и ненужных блокировок родного брелка. Кодграббер перехватывает всего один запрос кода с родного брелка, даже при отсутствии самого авто рядом. После перехвата пакета, Алгоритмический кодграббер создает цифровой аналог брелка и сохраняет его во внутренний энергонезависимый EEPROM процессора.

1).Sherif ( весь модельный ряд keeloq) автозапуск.

2).Alligator (все дополнительные брелки keeloq)

3).A.P.S. (весь модельный ряд keeloq)

4).Jaguar (весь модельный ряд keeloq jx-2000 итд)

5).Alligator ( пейджеры с жк дисплеем все keeloq )

6).Alligator (пейджеры со светодиодами все keeloq)

7).Chelendger ( весь модельный ряд keeloq ch-7000i)

8).Pantera- (QX)

9).Mongouse

10).GUARD ( брелоки с красным светодиодом keeloq)

11).Duplex

12).Pantera (SX)

13).Fighter

14).Cenmax (HIT-320 keeloq модели)

15).Pantera (с пейджерами обратной связи по 5ХХХ серию включительно )

16).Faraon

17).KGB (дополнительные брелки включая старые модели)

18).Berhut (дополнительные брелки)

19).Berкut (пейджеры)

20).KGB (пейджеры с обратной связью, проверенно на-VS 4000)

21).Tomahawk(TW7000 TW9000,TW9010,TW7010,TW7020,TW7030,TW9020,TW9030,950LE) автозапуск.

22).Godzila

23).Pandora (серия RX)

24).Leopard

25).Red Scorpio

26).Inspektor

27).Cenmax-MT7,

28).Cenmax (A-700 A-900 )

29).Cenmax (VT-200,VT-210)

30).CENMAX VIGILANT ST-5, ST-7, ST-10, V-7, MT-8 автозапуск.

31).StarLine-Twage А6,А8,А9, автозапуск.

32).StarLine-Twage В6(черный брелок) автозапуск.

33).StarLine-Twage В6(доп.брелок) автозапуск.

34).StarLine-TwageВ6 (синий пейджер ) автозапуск.

35).StarLine-Twage В9(черный пейджер) автозапуск.

36).StarLine-Twage В9 (доп.брелок)

37) StarLine 24V

38).StarLine-Twage А4,A2 автозапуск.

39).FANTOM F-731, F-635LCD

40).KGB ( FX-3,FX-5, FX-7)

41).REEF (с красным светодиодом)

42).Gorgon (с красным светодиодом)

43).Black-Bug super (с красным светодиодом)

44).Fortress(частично)

45).StarLine-Twage В9(диалоговый синий пейджер)

46).Eaglemaster

47).TIGER keeloq Tiger QS, Tiger MM1

48).Partisan

49).Pantera (с пейджерами обратной связи c новой кодировкой серии SLK-350 SC-SLK-675 RS включительно )

50).Alligator(с пейджерами обратной связи c новой кодировкой серии S-400 2WAY — S-875 RS 2WAY)

51).Sherif (с номым динамическим кодом CFM модели с ZX-1055, ZX-1060 ) автозапуск.

52).Challenger новые модели с измененым кодом CFM модели ch8000i, x-1.

53).Daewoo Nexia штатная сигнализация

54).Huindai доставная сигнализация

55).Mystery (пейджер со светодиодами) MX-503, MX-505

56).Leopard LS новые модели с измененым кодом. автозапуск.

57).Tomahawk X3 итд серия Х автозапуск.

58).Top Guard

59).APS2800

60).Sher-Khan AM А (автозапуск),В,Vegas .

61).APS 7000-9000

62).Sheriff zx730,zx750 (с номым динамическим кодом CFM2 ) автозапуск.

63).Challenger (с номым динамическим кодом CFM2 ) автозапуск.

64).Harpoon h2, h3

65).AME-MM2 Type2 автозапуск.

66).Bagira MS AME-002

67).DaVinci codeice 7k1,K9.1 итд автозапуск.

68).Mystery пейджеры mx-605, mx-605RS, mx-705

69).Mystery дополнительные брелки mx-605, mx-605RS,607,705,905,905RS.

70).Mystery пейджеры mx-605, mx-605RS, 607,705, 905, 905RS

71).Convoy XS

72).Pantera СLK 355

73).Mangust EMS 1.7, 1.9, 1.7R, 1.9R автозапуск.

74).Jaguar EZ-Betta, EZ-Alpfa

75).Black-Bug (зеленый светодиод)

76).Anaconda

77).Tomahawk TZ

77).Subaru ,Tribeca B9,Outback,Forester,Impreza, Legacy (без смартов)to 2010year — ШТАТКА

78) Sherif 999 (новый модельный ряд)

79).KLIFFORD 1998 — алгоритм

80).KLIFFORD 1996 — статика

81).SIRIO 777

82).EXCALIBUR

83).TAMPERS

84).Reef (зеленый светоиод)

85).ZORRO

86).OMEGA

87).ENFORCER,

88).Visonic

89).ROLLINS

90).PRESTIGE

91).Whister

92).AL998RS RT

93).SKUNET

94).TR03B1

95).Bagira

96).APS 2700,2800,2900 Новый модельный ряд

97).Tiger EMS 1.7R, 1.9R

98).jaguar серия ja,jb

99).Sheriff zx-930 Новый модельный ряд

100).Sheriff 940, 950

Дополнительно по штатным системам авто:

1).LEXUS RX 300, 470, (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

2).ТОЕТА крузер 100, (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

3).Toyota Kаmri (ШТАТКА европа2004г.)

4).Toyota Prado. (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

5).Toyota RAV4 (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

6).AUDI A4, A6 , A8, TT ШТАТКА (проверено по 2004г но только европа,на экспортные 434,42MHz не распостраняется )

7).VOLVO

8).Subaru

Отдельный прибор:

Subaru ,Tribeca B9,Outback,Forester, Impreza, Legacy to 2010year(без смартов)

Отдельный прибор:

для FM серии Sher-Khan 3-IV-5-6-7-8-7PRO-8PRO-9-10-С-D-Logikar1 сделан в брелке Sher-Khan ( у моделей 5,7,9 возможен запуск двигателя, III,3,4,IV,5,6 запись с пинка и датчика вызова, глушение обратной связи, 8 ячеек памяти)

Обсуждение в форуме

14 гаджетов для взломщика — «Хакер»

Содержание статьи

Необычные виды устройств и гаджетов есть не только у сотрудников спецслужб и агентов 007. Немало девайсов были специально разработаны для нужд хакеров и исследователей безопасности. Что они собой представляют? Мы решили собрать настоящий хакерский чемоданчик.

Зачем это нужно?

Все, кто серьезно занимается пентестом или хакингом, наверняка хоть раз оказывались в условиях, когда для успешного проведения атаки не хватало буквально одного шага. В книге Кевина Митника «Искусство вторжения» (The Art of Intrusion) подробно описана история одного пентеста, в котором препятствие для проверяющих представлял грамотно настроенный системным администратором файрвол. Казалось бы, во внутреннюю сеть компании проникнуть нет шанса. Но один из членов команды обнаружил в приемной рабочий разъем для подсоединения к сети и незаметно подключил к нему миниатюрное устройство для беспроводного доступа (на которое никто так и не обратил внимания до окончания тестирования). Таким образом команда пентестеров получила прямой доступ к внутренней сети компании через Wi-Fi. Это один из многих примеров, иллюстрирующих, что недооценивать хак-девайсы не стоит. Именно поэтому мы сегодня рассмотрим наиболее интересные варианты, которые можно приобрести в Сети.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

1. WiFi Pineapple Mark IV

wifipineapple.com

цена: 99,99 $

Животная жажда бесплатного интернета приводит к тому, что люди, приехав в какое-то заведение или, скажем, аэропорт, тут же начинают проверять: а нет ли там бесплатного инета? При этом мало кому известно, что под видом открытого хот-спота может действовать специально настроенный роутер, который перехватывает весь открытый трафик (это несложно, все же «идет» через него) и использует различные виды MITM-атак, чтобы перехватить те данные, которые передаются по защищенному соединению. Для большего успеха злоумышленник может использовать звучное имя сети вроде «Wi-Fi Guest» или вообще маскироваться под популярных провайдеров — тогда от клиентов отбоя не будет. Поддельный хот-спот (Rogue AP) довольно легко поднимается на любом ноутбуке. Однако в хакерских кругах давно известен продуманный до мелочей девайс, реализующий атаку в прямом смысле слова «из коробки». WiFi Pineapple, появившийся еще в 2008 году, сейчас продается в своей четвертой модификации. Первая ревизия девайсов была для шутки замаскирована под ананас — отсюда и название девайса. По сути, это обычный беспроводной роутер (на базе беспроводного чипа Atheros AR9331 SoC и процессора 400 МГц), но со специальной, основанной на OpenWRT прошивкой, в которой по умолчанию включены такие утилиты, как Karma, DNS Spoof, SSL Strip, URL Snarf, ngrep и другие. Таким образом, достаточно включить устройство, настроить интернет (все конфигурируется через веб-интерфейс) — и перехватывать данные пользователей. Роутер нуждается в питании, и это мешает его мобильности; однако существует огромное количество вариантов (что активно обсуждается на официальном форуме) использовать аккумуляторы — так называемые Battery Pack. Они дарят девайсу два-три часа автономной работы.

2. Ubertooth One

ubertooth.sourceforge.net

цена: 119,99 $

В отличие от перехвата данных в сетях Wi-Fi, который легко устроить с ноутбука с подходящим беспроводным адаптером, анализ эфира Bluetooth — задача куда более сложная. Вернее, была сложной до выступления Майкла Оссмана на конференции ShmooCon 2011 (видео доклада — youtu.be/KSd_1FE6z4Y), где он представил свой проект Ubertooth. Оцени разницу. Промышленное железо для BT-эфира можно было приобрести за суммы, начинающиеся от 10 000 долларов. Майкл рассказал, как собрать подходящий девайс, стоимость которого не превышает ста баксов. По сути, это USB-донгл с возможностью подключения внешней антенны, построенный на процессоре ARM Cortex-M3. Адаптер изначально разработан так, чтобы его можно было перевести в режим promiscuous, в котором возможно пассивно перехватывать данные из Bluetooth-эфира, передаваемые между собой другими девайсами. Это важная опция, потому что большинство донглов обращает внимание лишь на то, что адресовано именно им, игнорируя все остальное, — причем повлиять на такое поведение нельзя. В случае с Ubertooth One можно беспрепятственно перехватывать фреймы из Bluetooth-эфира, причем использовать для этого привычные утилиты вроде Kismet. Можно девайс собрать самому, если руки растут из нужного места, или же купить готовое к использованию устройство в одном из авторизированных магазинов.

3. ALFA USB WiFi AWUS036NHA

bit.ly/OokY6l

цена: 35,99 $

Если говорить об аудите беспроводных сетей, то для реализации атак самым частым и, по сути, единственным препятствием становится неподходящий Wi-Fi-модуль, встроенный в ноутбук. Увы, производители не задумываются о выборе правильного чипа, который, к примеру, поддерживает инъекцию в эфир произвольных фреймов :). Впрочем, нередко нет и более заурядной возможности — просто извлекать данные из эфира. Если покопаться на форумах, то найдешь множество рекомендаций о том, какой адаптер лучше всего подходит для вардрайвинга. Один из вариантов — ALFA USB WiFi AWUS036NHA. Это Wi-Fi USB-адаптер повышенной мощности Alfa AWUS036NHA, построенный на чипсете Atheros AR9271 и работающий в стандартах b/g/n (до 150 Мбит/с). Его без лишних танцев с бубном можно использовать в основных операционных системах, в том числе и скрипткидис-дистрибутиве BackTrack 5, в котором уже собраны все необходимые инструменты для вардрайвинга. К слову, внешний USB-адаптер позволяет работать в привычной винде, при этом использовать все возможности в гостевой системе (том же самом Backtrack), запущенной под виртуальной машиной с проброшенным из основной ОС USB-портом. Адаптер совместим и с Pineapple Mark IV. Начиная с прошивки версии 2.2.0 Pineapple может использовать его для проведения так называемых deauth-атак. Суть атаки довольно проста: клиентам посылаются деаутентификационные фреймы, что заставляет их заново подключаться. Злоумышленник перехватывает WPA handshake’и, которые затем используются для брутфорса WPA-ключа.

4. Reaver Pro

bit.ly/IRrZfF

цена: 99,99 $

Как известно, длинная парольная фраза для подключения к беспроводной WPA-сети практически сводит на нет вероятность ее брутфорса. Однако сложность реализации этой атаки испаряется, если беспроводная сеть поддерживает механизм WPS. Об уязвимости в этой технологии мы подробно рассказывали в ][032012, в том числе об ее эксплуатации с помощью утилиты Reaver. Автор этого инструмента выпустил специальный кит, который позволяет реализовать эту атаку. Состоит он из беспроводного модуля и загрузочной флешки с преднастроенным дистрибутивом. Цель атаки — подобрать WPS pin, как только он будет получен, беспроводная точка с радостью предоставит нам свой WPA-ключ. Таким образом, как видишь, длина и сложность ключа не влияют на длительность атаки. В среднем Reaver’у требуется от 4 до 10 часов для подбора WPS pin’а. Честно говоря, когда я впервые прочитал, что существует аппаратная реализация этой атаки, то представлял себе небольшой портативный девайс, который можно незаметно спрятать в зоне уверенного приема нужной точки доступа. Ведь в отличие от брутфорса WPA-ключа, который можно осуществлять где угодно (достаточно лишь перехватить handshake), атака на WPS является активной. То есть необходимо находиться в непосредственной близости от точки доступа: если прием будет недостаточно надежным, то перебор быстро остановится. Хорошей альтернативой Reaver Pro может стать реализованный программный модуль для WiFi Pineapple Mark IV (и серьезный набор аккумуляторных батарей для его питания). Пока все, что предлагает создатель Reaver Pro, — это возможность приостановить атаку, чтобы в следующий раз продолжить с прерванного места.

5. 16dBi Yagi Antenna

bit.ly/MXT1Tv

цена: 30 $

Все беспроводные устройства обладают серьезным недостатком — ограниченным радиусом действия. Надежный прием часто является ключевым параметром для успешной реализации атаки. Чем ближе ты будешь сидеть к цели вместе со своими «странными» коробочками-устройствами — тем больше внимания ты будешь привлекать и больше подозрений вызывать. Чем дальше от цели — тем это безопасней и незаметней. Существуют всенаправленные (так называемые omni), а также узконаправленные антенны. Для примера мы взяли представителя второго типа — 16dBi Yagi Antenna. Эта узконаправленная антенна позволяет находиться на достаточном расстоянии от беспроводной сети и сохранять необходимый уровень сигнала. Благодаря коннектору RP-SMA ее можно подключить к адаптеру ALFA AWUS036H, «коробочке» WiFi Pineapple, донглу Ubertooth One, а также ко многим другим Wi-Fi-устройствам. Важно понимать, что это лишь одна из тысяч самых разных антенн. В Сети не только продается огромное количество самых разных антенн с разнообразными характеристиками, но и лежит немало инструкций о том, как быстро сварганить антенну из подручных материалов (например, из банки или проволоки).

6. USB Rubber Ducky

usbrubberducky.com

цена: 69,99 $

В одном из недавних номеров у нас была статья о зловредных USB-устройствах, построенных на программируемой плате Teensy. Идея в том, чтобы эмулировать HID-устройство (клавиатуру) и, пользуясь тем, что система воспринимает их как доверенные, эмулировать ввод, который создает в системе нужные нагрузки (например, открытие шелла). USB Rubber Ducky является аналогом Teensy. Сердце устройства — 60-мегагерцевый 32-битный AVR-микроконтроллер AT32UC3B1256, однако хардкодить что-то на низком уровне не требуется. Устройство поддерживает удивительно простой скриптовый язык Duckyscript (похожий на обычные bat-сценарии), на котором к тому же уже реализованы всевозможные пейлоады. Запустить приложение, создать Wi-Fi-бэкдор, открыть reverse-шелл — можно сделать все то же самое, как если бы ты имел физический доступ к компьютеру. Еще большую гибкость предоставляет дополнительное хранилище в виде microSD карточки, на которой можно одновременно разместить несколько пэйлоадов. Функциональность можно расширить за счет подключаемых библиотек, тем более что сама прошивка, написанная на чистом С, полностью открыта и хостится на гитхабе. Микросхема очень маленькая, но для того, чтобы сделать ее использование абсолютно незаметным, разработчики предлагают для нее специальный корпус от флешки.

7. Throwing Star LAN Tap

bit.ly/LYOW2f

цена: 14,99 $

Следующий хак-девайс также предусматривает, что у атакующего есть доступ: правда, не к конкретному компьютеру, а к кабелям локальной сети. И нужен он для пассивного и максимально незаметного мониторинга сегмента сети. Фишка в том, что его невозможно обнаружить программными средствами, — фактически это просто кусок кабеля, который никак себя не выдает. Как это возможно? Throwing Star LAN Tap выглядит как небольшая микросхема крестообразной формы, на концах которой расположены четыре Ethernet-порта. Представим, что нам надо перехватить трафик между двумя хостами (А и В), соединенными кабелем. Для этого просто перерезаем кабель в любом месте и соединяем получившийся разрыв через Throwing Star LAN Tap. Соединять разрыв надо через порты J1 и J2, в то время как J3 и J4 используются для мониторинга. Тут надо отметить, что J3 и J4 подключены только к жилам, ответственным за получение данных, — это намеренно сделано для того, чтобы мониторящая машина могла случайно послать пакет в целевую сеть (что выдаст факт мониторинга). Throwing Star LAN Tap спроектирована для мониторинга сетей 10BaseT и 100BaseTX и для своей работы не требует подключения источников питания. Благодаря тому что устройство не использует никакого электропитания, оно не может мониторить сети 1000BaseT. В таком случае ему приходится снижать качество связи, заставляя машины общаться на более низкой скорости (обычно скорости 100BASETX), которую уже можно пассивно мониторить. Девайс несложно спаять самому, все схемы открыты (концепция Open Source hardware).

8. GSM/GPS/Wi-Fi-глушилки

www.google.com

цена: От 100 $

Разговаривая о хакерских устройствах, мы не могли обойти такой класс девайсов, как jammer’ы или, говоря по-русски, глушилки. Мы намеренно не стали выделять какой-то отдельный девайс, а решили посмотреть целый класс таких устройств. Все они, независимо от технологии, которую требуется заглушить, основываются на одном и том же принципе — замусоривании эфира. Это одинаково работает для сотовых сетей (GSM), где телефон общается с базовой станцией, или, к примеру, GPS-приемника, который для определения координат должен держать связь сразу с несколькими спутниками. Девайсы отличаются радиусом действия, мощностью, размерами и вообще внешним видом. Подавители сигнала могут быть стационарными (большие бандуры с антеннами) или мобильными, замаскированными, к примеру, под пачку сигарет. В Сети можно найти огромное количество джеммеров, особенно если посмотреть китайские интернет-магазины. Сейчас бушуют споры о том, насколько легально использование подобных глушилок в России. В прошлом году их всерьез предлагали использовать в школах, когда выяснилось (вот это открытие!), что, несмотря на все запреты, школьники все равно проносили мобильники во время сдачи ЕГЭ.

9. RFID 13.56MHz Mifare Reader and Writer Module

bit.ly/MQlw6e

цена: 65 $

Последние несколько лет одним из неотъемлемых атрибутов каждого офисного работника стала пластиковая карта, позволяющая открывать дверные замки рабочих кабинетов и помещений. Речь идет о картах Mifare Classic 1K. Карта представляет собой пластиковую карту, внутри которой размещена микросхема (чип) с защищенной памятью, приемник, передатчик и антенна. Объем памяти этой карты составляет 0,5, 1 или 4 Кб, а вся память разбита на 16 секторов. Каждый сектор состоит из четырех блоков (три информационных и один для хранения ключей). Минимальный срок хранения данных в памяти карты Mifare составляет 10 лет, а число циклов записи — около 100 000. Такие карты относятся к пассивным устройствам хранения данных, то есть для ее работы и бесконтактной передачи данных энергия и батарея не нужна. Расстояние до считывателя, на котором начинается передача данных, определяется мощностью передатчика считывателя и чувствительностью приемника карты. Если тебе необходимо скопировать такую карту или просто посмотреть, что же там записано, в твоем распоряжении существуют различного рода девайсы. Ведь это так удобно: карты, бывает, ломаются или теряются :). Наиболее популярный девайс для таких затей — bit.ly/MQlw6e, стоимостью всего 65 долларов. К нему прилагаются несколько «болванок» карт, на которые можно производить клонирование, что позволит тебе сразу окунуться в мир социотехнических методов хакинга. К слову, транспортные компании, осуществляющие пассажирские перевозки, очень часто используют технологию Mifare Ultralight. Помимо этого, существует несметное количество других устройств для работы с менее популярными клиентами в беспроводных сетях связи, например NFC, ZigBee и многие другие. Технология NFC, кстати, является логическим продолжением семейства RFID, работать с которой можно даже с помощью передовых мобильных устройств.

10. KeyGrabber

www.keelog.com

цена: 38–138 $

Когда-то давно в рубрике «Фрикинг» мы писали о том, как самому спаять свой аппаратный кейлоггер. Идея простая: девайс подключается между компьютером и клавиатурой и на свой накопитель записывает все введенные символы. Естественно, существует огромное количество коммерческих реализаций этой задумки, в том числе серия KeyGrabber, предлагающая модели как для PS/2, так и для USB-клавиатур. Производитель подумал о том, как сделать использование подобных девайсов более незаметным. Ведь мало того, что нужно подключить такой кейлоггер, необходимо еще периодически снимать с него данные. Оказалось, что последнее можно упростить, если снабдить снифер Wi-Fi-адаптером, который может незаметно подключиться к ближайшей точке доступа и отправлять перехваченные данные на e-mail. Этот же производитель также предлагает несколько других полезных решений. Кроме готовых девайсов, выглядящих как переходник, можно купить KeyGrabber Module — готовую микросхему, которую можно внедрить в PS/2- или USB-клавиатуру. Также в продаже есть устройства VideoGhost — «переходничек», подключаемый между монитором и компьютером, который каждые десять секунд сохраняет скриншоты экрана на встроенный накопитель (2 Гб). Существуют версии для DVI-, HDMI-, VGA-разъемов, цена на них начинается от 149,99 доллара.

11. MiniPwner

www.minipwner.com

цена: 99 $

Ситуации, когда доступ к корпоративной сети приходится получать с помощью навыков социальной инженерии и специальных девайсов, встречаются на практике довольно часто. MiniPwner является девайсом, который в случае незаметного его подключения к целевой сети предоставляет атакующему/пентестеру удаленный доступ к этой сети. Устройство спроектировано инженером из Висконсина Кевином Бонгом, который собрал первый прототип миниатюрного шпионского компьютера в коробке из-под леденцов. Гаджет предназначен для подключения к локальной сети и быстрого сбора информации. Сразу после подключения компьютер устанавливает SSH-туннель и открывает вход в систему извне. Если посмотреть внутрь, то это обычный роутер TP-Link TL-WR703N, оснащенный памятью в 4 Гб и имеющий беспроводной интерфейс, поддерживающий стандарт 802.11n и гигабитный Ethernet-порт. В качестве прошивки используется модифицированная OpenWrt, в которой предустановленно большое число утилит, необходимых для ведения разведывательной деятельности: Nmap, Tcpdump, Netcat, aircrack и kismet, perl, openvpn, dsniff, nbtscan, snort, samba2-client, elinks, yafc, openssh-sftp-client и другие. Автономную работу, которая крайне важна для реального использования, обеспечивает аккумулятор емкостью 1700 мА ч, которого хватает на пять часов интенсивной работы, даже если включен режим беспроводной сети. Так что, подключив такой девайс к исследуемой сети, исследователь может получить достаточно времени, чтобы закрепиться в ней.

12. Pwn Plug

pwnieexpress.com

цена: 595 $

Как и рассмотренный выше MiniPwner, Pwn Plug относится к классу так называемых drop-box устройств — то есть девайсов, которые при незаметном подключении к целевой сети предоставляют к ней удаленный доступ атакующему/пентестеру. Внешне девайс похож на адаптер питания, подключаемый в розетку. Для большей конспирации разработчики устройства предоставляют специальные наклейки, маскирующие Pwn Plug под освежители воздуха и аналогичные бытовые приборы. На самом же деле это полноценный компьютер, работающий под управлением Debian 6, который, несмотря на свой малый размер, под завязку напичкан различными устройствами и хакерским софтом. Рассмотрим поближе Elite-версию — она более «заряжена». Итак, этот «освежитель» снабжен сразу тремя адаптерами: 3G, Wireless и USB-Ethernet. Поддерживает внешний доступ по SSH через 3G/GSM сотовые сети. Обладает такой интересной функцией, как Text-to-Bash: ты можешь выполнять на нем команды в консоли с помощью отправки SMS-сообщения. Поддерживает HTTP-прокси, SSH-VPN и OpenVPN. Богатый набор хакерских инструментов включает в себя Metasploit, SET, Fast-Track, w3af, Kismet, Aircrack, SSLstrip, nmap, Hydra, dsniff, Scapy, Ettercap, инструменты для работы с Bluetooth/VoIP/IPv6 и так далее. В качестве дополнительного хранилища используется 16-гигабайтная SDHC-карточка. Wireless-версия не имеет 3G и USB-Ethernet и, соответственно, не может похвастаться поддержкой удаленного доступа через сотовые сети. В остальном обе версии одинаковы. Вообще, девайс реально крутой, однако ценник у него, прямо скажем, кусается.

13. AR.Drone

ardrone.parrot.com

цена: 299 $

Этот девайс разительно отличается от всех остальных. Ведь с его помощью можно… нет, не перехватывать трафик, не отлавливать нажатия клавиш и не сохранять снимки рабочего стола — с его помощью можно… подглядывать! Да-да. Современный пентестинг все больше походит на шпионаж, поэтому эксперты не пренебрегают данной возможностью. Честно говоря, увидев AR.Drone в магазине, я вряд ли бы подумал о тестах на проникновение или взломе. Это игрушка чистой воды: обычный квадрокоптер с прикрепленной к нему камерой. Вторая версия AR.Drone снабжена камерой высокого разрешения, поэтому, как бы это фантастично ни звучало и ни напоминало шпионский боевик, можно подглядеть через окно, что происходит в помещении, какое оборудование используется, как ведут себя сотрудники. И не обязательно обладать острым глазом и фотографической памятью: к камере можно присоединить флешку, на которую будет записываться видео. Управлять девайсом проще простого: в качестве пульта можно использовать iPhone, iPad и Android, предварительно установив специальное приложение. Девайс можно использовать и в мирных целях, делая потрясающие снимки с высоты птичьего полета. Так что, даже если подсматривать не за кем, с таким девайсом все равно не заскучаешь. Если хочешь сэкономить, то можно собрать такой девайс самостоятельносамостоятельно, то рекомендую тебе изучить следующие ресурсы:bit.ly/GVCflk — пост на хабре, довольно подробно описывающий процесс создания простенького квадрокоптера; bit.ly/o8pLgk — англоязычный сайт, полностью посвященный строительству квадрокоптеров; bit.ly/fhWsjo — ресурс о том, как делать роботов, также содержит статьи о квадрокоптерах.

14. Raspberry Pi

raspberrypi.org

цена: 25 $

Заканчивает наш обзор девайс по имени Raspberry Pi, вокруг которого сейчас много шума. Это простенький одноплатный компьютер, выпущенный компанией Raspberry Pi Foundation. Микросхема выполнена на базе процессора ARM 11 с тактовой частотой 700 MГц и по размеру сопоставима с банковской пластиковой карточкой. Одно из достоинств этого «компьютера» — он идет без корпуса, просто в виде микросхемы, и это позволяет замаскировать его практически подо что угодно. На плате располагаются порты ввода/вывода, два разъема USB 2.0, отсек для карт памяти SD/MMC/SDIO, Ethernet-контроллер, композитный и HDMI-видеовыходы. Как видишь, идеальный вариант для создания своего бюджетного drop-box’а. Вообще, такой девайс с хорошим процессором, небольшим энергопотреблением, возможностью подключения Wi-Fi-адаптера по USB и Linux’ом на борту грех не использовать для скрытой установки. В качестве ОС можно использовать любой Linux-дистрибутив — Debian, Fedora, Ubuntu, но лучше специализированный дистрибутивPwnPi, выпущенный умельцами специально для установки на Raspberry Pi. Он уже содержит в себе весь необходимый хакерский инструментарий. К тому же умельцы охотно делятся своим опытом установки на него скрытого сервера в анонимной сети I2P, установки Metasploit, создания аппаратного снифера и многого другого.

Фрикер Клуб » Кодграббер

Одна из самых распространенных кодировок – встречается на форуме в таких изделиях как ИМИТАТОР от CodePerfect на железе Олега, МЕГА-АНАЛИЗАТОР от RUSSO_TURISTO, в прошивке Joker для железа Олега, в прошивках для ZX940.

В большинстве изделий представляет собой или случайный выброс шифрованной части (hop) (имитацию) сигнала или просто определение типа кодировки.

Вопрос – возможно ли воспроизвести сигнал открытия автоматике nice flor-s обычными средствами – т.е. без обращения к китайцам для распила проца чтобы узнать хитрый алгоритм?

Читать далее…

9 сентября 2014 ONeiLLСегодня я хочу предложить фрикерскому сообществу приложение KG Control для android смартфонов, при помощи которого можно будет управлять грабом без проводов, только по средствам bluetooth.

Нам понадобятся следующие вещи:

— смартфон с Android’ом 4.0.3 и выше.

— Arduino Nano (ATmega328)

— блютус модуль(например, я использовал HC-05)

— приёмник и передатчик

— светодиоды и резисторы

Читать далее…

20 декабря 2013 kraПри изготовлении устройства 409, 502, возникает по сути единственная сложность, это ослепление приемника после глушения. Это явление вызвано тем, что после «глушения» есть промежуток времени когда приемник не способен принимать сигнал, потому что, его чувствительность резко упала (характерно не для всех приемников). Это очень неприятно, во-первых сбивается синхронизация приема, а во-вторых время «слепоты» может быть слишком большое.

Для эффективного использования методов 409 и 502, необходимо знать время «слепоты» (или время восстановления после глушения) своего устройства. Про мой способ замера и пойдет речь в этой статье.

Читать далее…

Кодировка Princeton, используется в беспроводных пультах управления электроприборами, радиозвонках и прочих бытовых девайсах. Частота работы в нашей стране ASK 433,92 MHz, а вот за бугром еще и на частоте 315 MHz.

Статья нацелена на начинающих фрикеров 😉

Читать далее…

Приветствую всех и поздравляю с 2012!

С каждым годом вопрос парковки становится все актуальнее, на дворовых территориях и в проездах устанавливаются шлагбаумы, парковочные места ограждаются цепочками и барьерами, и за частую найти парковочное место даже на несколько минут достаточно сложно. Одной из самых распространенных систем в этой отрасли является Came, которая производит шлагбаумы, ворота, цепочки, барьеры и многое другое.

Дистанционное управление осуществляется с помощью специальных пультов, которые командой по радиоканалу в определенном формате управляют например шлагбаумом. Дело в том, что перехватив такую команду всего один раз, мы сможем управлять шлагбаумом когда нам это будет необходимо )) Читать далее…

В этой статье будет рассказано как на основе популярной платформы Arduino сделать кодграббер для StarLine.

Несколько месяцев назад, впервые только заинтересовавшись изучением уязвимостей, в тот момент меня интересовали только шлагбаумы, которых поставили много и не проехать и не запарковать машину в центре города, я натолкнулся на ряд интересных тем. Особенно меня заинтересовал проект tahion`а. USB универсальный, можно перепрограммировать под что угодно и т.д. Это был мой первый девайс, который мне собрали друзья. Читать далее…

Предлагаю вашему вниманию очередной интересный проект, который создан на базе USB-кодграббера, и так же состоит из программной и аппаратной части, соответственно по аппаратной части вы можете прочитать информацию в теме USB-кодграббера.

Программная часть включает в себя продвинутый анализатор пакетов, кодграббер, и конечно глушилку, теперь обо всем по-порядку Читать далее…

Пакет состоит из 65 — 66 бит, первый бит стартовый, потом 64 бита данных, остальное можно не принимать, последний бит — флаг конца пакета, возможно у некоторых ещё передаётся бит разряда батарейки, по аналогии с KeeLoq.

Вначале пакета идёт преамбула — меандр 600 мкс. Далее хедер — 2400/1000 мкс, встречал 2400/700 мкс. Первый бит — нулевой — он же стартовый. Нулевые биты 600/600 мкс, единицы 1000/1000 мкс.

Обсуждение тут.

Предлагаю вашему вниманию новый проект, который в первую очередь является универсальным USB программатором для микроконтроллеров серии AVR, небольшой макетной платой, к которой вы сможете подключить любые устройства, включая датчики, приемопередатчики и т.д., а так же средством связи МК и ПК по USB интерфейсу.

С помощью этого программатора вы сможете загружать прошивки в большинство мк, а все, что вам понадобится, это USB порт компьютера, никаких вспомогательных микроконтроллеров для прошивки не нужно, в схеме заложен принцип: собрал и работай. В комплекте с проектом есть все необходимые файлы для начала работы, а так же две демонстрационные программы, кодграббер – анализатор и программа для управления проигрывателем Winamp с помощью пульта от автомобильной сигнализации. Постепенно я буду дополнять эту тему и другими интересными проектами на основе этого девайса:

Итак, что необходимо для его сборки Читать далее…

Алгоритмический кодграббер своими руками в брелоке с рабочим дисплеем, бесплатная боевая прошивка.

Это прошивка алгоритмического кодграббера для брелока Sheriff ZX 750. Никаких переделок внутри брелока не требуется, дисплей рабочий, 3 ячейки памяти, микроконтроллер PIC16F914.

Внутри зашит мануфактурный код мангуста (Mongoose), это версия 1.1. Во второй версии будет возможность вписывать свои ключи в EEPOM.

Читать далее…

Несмотря на моральное «устаревание», статические коды продолжают использоваться производителями модулей управления воротами и шлагбаумами. Как оказалось, статические коды встречаются и в новых сигнализациях. Ниже приводятся несколько распространенных форматов кодов. Длительности импульсов приведены для встречавшихся кодовых посылок.

Форматы CAME и NICE.

Отличаются друг от друга длительностями импульсов. Для реализации передатчиков используются микросхемы кодеров Holtek HT-12E – в этом случае в брелоках устанавливают микропереключатели, которыми задается номер брелока. Могут иметь одну или несколько кнопок – микросхема кодера позволяет реализовать от 1 до 4 кнопок. Встречались и в старых пейджерах, там выводы кнопок использовались для кодирования серийного номера. Длительности импульсов задаются резистором в обвязке кодера. Встречаются кодеры без наборного поля, серийный номер прошивается в микросхему производителем.

Читать далее…

После того, как открыл для себя покупки через интернет, оказалось у меня несколько устройств из Китая:

— сигнализация GSM с беспроводными датчиками и брелками постановки/снятия

— блок с 12 реле, управляемых от пульта

— дверной звонок с радиокнопкой

Вскрытие показало, что передающие брелки и датчики этих устройств практически одинаковые.

По названию микросхем Гугль подсказал, что принцип формирования пакетов у них одинаковый.

Далее описано как можно принимать и расшифровывать посылки с таких устройств.

Для описания протокола приведу рисунки из datasheet на микросхемы SC2272 и RT1527.

Перед посылкой каждого пакета данных передаётся «бит синхронизации», преамбула.

Дело в том, что когда передатчик молчит, на выходе приёмника присутствует случайный шум. Частые случайные переключения «0»/«1».

Для того чтобы начать принимать полезные данные — ждём молчания на выходе приёмника — «бит синхронизации».

За битом синхронизации передаются сами данные. Здесь у разных микросхем — разная трактовка.

Например у RT1527 — короткий импульс = бит «0», длинный импульс = бит «1»,

а у SC2272 — последовательность двух коротких = бит «0», последовательность двух длинных = бит «1», последовательность короткого и длинного — бит «F».

Но в любом случае соотношение времён импульсов имеет некоторую закономерность:

если принять время короткого импульса за 1t, то

при передаче короткого импульса — соотношение импульса и паузы 1t/3t,

при передаче длинного импульса — соотношение импульса и паузы 3t/1t.

время передачи «бита синхронизации» будет 32t.

Время t для микросхем передатчиков задаётся внешним резистором Rosc.

Мне встречались значения 1,5M, 3,3M, 4.7М.

При продаже датчиков продавцы обычно указывают частоту, на которой работает датчик и резистор, задающий тайминги.

В некоторых датчиках джамперами выставляется Rosc и передаваемые биты.

при разных Rosc этого датчика получились следующие тайминги:

Rosc = 4.7M, 1t = 0.395ms, 3t = 1.211ms, 31t = 14.770ms

Rosc = 3.3M, 1t = 0.265ms, 3t = 0.838ms, 31t = 10.033ms

Rosc = 1.5M, 1t = 0.119ms, 3t = 0.392ms, 31t = 4.577ms

Обнаружив такое соотношение таймингов придумался следующий алгоритм приёма с автоматическим определением «биттайминга»:

1. Ждём чтобы на выходе приёмника уровень «0» был дольше чем 4мс — «бит синхронизации». Измеряем длительность этого «0», и по нему рассчитываем времена длинного и короткого импульса последующих передаваемых данных.

Ещё раз напомню — длительность «0» бита синхронизации 31t, короткого импульса 1t, длинного импульса 3t.

2. После приёма «бита синхронизации» пытаемся принять всю посылку. Следим, чтобы импульсы примерно попадали в рассчитанные времена, и учитываем что за коротким импульсом следует длинная пауза, за длинным импульсом — короткая пауза, после передачи пакета следует «бит синхронизации».

Если при приёме что-то не попало в своё время — сбрасываем приём и возвращаемся к ожиданию преамбулы.

3. После успешного приёма сохраняем в массив принятые биты, их количество и время 1t.

Зная всё это можем определить какой код был принят, и какой Rosc использовался на передатчике.

Перейдём к железу.

Все мои эти радиоустройства работают на частоте 315МГц. Только конпка от звонка «Космос» 433МГц.

Через интернет были приобретены модули на 315 и 433 Мгц. Там где я покупал продаются сразу в паре, приёмник+передатчик.

Собрано в корпусе от пульта ИК ДУ. Специально был выбран наиболее «пузатый» пульт, места в нём оказалось достаточно.

Плату не разводил, технологией ЛУТ не владею. Поэтому всё сделано на макетной плате с кучей проводов, изоленты и термоклея.

Контроллер STM32F103R6T6A. Для программирования по SWD используется аудио разъём jack3.5, установленный на место светодиода пульта ДУ.

Рядом разъём для SD карточки, на которую записываются успешно принятые коды.

»

Включение устройства — вставлением SD карточки. При установке карточки замыкаются контакты и минус батареек подключается к минусу схемы.

SD карточка подключена через SPI. У STM в этом семействе контроллеров есть аппаратный SDIO, но в контроллерах с большими объёмами памяти. То что в этом нет SDIO выяснилось уже после покупки контроллера. Поэтому пришлось переходить на SPI. В нём по-моему не поддерживаются SDHC карточки, благо нашлась какая-то старинная карточка на 16 Мб.

Индикатор от Nokia 1616. SPI 9-бит через «ногодрыг», прямое программное управление ножками контроллера. Подпаяться к индикатору проводками — то ещё развлечение, шаг 0.6мм, две штуки угробил, прежде чем получилось.

Приёмник никак не захотел работать от 3В, даже 4,5 ему мало.

Поэтому питание от двух Li-ion элементов 10440 размера AAA, установленных в штатные места пульта. Элементы чуть длиннее батареек ААА, но влезли. Дальше стабилизаторы на 5В для приёмника и 3.3В для контроллера и дисплея. Ток потребления схемы 35мА. На сколько хватает этих аккумуляторов пока не проверял.

Так же установлены два передатчика, на 315 и 433МГц, к ним ещё не подступался. Теоретически — просто сформировать на входе передатчика требуемую нам последовательность импульсов.

Дополнительно в корпус устройства вкручено два винта, подключённых к контроллеру проводками — считыватель 1-wire шины, для запланированных экспериментов с домофонными ключами.

Компилятор Keil. Исходники в приложении.

Для того чтобы использовать кнопки от пульта IR на вход контроллера подаётся сигнал, который шёл на излучающий светодиод.

Теория ИК ДУ много где описана, повторяться не буду.

Только в нашем случае получим сигнал не как с фотоприёмника, а модулированный. Импульсы единиц будут не сплошные, а виде пачки импульсов. Как в левой части рисунка.

Программно обрабатываю это так: пока импульсы идут часто, значит принимаем «1» и просто суммируем времена этих коротких импульсов.

Когда пауза достаточно длинная, значит приняли «0», а всё предыдущее насуммированое было «1».

Если пауза совсем уж длинная, то значит передача закончилась, начинаем разбирать что мы там такого напринимали.

В итоге устройство умеет:

— определять нажатия на клавишах пульта

— принимать на частотах 315МГц и 433,92МГц одновременно, выделять и «расшифровывать» посылки указанного выше типа

— записывать в текстовый файл на SD карточку принятые коды

— читать код с домофонных таблеток

В перспективе:

— передавать произвольный код на частотах 315 и 433,92

— записывать перезаписываемые заготовки для домофонных ключей

P.S. Немного проясню откуда взялись здесь домофонные ключи. После всех экспериментов понял, что пользоваться сигнализацией, снятие с охраны у которой производится при помощи такого кода я не буду. Небезопасно это.

В итоге из GSM сигнализации был выпаян контроллер, проводками подпаян на его место STM32, и добавив к данной программе кусок для работы с SIM300, получил вполне вменяемую сигнализацию со снятием с охраны домофонным ключом.

Кодграббер для ноутбука под StarLine и KeeLoq

Предлагаю вашему вниманию новый проект, который в первую очередь является универсальным USB программатором для микроконтроллеров серии AVR, небольшой макетной платой, к которой вы сможете подключить любые устройства, включая датчики, приемопередатчики и т.д., а так же средством связи МК и ПК по USB интерфейсу.

С помощью этого программатора вы сможете загружать прошивки в большинство мк, а все, что вам понадобится, это USB порт компьютера, никаких вспомогательных микроконтроллеров для прошивки не нужно, в схеме заложен принцип: собрал и работай. В комплекте с проектом есть все необходимые файлы для начала работы, а так же две демонстрационные программы, кодграббер – анализатор и программа для управления проигрывателем Winamp с помощью пульта от автомобильной сигнализации. Постепенно я буду дополнять эту тему и другими интересными проектами на основе этого девайса:

Итак, что необходимо для его сборки

Установочные компоненты:

Разъем USBB-1J

Две линейки PLS-10

Одна линейка PLD-12

Тактовая кнопка

6 джамперов

Панелька DIP-20

Микроконтроллер atmel attiny2313

Вместо линеек PLS-10 и PLD-12, можно взять одну PLS-40, ее вполне хватит.

SMD компоненты:

Микросхема FT232RL

Резистор 0 kOm, 1шт (типоразмер 1206)

Резистор 10 kOm, 1шт (типоразмер 1206)

Резистор 1,6 kOm, 1шт (типоразмер 1206)

Конденсатор 0.01 uF, 2 шт (типоразмер 1206)

Конденсатор 47 uF, 1 шт (типоразмер A)

Cветодиод (типоразмер 1206)

В архиве с проектом в папке layout находится два файла в формате Sprint Layout 5.0 (все уже отзеркалено и подготовлено к печати), plata.lay это печатная плата программатора, starline-rx.lay это переходник для трансивера из пульта Starline, что бы его можно было просто накидывать на устройство вот таким образом:

При этом никаких проблем не составит подключить к схеме любой приемник и передатчик, например RR10:

Сборка устройства достаточно простая, т.к. используется односторонний монтаж, главное качественно сделать печатную плату, ЛУТом у меня получилось вот так:

Дорожки и контактные площадки достаточно тонкие, поэтому лудить лучше в сплаве Розе, что бы лишний раз не перегревать плату. Все отверстия 0.9 мм, отверстия крепления USB разъема 2.0 мм. Порядок сборки такой: когда плата залужена, сперва нужно запаять SMD компоненты, затем выводные и разъем USB. Затем установить микроконтроллер ATtiny2313 и накинуть 6 джамперов(которые необходимы на случай если понадобится полностью отвязать мк от микросхемы FTDI). А если использовать соответствующий переходник, то получается USB флешка.

Далее подключаем девайс к компьютеру обычным USB кабелем от принтера, система должна отреагировать сообщением, что найдено новое оборудование. В архиве проекта есть фирменный драйвер, который поддерживает кучу операционных систем, на случай если скачивание с официального сайта будет затруднено (папка driver\CDM20814_WHQL_Certified), или просто скачайте драйвер с сайта производителя: http://www.ftdichip.com После установки драйвера устройство готово к работе. Заходите в папку \prog\ и запускайте файл attiny2313.cmd На экране быстро побегут различные прогрессбары, если их нет, значит где-то косяк при сборке схемы. После этого заходим в папку soft, там находится две программы для Windows (возможно с помощью wine запустятся и под nix’ами, пока еще не проверил), которые сделаны в среде попсовой Visual Studio 98 (Visual Basic 6.0) включая исполняемые .exe файлы и готовые для компиляции проекты, а так же полностью откоментированные исходники! Собственно первая, программа Grab.

При запуске программы устройство должно быть подключено к компьютеру. Заходим в меню «порт», и выбираем тот последовательный порт, на котором у нас находится девайс, это можно посмотреть в диспетчере устройств:

После того когда порт выбран, программа автоматически становится на прием, если конечно ресивер подключен к схеме. В списке главного окна будут в реальном времени отображаться все пакеты кодировки старлайн из эфира. Так же доступно несколько фильтров для удобства просмотра: фильтр по серийному номеру пульта и фильтр повторных пакетов, а в меню порт доступна функция паузы приема, а та же функция запуска глушилки. Когда в списке есть пакеты, то кликнув на любой пакет, вы сможете увидеть его в двоичном виде, и в раскадровке по HOP/FIX/BUT частям. Если программа обнаруживает две последовательные посылки, то она автоматически подставляет их в соответствующие поля, после чего доступна функция выброса пакетов в эфир. Жмем кнопку – машина открывается/закрывается. Так же программа позволяет вести лог-файл, в котором фиксируется дата и время приема пакета, так что можно уехать в универ/на работу, а девайс сграбит все тачки во дворе

Вторая программа совсем не фрикерская, но очень прикольная )) Она позволяет управлять популярным проигрывателем Winamp с пульта от автомобильной сигнализации:

А так же позволяет выполнить системную команду или запустить файл. Работает крайне просто: откройте программу и выберите порт на котором проинициализирован девайс, затем кликаем по кнопкам «обучить» и жмем кнопки пульта от старлайна, в ответ видим как программа вписывает серийник и кнопку в соответствующие поля окошка. Затем жмем записанные кнопки и радуемся новому ПДУ которым не надо целиться в окошко ИК приемника, и который будет работать хоть из кухни )) На фотке программа обучена пультом от сигнализации томагавк 9030(кодировка старлайн).

Так же можно просто открыть обычный виндовый Hyper Terminal (меню пуск-программы-стандартные-связь-hyper terminal), там вводим любое имя и выбираем конфигурацию порта: 9600 8 n 1, без управления потоком.

После запуска в терминале доступны следующие команды: STARLINE, GLUSHILKA, «?»

В обычном режиме, в терминал будут сыпаться все пакеты из эфира в шестнадцатиричном виде, так же можно выбросить любой пакет в эфир командой STARLINE <пакет>, где <пакет> — 64 бита данных в HEX виде. Например STARLINE 11223344AABBCCDD выбросит в эфир указанный пакет после нажатия клавиши Enter. Пример работы:

Команда GLUSHILKA начинает выдавать помеху в эфир, до тех пор, пока в порт не поступит какая-либо информация, отключить глушилку можно например нажатием клавиши Enter. Команда ? выдаст на экран немного текстовой информации, а так же версию программы.

Программатор

При необходимости этот программатор позволяет прошивать/читать большинство микроконтроллеров серии Atmel AVR, при этом для программирования мкTiny 13, 45, 85, 2313, 4313 и т.п. достаточно просто установить их в программатор и прочитать/записать. Для работы с остальными микроконтроллерами, достаточно соединить программатор в соответствии с даташитом на микроконтроллер, основные линии(распиновка) на фото:

Чтение прошивки микроконтроллера с помощью данного программатора:

avrdude.exe -p t2313 -c ftbb -P ft0 -U flash:r:flash.txt:i

где,

-p — тип микроконтроллера в соответствии с конфигом avrdude

-c — тип программатора, в данном случае битбанг

-P — номер фтди(в порядке подключения), не путайте с номером виртуального ком-порта

-U — действие, в данном случае читать флеш-память и записывать в формате intel hex

Соответственно после запуска прошивка будет находиться в файле flash.txt

В общем одним постом всего не описать, проект получился весьма удачный, на его основе можно сделать хоть кодграббер, хоть устройство для промышленной автоматики, так же это прекрасная платформа для обучения и эксперементов, все ограничено лишь вашей фантазией!

Скачать все одним архивом: USB_kodgrabber

Обсуждаем тут: http://phreakerclub.com/forum/showthread.php?p=2201

(С) tahion

Купить можно в нашем магазине

Статистика поисковых запросов Яндекса — AP.KeyGrabber

Статистика поисковых запросов Яндекса, наглядно показывает, что ищут пользователи в интернете, какого типа и качества информация их интересует. На этой основе вебмастера и строят семантическое ядро своих сайтов, которое время от времени должно обновляться.

Все успешные блоггеры постоянно пользуются данными статистики поисковых запросов яндекс и гугл при написании своих статей под определенные ключевые слова.

AP.KeyGrabber — бесплатный парсер статистики Wordstat. В своей работе парсер использует возможности сервиса подбора слов Wordstat. Для работы с программой требуется наличие аккаунта в Яндекс, если его нет, надо сначала зарегистрироваться или создать отдельную учетную запись для этих целей, так как программа при запуске проверяет авторизацию в поисковой системе Яндекс.

После авторизации откроется окно программы с двумя вкладками. В левой вкладке в поле вводим нужный запрос и нажимаем кнопку «Проверить». В правой вкладке в виде таблицы будут отображены собранные данные по запросу. Ненужные варианты можно легко удалить из таблицы, а оставшиеся скопировать в буфер обмена для работы с другими приложениями (например Site-Auditor) или сохранить в файл формата Excel.

Очень полезная и удобная программа, тем более не нужно вводить капчу, как при работе с сервисом. Программа для сбора статистики Wordstat разработана компанией «Site-Auditor».

Для тех, кто в своей работе по сбору ключевых слов использует непосредственно сервис Wordstat, предназначено расширение для браузеров Google Chrome и Mozilla Firefox — Yandex Wordstat Helper. Расширение в виде небольшого виджета устанавливается на страницы подбора слов сервиса, позволяющее расширить его функциональность и значительно ускорить сбор слов.

Основные возможности расширения Yandex Wordstat Helper:

- Проверка на дубли

- Синхронизация между вкладками

- Автоматическая сортировка по алфавиту

- Копирование одним кликом

Статистика поисковых запросов Яндекса и ее правильное использование, это залог успешной поисковой оптимизации сайта под поисковые системы интернета. В результате — правильно выбранные ключевые слова и грамотное их использование, позволяет ресурсу занять более высокие позиции в поисковых системах и получить больше посетителей на свой сайт. Использование программ-парсеров для сбора статистики поисковых запросов, значительно упрощает сам процесс и экономит время для других задач.

Программа больше не поддерживается

Нет доступных устройств, пожалуйста, измените критерии  $ 44.99 / € 39.99 | Криминалистический криминалист AirDrive Mac Белый  $ 44.99 / € 39,99 | криминалистический криминалист AirDrive Mac Pro Black  $ 52,99 / € 46,99 | криминалистический криминалист AirDrive Mac Pro  9000 9997 9997 9997 9997 9994 | для США 9993 9000 для 9999 9000 9993 9000 — | 9997 9999 | 9000 необходимо указывать с нами  $ 29.99 / € 26.99 | AirDrive Keylogger Pro  $ 37.99 / € 33.99 | AirDrive кейлоггер Макс  $ 74.99 / € 65,99 | AirDrive Forensic Keylogger Кабель  $ 29,99 / € 26,99 | AirDrive Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | AirDrive Модуль Forensic Keylogger  $ 29,99 / € 26,99 | Модуль криминалистического анализа AirDrive Pro  $ 37,99 / € 33,99 | Клавиатура судебного кейлоггера Wi-Fi  9000.99 / € 52,99 9000.99 / € 52,99 | Судебно кейлоггер Клавиатура Wi-Fi Pro  $ 67,99 / € 59,99 | KeyGrabber Forensic Keylogger  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Pro  $ 37.99 / € 33.99 | KeyGrabber судебный кейлоггер Макс  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер кабель 972.99 / € 26,99 | KeyGrabber Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | KeyGrabber Forensic Keylogger Модуль  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Модуль Pro  $ 37.99 / € 33.99 | KeyGrabber Pico 16MB  $ 29.99 / € 26.99 | KeyGrabber Pico 16GB  $ 44.99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Black  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Белый  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Pro Черный  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер Mac Pro Белый  $ 52.99 / € 46.99 | KeyGrabber USB 16MB $99 / € 26,99 | 9999 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 должны подписать000000 $ 59,99 / € 52,99 | KeyGrabber TimeKeeper USB MCP 16 ГБ  $ 74,99 / € 65,99 | криминалистическая клавиатурная клавиатура  $ 59.99 / € 52,99 | Судебно Keylogger Keyboard Pro  $ 82,99 / € 72,99 | Судебно Keylogger Клавиатура TimeKeeper  $ 89,99 / € 78,99 | MorphStick Клавиатура Tap 2 Ethernet  $ 113,99 / € 99,99 | Кран клавиатуры MorphStick 2 Ethernet PoE  $ 146,99 / € 127,99 | Кран клавиатуры MorphStick 2 Ethernet Макс. 1335399 / € 116,99 | MorphStick Клавиатура Хост 2 Ethernet  $ 113,99 / € 99,99 | MorphStick Клавиатура Хост 2 Ethernet PoE  $ 146,99 / € 127,99 | MorphStick Клавиатура Хост 2 Ethernet Max  $ 133.99 / € 116.99 | $ // 9000

MorphStick Multilogger  $ 203,99 / € 177,99 | MorphStick Multilogger Макс  $ 253,9999 € 220 |

Нет доступных устройств, пожалуйста, измените критерии  $ 44.99 / € 39.99 | Криминалистический криминалист AirDrive Mac Белый  $ 44.99 / € 39,99 | криминалистический криминалист AirDrive Mac Pro Black  $ 52,99 / € 46,99 | криминалистический криминалист AirDrive Mac Pro  9000 9997 9997 9997 9997 9994 | для США 9993 9000 для 9999 9000 9993 9000 — | 9997 9999 | 9000 необходимо указывать с нами  $ 29.99 / € 26.99 | AirDrive Keylogger Pro  $ 37.99 / € 33.99 | AirDrive кейлоггер Макс  $ 74.99 / € 65,99 | AirDrive Forensic Keylogger Кабель  $ 29,99 / € 26,99 | AirDrive Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | AirDrive Модуль Forensic Keylogger  $ 29,99 / € 26,99 | Модуль криминалистического анализа AirDrive Pro  $ 37,99 / € 33,99 | Клавиатура судебного кейлоггера Wi-Fi  9000.99 / € 52,99 9000.99 / € 52,99 | Судебно кейлоггер Клавиатура Wi-Fi Pro  $ 67,99 / € 59,99 | KeyGrabber Forensic Keylogger  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Pro  $ 37.99 / € 33.99 | KeyGrabber судебный кейлоггер Макс  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер кабель 972.99 / € 26,99 | KeyGrabber Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | KeyGrabber Forensic Keylogger Модуль  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Модуль Pro  $ 37.99 / € 33.99 | KeyGrabber Pico 16MB  $ 29.99 / € 26.99 | KeyGrabber Pico 16GB  $ 44.99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Black  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Белый  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Pro Черный  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер Mac Pro Белый  $ 52.99 / € 46.99 | KeyGrabber USB 16MB $99 / € 26,99 | 9999 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 должны подписать000000 $ 59,99 / € 52,99 | KeyGrabber TimeKeeper USB MCP 16 ГБ  $ 74,99 / € 65,99 | криминалистическая клавиатурная клавиатура  $ 59.99 / € 52,99 | Судебно Keylogger Keyboard Pro  $ 82,99 / € 72,99 | Судебно Keylogger Клавиатура TimeKeeper  $ 89,99 / € 78,99 | MorphStick Клавиатура Tap 2 Ethernet  $ 113,99 / € 99,99 | Кран клавиатуры MorphStick 2 Ethernet PoE  $ 146,99 / € 127,99 | Кран клавиатуры MorphStick 2 Ethernet Макс. 1335399 / € 116,99 | MorphStick Клавиатура Хост 2 Ethernet  $ 113,99 / € 99,99 | MorphStick Клавиатура Хост 2 Ethernet PoE  $ 146,99 / € 127,99 | MorphStick Клавиатура Хост 2 Ethernet Max  $ 133.99 / € 116.99 | $ // 9000

MorphStick Multilogger  $ 203,99 / € 177,99 | MorphStick Multilogger Макс  $ 253,9999 € 220 |

Нет доступных устройств, пожалуйста, измените критерии  $ 44.99 / € 39.99 | Криминалистический криминалист AirDrive Mac Белый  $ 44.99 / € 39,99 | криминалистический криминалист AirDrive Mac Pro Black  $ 52,99 / € 46,99 | криминалистический криминалист AirDrive Mac Pro  9000 9997 9997 9997 9997 9994 | для США 9993 9000 для 9999 9000 9993 9000 — | 9997 9999 | 9000 необходимо указывать с нами  $ 29.99 / € 26.99 | AirDrive Keylogger Pro  $ 37.99 / € 33.99 | AirDrive кейлоггер Макс  $ 74.99 / € 65,99 | AirDrive Forensic Keylogger Кабель  $ 29,99 / € 26,99 | AirDrive Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | AirDrive Модуль Forensic Keylogger  $ 29,99 / € 26,99 | Модуль криминалистического анализа AirDrive Pro  $ 37,99 / € 33,99 | Клавиатура судебного кейлоггера Wi-Fi  9000.99 / € 52,99 9000.99 / € 52,99 | Судебно кейлоггер Клавиатура Wi-Fi Pro  $ 67,99 / € 59,99 | KeyGrabber Forensic Keylogger  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Pro  $ 37.99 / € 33.99 | KeyGrabber судебный кейлоггер Макс  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер кабель 972.99 / € 26,99 | KeyGrabber Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | KeyGrabber Forensic Keylogger Модуль  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Модуль Pro  $ 37.99 / € 33.99 | KeyGrabber Pico 16MB  $ 29.99 / € 26.99 | KeyGrabber Pico 16GB  $ 44.99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Black  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Белый  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Pro Черный  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер Mac Pro Белый  $ 52.99 / € 46.99 | KeyGrabber USB 16MB $99 / € 26,99 | 9999 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 должны подписать000000 $ 59,99 / € 52,99 | KeyGrabber TimeKeeper USB MCP 16 ГБ  $ 74,99 / € 65,99 | криминалистическая клавиатурная клавиатура  $ 59.99 / € 52,99 | Судебно Keylogger Keyboard Pro  $ 82,99 / € 72,99 | Судебно Keylogger Клавиатура TimeKeeper  $ 89,99 / € 78,99 | MorphStick Клавиатура Tap 2 Ethernet  $ 113,99 / € 99,99 | Кран клавиатуры MorphStick 2 Ethernet PoE  $ 146,99 / € 127,99 | Кран клавиатуры MorphStick 2 Ethernet Макс. 1335399 / € 116,99 | MorphStick Клавиатура Хост 2 Ethernet  $ 113,99 / € 99,99 | MorphStick Клавиатура Хост 2 Ethernet PoE  $ 146,99 / € 127,99 | MorphStick Клавиатура Хост 2 Ethernet Max  $ 133.99 / € 116.99 | $ // 9000

MorphStick Multilogger  $ 203,99 / € 177,99 | MorphStick Multilogger Макс  $ 253,9999 € 220 |

Нет доступных устройств, пожалуйста, измените критерии  $ 44.99 / € 39.99 | Криминалистический криминалист AirDrive Mac Белый  $ 44.99 / € 39,99 | криминалистический криминалист AirDrive Mac Pro Black  $ 52,99 / € 46,99 | криминалистический криминалист AirDrive Mac Pro  9000 9997 9997 9997 9997 9994 | для США 9993 9000 для 9999 9000 9993 9000 — | 9997 9999 | 9000 необходимо указывать с нами  $ 29.99 / € 26.99 | AirDrive Keylogger Pro  $ 37.99 / € 33.99 | AirDrive кейлоггер Макс  $ 74.99 / € 65,99 | AirDrive Forensic Keylogger Кабель  $ 29,99 / € 26,99 | AirDrive Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | AirDrive Модуль Forensic Keylogger  $ 29,99 / € 26,99 | Модуль криминалистического анализа AirDrive Pro  $ 37,99 / € 33,99 | Клавиатура судебного кейлоггера Wi-Fi  9000.99 / € 52,99 9000.99 / € 52,99 | Судебно кейлоггер Клавиатура Wi-Fi Pro  $ 67,99 / € 59,99 | KeyGrabber Forensic Keylogger  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Pro  $ 37.99 / € 33.99 | KeyGrabber судебный кейлоггер Макс  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер кабель 972.99 / € 26,99 | KeyGrabber Forensic Keylogger кабель Pro  $ 37,99 / € 33,99 | KeyGrabber Forensic Keylogger Модуль  $ 29,99 / € 26,99 | KeyGrabber Forensic Keylogger Модуль Pro  $ 37.99 / € 33.99 | KeyGrabber Pico 16MB  $ 29.99 / € 26.99 | KeyGrabber Pico 16GB  $ 44.99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Black  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Белый  $ 44,99 / € 39,99 | KeyGrabber Forensic Keylogger Mac Pro Черный  $ 52.99 / € 46.99 | KeyGrabber судебный кейлоггер Mac Pro Белый  $ 52.99 / € 46.99 | KeyGrabber USB 16MB $99 / € 26,99 | 9999 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 должны подписать000000 $ 59,99 / € 52,99 | KeyGrabber TimeKeeper USB MCP 16 ГБ  $ 74,99 / € 65,99 | криминалистическая клавиатурная клавиатура  $ 59.99 / € 52,99 | Судебно Keylogger Keyboard Pro  $ 82,99 / € 72,99 | Судебно Keylogger Клавиатура TimeKeeper  $ 89,99 / € 78,99 | MorphStick Клавиатура Tap 2 Ethernet  $ 113,99 / € 99,99 | Кран клавиатуры MorphStick 2 Ethernet PoE  $ 146,99 / € 127,99 | Кран клавиатуры MorphStick 2 Ethernet Макс. 1335399 / € 116,99 | MorphStick Клавиатура Хост 2 Ethernet  $ 113,99 / € 99,99 | MorphStick Клавиатура Хост 2 Ethernet PoE  $ 146,99 / € 127,99 | MorphStick Клавиатура Хост 2 Ethernet Max  $ 133.99 / € 116.99 | $ // 9000

MorphStick Multilogger  $ 203,99 / € 177,99 | MorphStick Multilogger Макс  $ 253,9999 € 220 |