Классификация масел API / Блог АвтоТО — Обслуживание автомобиля

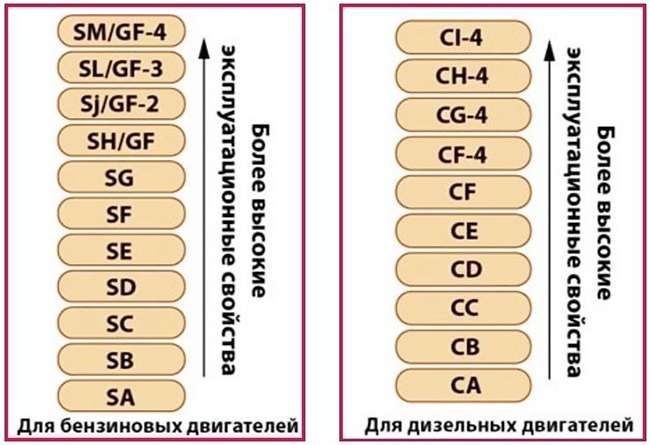

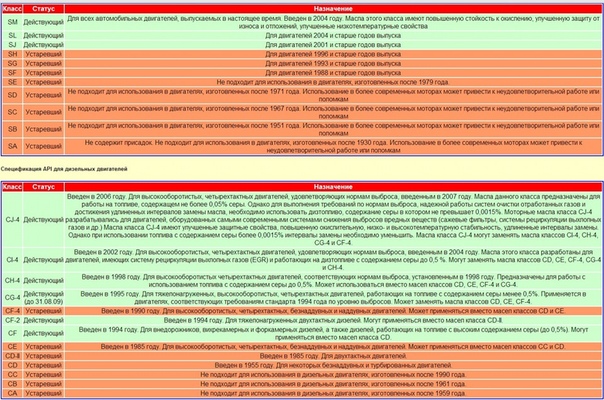

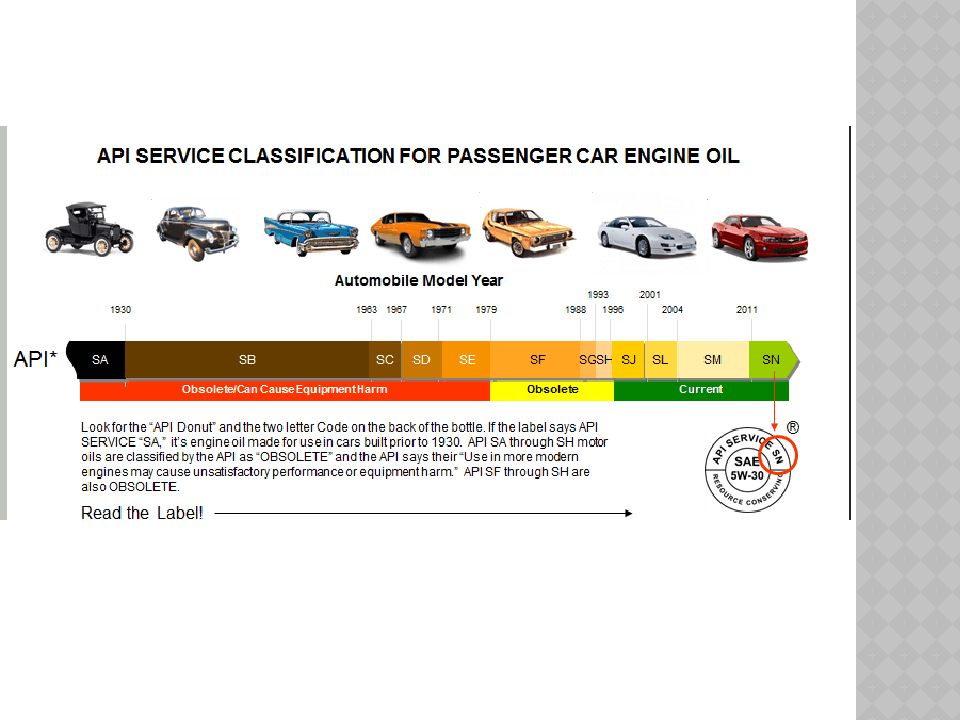

Система классификации моторных масел Американского института топлива (American Petroleum Institute). Была создана в 1969 году. Обычно, классификацию API связывают с качеством моторного масла.

Для каждого из этих видов предусмотрены классы качества, описывающие набор свойств и характеристик масла.

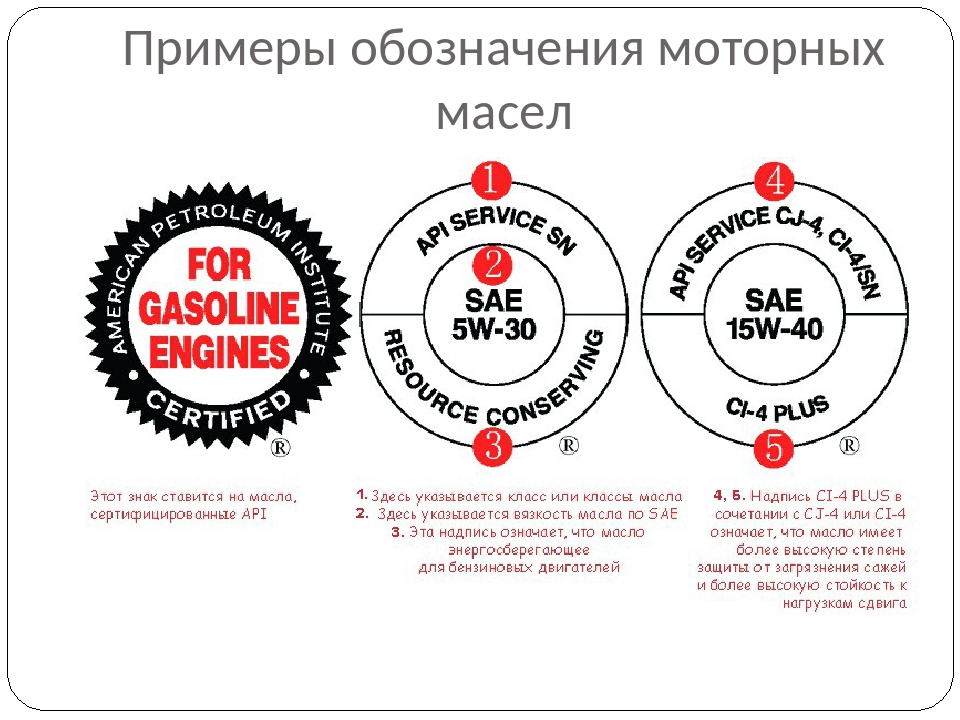

На этикетке любого из представленных на рынке Украины брендов представлена информация о присвоении моторному маслу класса по системе в таком виде: API SL, API CF-3 или API SJ/CF-3.

Моторные масла для бензиновых и дизельных моторов. Устаревший класс масел для использования в старых моторах, работающих в таких условиях и режимах, при которых защита деталей с помощью присадок не нужна. Моторные масла этого класса могут применяться только, если они рекомендованы производителем двигателя.

Класс API CI-4 (CI-4 PLUS)

Новый эксплуатационный класс моторных масел для дизельных двигателей

По сравнению с API CI-4 повышены требования к удельному содержанию сажи, а также испаряемости и высокотемпературному окислению. При сертификации в данной классификации моторное масло должно тестироваться в семнадцати моторных тестах.

По сравнению с API CI-4 повышены требования к удельному содержанию сажи, а также испаряемости и высокотемпературному окислению. При сертификации в данной классификации моторное масло должно тестироваться в семнадцати моторных тестах.Класс API CI-4

Класс введен в 2002 году. Эти моторные масла применяются в современных дизельных двигателях с различными видами впрыска и наддува.

Моторное масло, соответствующее данному классу, должно содержать соответствующие моюще-диспергирующие присадки и имеет, в сравнении с классом CH-4, повышенную устойчивость к термическому окислению, а также более высокие диспергирующие свойства. Кроме того, такие автомасла обеспечивают существенное уменьшение угара моторного масла за счет снижения летучести и уменьшения испарения при рабочей температуре до 370°C, под воздействием газов. Усилены также требования относительно холодной прокачиваемости, увеличен ресурс зазоров, допусков и уплотнений мотора за счет улучшения текучести автомасла.

Класс API CI-4 введен в связи с появлением новых, более жестких требований по экологии и токсичности выхлопных газов, которые предъявляются к двигателям выпускаемым с 1 октября 2002 г.

Класс API CH-4

Класс был введен 1 декабря 1998 года. Моторные масла данного класса применяются в четырехтактных дизельных двигателях, которые эксплуатируются в высокоскоростных режимах и соответствуют требованиям норм и стандартов по токсичности выхлопных газов, принятых в 1998 году.

Автомасла API CH-4 соответствуют достаточно жестким требованиям как американских, так и европейских производителей дизельных двигателей. Требования класса специально разработаны для использования в моторах, работающих на высококачественном топливе с удельным содержанием серы до 0,5%. При этом,

Моторные масла API CH-4 соответствуют повышенным требованиям и должны содержать присадки, более эффективно предотвращающие износ клапанов и образование нагара на внутренних поверхностях. Могут применяться, как заменители моторных масел API CD, API CE, API CF-4 и API CG-4 в соответствии с рекомендациями производителя двигателя.

Класс API CG-4

Класс представлен в 1995 году. Моторные масла этого класса рекомендуются для четырехтактных дизельных двигателей автобусов, грузовых машин и тягачей магистрального и немагистрального типа, которые эксплуатируются в режимах повышенных нагрузок, а также высокоскоростных режимах. Моторное масло API CG-4 подходит для двигателей, в которых используется высококачественное топливо с удельным содержанием серы не более 0,05%, а также в моторах, для которых не выдвигается особых требований к качеству топлива (удельное содержание серы может достигать 0,5%).

Автомасла, сертифицированные по классу API CG-4, должны более эффективно предотвращать износ внутренних деталей двигателя, образование нагара на внутренних поверхностях и поршнях, окисление, пенообразование, образование сажи (эти свойства особенно нужны для двигателей современных магистральных автобусов и тягачей).

Класс API CG-4 создан в связи с утверждением в США новых требований и стандартов по экологии и токсичности выхлопных газов (редакция 1994 года). Моторные масла этого класса могут применяться в двигателях, для которых рекомендуются классы API CD, API CE и API CF-4. Основной недостаток, ограничивающий массовое использование автомасел данного класса, например в восточной Европе и Азии, это существенная зависимость ресурса автомасла от качества используемого топлива.

Класс API CF-2 (CF-II)

Автомасла, предназначенные для применения в двухтактных дизельных моторах, которые эксплуатируются в тяжелых условиях.

Класс введен в 1994 году. Моторные масла этого класса обычно используются в двухтактных дизельных двигателях, которые работают в условиях повышенной нагруженности. Масла API CF-2 должны содержать присадки, которые обеспечивают защиту повышенной эффективности от износа внутренних деталей двигателя, например цилиндров и колец. Кроме того, эти автомасла должны предотвращать накопление отложений на внутренних поверхностях мотора (улучшенная функция очистки).

Кроме того, эти автомасла должны предотвращать накопление отложений на внутренних поверхностях мотора (улучшенная функция очистки).

Моторное масло, сертифицированное по классу API CF-2 обладает улучшенными свойствами и может использоваться вместо более ранних аналогичных масел при условии наличия рекомендации производителя.

Класс API CF-4

Моторные масла для использования в четырехтактных дизельных моторах, начиная с 1990 года выпуска.

Моторные масла данного класса могут использоваться в четырехтактных дизельных двигателях, условия эксплуатации которых связаны с высокоскоростными режимами. Для таких условий требования к качеству масел превышают возможности класса СЕ, поэтому моторные масла CF-4 могут использоваться вместо масел класса СЕ (при наличии соответствующих рекомендаций производителя двигателя).

Автомасла API CF-4 должны содержать соответствующие присадки, которые обеспечивают снижение угара автомасла, а также защиту от нагара в поршневой группе. Основное предназначение моторных масел данного класса – применение в дизельных двигателях сверхмощных тягачей и других автомобилей, которые используются для дальних поездок по автомагистралям.

Основное предназначение моторных масел данного класса – применение в дизельных двигателях сверхмощных тягачей и других автомобилей, которые используются для дальних поездок по автомагистралям.

Кроме того, таким моторным маслам иногда присваивается сдвоенный класс API CF-4/S. В таком случае, при условии наличия соответствующих рекомендаций производителя двигателя, эти автомасла могут применяться и в бензиновых двигателях.

Класс API CF (CF-2, CF-4)

Моторные масла для дизельных двигателей с непрямым впрыском. Классы введены начиная с 1990-го и по 1994-й года. Цифра через дефис означает двух- или четырехтактный двигатель.

Класс CF описывает моторные масла рекомендованные к применению в дизельных двигателях с непрямым впрыском, а также других видах дизельных двигателей, которые работают на топливе различного качества, в том числе и с повышенным содержанием серы (например, больше 0,5% от общей массы).

Моторные масла, сертифицированные по классу CF, содержат присадки, способствующие более эффективному предотвращению отложений на поршне, износа и коррозии медных (с содержанием меди) подшипников, что имеет большое значение для двигателей этих видов, и могут прокачиваться обычным способом, а также с помощью турбонагнетателя или компрессора.

Класс API СЕ

Моторные масла для использования в дизельных моторах, начиная с 1983 года выпуска (устаревший класс).

Автомасла данного класса предназначались для использования в некоторых сверхмощных турбированных моторах, характеризующихся существенно повышенной рабочей компрессией. Применение таких масел допускалось для двигателей как с низкой, так и с высокой частотой вращения вала.

Моторные масла API СЕ рекомендовались для низко- и высокооборотистых дизельных двигателей, выпущенных, начиная с 1983 года, которые эксплуатировались в режимах повышенной нагрузки. При условии наличия соответствующих рекомендаций производителя двигателя, эти автомасла могли быть использованы также в моторах, для которых рекомендовались моторные масла класса CD.

Класс API CD-II

Моторные масла для использования в сверхмощных дизелях с двухтактным рабочим циклом (устаревший класс).

Класс введен в 1985 году для использования в двухтактных дизельных моторах и является, по сути, эволюционным развитием предыдущего класса API CD. Основным предназначением использования таких автомасел являлось применение в тяжелых мощных дизельных двигателях, которые устанавливались, в основном на сельскохозяйственную технику.

Моторные масла этого класса соответствуют всем рабочим стандартам предыдущего класса CD, кроме этого существенно повышены требования относительно высокоэффективной защиты двигателя от нагара и износа.

Класс API CD

Моторные масла для дизельных двигателей повышенной мощности, которые использовались в сельскохозяйственной технике (устаревший класс).Класс введен в 1955 году для обычного использования в некоторых дизельных моторах, как атмосферных, так и турбированных, с увеличенной компрессией в цилиндрах, где крайне важна эффективная защита от нагара и износа. Моторные масла этого класса могли использоваться в случаях, когда производителем двигателя не выдвигались дополнительные требования к качеству топлива (включая топливо с повышенным содержанием серы).

Автомасла API CD должны были, по сравнению с предыдущими классами, обеспечивать повышенную защиту от коррозии подшипников и высокотемпературного нагара в дизельных моторах. Нередко моторные масла этого класса называли «Caterpillar серия 3», благодаря тому, что они соответствовали требованиям сертификации Superior Lubricants (Series 3), разработанной тракторной компанией Катерпиллар.

Класс API СС

Моторные масла для дизельных двигателей, которые эксплуатируются в средних режимах нагрузки (устаревший класс).

Класс введен в 1961 году для использования в некоторых моторах, как атмосферных, так и турбированных, которые характеризовались повышенной компрессией. Моторные масла этого класса рекомендовались для двигателей, которые эксплуатировались в режимах умеренной и высокой нагрузки.

Кроме того, при условии наличия рекомендаций производителя двигателя, такие автомасла могли использоваться в некоторых мощных бензиновых моторах.

По сравнению с более ранними классами, моторные масла API СС должны были обеспечивать более высокий уровень защиты от высокотемпературного нагара и коррозии подшипников в дизельных моторах, а также от ржавления, коррозии и низкотемпературного нагара в бензиновых моторах.

Класс API СВ

Моторные масла для дизельных двигателей, работающих со средней нагрузкой (устаревший класс).

Класс утвержден в 1949 г., как эволюционное развитие класса СА при использовании топлива с повышенным содержанием серы без особых требований к качеству. Автомасла API СВ предназначались также для использования в моторах с наддувом, которые эксплуатировались в легком и умеренном режимах. Часто этот класс называли «Моторные масла «Приложение 1», тем самым, подчеркивая соответствие военному предписанию MIL-L-2104A Приложение 1.

Класс API СА

Моторные масла для малонагруженных дизельных двигателей (устаревший класс).

Автомасла этого класса предназначены для использования в дизельных моторах, работающих в легких и умеренных режимах на качественном дизельном топливе. В соответствии с рекомендациями производителей автомобилей, могут применяться и в некоторых бензиновых моторах, которые эксплуатируются в умеренных режимах.

Класс широко использовался в 40-х и 50-х годах прошлого века и не может использоваться в современных условиях, если это не предусмотрено требованиями производителя двигателя.

Моторные масла API СА должны обладать свойствами, обеспечивающими защиту от нагара на поршневых кольцах, а также от коррозии подшипников в моторах с наддувом, для которых не предусмотрены особые требования к качеству топлива, которое используется.

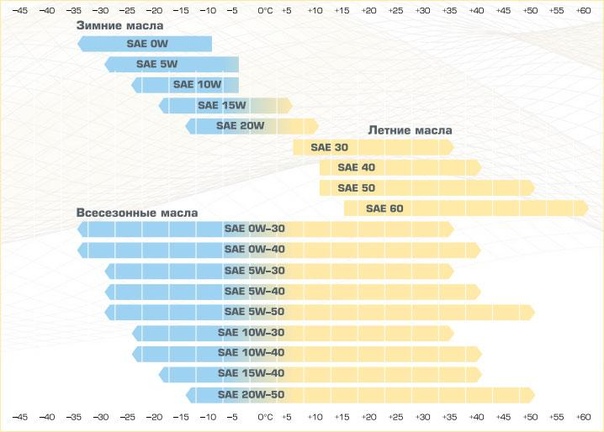

Полезно знать о вязкости моторного масла по SAE.

Точная расшифровка цифр SAE… — Hanata Oil and Lubricants

Точная расшифровка цифр SAE

Показатели низкотемпературной вязкости означают следующее:

0W– масло пригодно к использованию при морозах до -35-30 град. С

С

5W– масло пригодно к использованию при морозах до -30-25 град. С

10W– масло пригодно к использованию при морозах до -25-20 град. С

15W– масло пригодно к использованию при морозах до -20-15 град. С

20W– масло пригодно к использованию при морозах до -15-10 град. С

Показатели высокотемпературной вязкости означают следующее:

30 – масло пригодно к использованию при жаре до +20-25 град. С

40 масло пригодно к использованию при жаре до +35-40 град. С

50 масло пригодно к использованию при жаре до +45-50 град. С

60 масло пригодно к использованию при жаре до +50 град. С и выше

Чем меньше цифра – тем «жиже» масло, чем больше цифра – тем оно более густое. Таким образом, масло 10W-30 можно использовать при температуре окружающей среды от -20-25 градусов мороза, до +20-25 градусов жары.

Область применения масла классифицируется в основном по API (American Petroleum Institute)– обозначения API ставится две буквы (например, SJ или CF), первая из которых обозначает тип двигателя: S-бензиновый мотор, C-дизельный. Вторая буква конкретизирует условия применения масла – современный двигатель или старый, с турбиной или без. Если масло обозначено API SJ/CF – значит, оно подходит и для бензиновых и для дизельных моторов данной категории.

Вторая буква конкретизирует условия применения масла – современный двигатель или старый, с турбиной или без. Если масло обозначено API SJ/CF – значит, оно подходит и для бензиновых и для дизельных моторов данной категории.

Обозначения API для бензиновых моторов:

SC – автомобили, разработки до 1964 годов

SD – автомобили, разработки 1964-1968 годов

SE – автомобили, разработки 1969-1972 годов

SF – автомобили, разработки 1973-1988 годов

SG – автомобили, разработки 1989-1994 годов, для жестких условий эксплуатации

SH – автомобили, разработки 1995-1996 годов, для жестких условий эксплуатации

SJ – автомобили, разработки 1997-2000 годов, лучше энергосберегающие свойства

SL – автомобили, разработки 2001-2003 годов, увеличенный срок эксплуатации

SM – автомобили разработки с 2004 года, SL+повышенная стойкость к окислению

При смене типа масла, по классификации API можно идти лишь «по возрастающей», и менять класс лишь на парочку пунктов. К примеру, вместо SH использовать SJ, обычно масло более высокого класса уже содержит необходимые присадки «предыдущего» масла. Однако, к примеру переходить с SD (для старых авто) на SL (для современных авто) не следует – масло может оказаться слишком уж агрессивным.

Однако, к примеру переходить с SD (для старых авто) на SL (для современных авто) не следует – масло может оказаться слишком уж агрессивным.

Обозначения API для дизельных моторов:

CB – автомобили до 1961 г., высокое содержание серы в топливе

CC – автомобили до 1983 г., работающие в тяжелых условиях

CD – автомобили до 1990 г., много серы в топливе и тяжелые условия работы

CE – автомобили до 1990 г., двигатель с турбиной

CF – автомобили с 1990 г., с турбиной

CG-4 – автомобили с 1994 г., с турбиной

CH-4 – автомобили с 1998 г., под высокие нормы токсичности США

CI-4 – современные автомобили, с турбиной, с клапаном EGR

CI-4 plus – аналогично предыдущему, под высокие нормы токсичности США

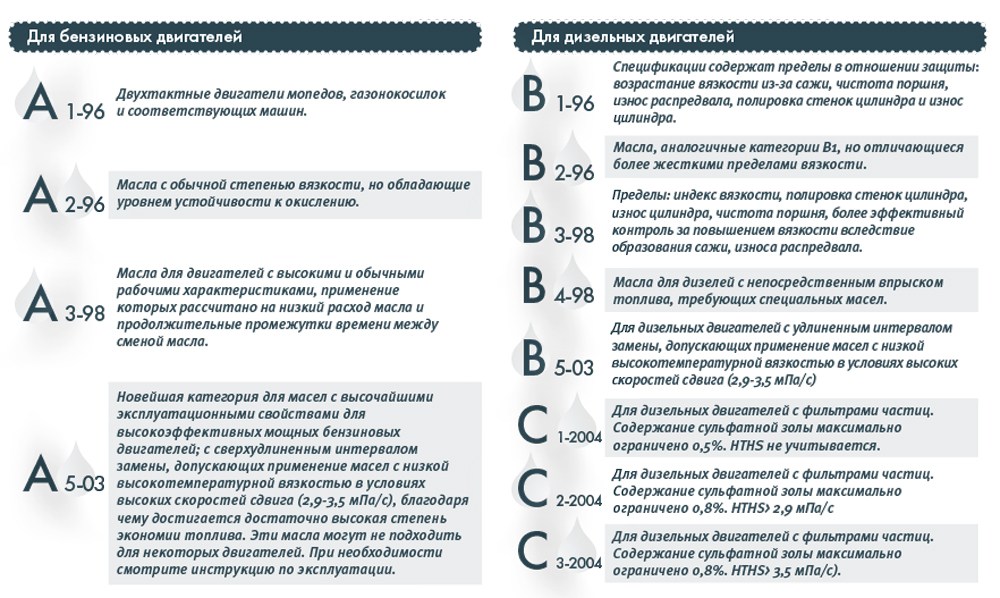

В Европе часто используется классификация масла по ACEA (Европейская ассоциация авто-производителей). Отчасти требования к качествам масла пересекаются с требованиями API, однако, они более жесткие по ряду параметров. Масла для бензиновых и дизельных двигателей обозначаются буквосочетанием «А/В» с определенной цифрой после буквы. И чем больше эта цифра – тем выше требования к маслу: к примеру, масло с классом ACEA A3/B3 так же имеет класс API SL/CF. Однако, используя высоконагруженные турбированные компактные моторы, европейцы вынуждены разрабатывать и специальные масла с максимальными защитными свойствами и минимальной вязкостью (дабы снизить потери на трение и улучшить экологические показатели). К примеру, масло класса ACEA A5/B5 по ряду параметров может оказаться «круче» API SM/CI-4.

И чем больше эта цифра – тем выше требования к маслу: к примеру, масло с классом ACEA A3/B3 так же имеет класс API SL/CF. Однако, используя высоконагруженные турбированные компактные моторы, европейцы вынуждены разрабатывать и специальные масла с максимальными защитными свойствами и минимальной вязкостью (дабы снизить потери на трение и улучшить экологические показатели). К примеру, масло класса ACEA A5/B5 по ряду параметров может оказаться «круче» API SM/CI-4.

Так же существует классификация масла по ISLAC (международный комитет, созданный американцами и японцами), однако все стандарты качества ISLAC пересекаются со стандартами API. Так, масла ISLAC класса GL-1 используются для бензиновых двигателей и соответствуют маслам API SH, масла ISLAC GL-2 используются в бензиновых двигателях и соответствуют API SJ, ну а ISLAC GL-3, как не трудно догадаться, используются в бензиновых двигателях и соответствуют API SL. Так же для японских дизельных автомобилей может потребоваться масло спецификации JASO DX-1, которая учитывает жесткие требования к качеству моторных масел для современных экологичных высоконагруженных японских турбодизелей.

А теперь, получив необходимую информацию, можно расшифровать обозначении масла, вынесено в начале материала. Итак, Semi-Synthetic 10W-40 API SJ/CF ACEA A3/B3 – это полусинтетическое масло, пригодное к использованию при температуре от -20-25 град. С до +35-40 град. С, для автомобилей разработки 90-х годов с бензиновым или турбодизельным мотором, масло отвечает требованиям API SJ/CF и ACEA A3/B3.

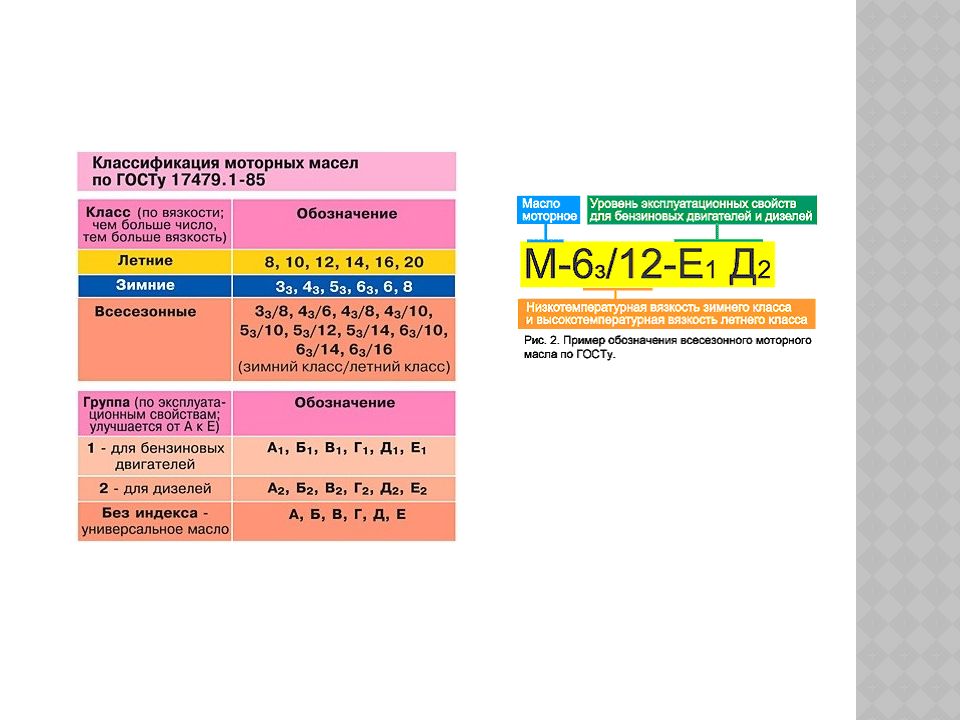

SAE, API, ILSAC, ACEA и расшифровка по вязкости

Знать, как расшифровывается маркировка моторных масел необходимо каждому водителю. Ведь исправное функционирование двигателя внутреннего сгорания напрямую зависит от правильно подобранного масла. Условия эксплуатации этого компонента довольно суровы: каждый узел мотора отличается перепадом температурной и механической нагрузок. Не проще и со стороны химических реакций: воздействие кислорода, иных газов, продуктов распада и прочих составляющих процесса не проходит бесследно.

Сведения о главных характеристиках моторных масел (ММ) можно найти на самой упаковке. Чтобы подобрать нужное средство достаточно знать расшифровку указанных характеристик.

Чтобы подобрать нужное средство достаточно знать расшифровку указанных характеристик.

Классификация масел SAE

Society of Automotive Engineers (SAE) – общество автомобильных инженеров создало свою маркировку по вязкости, используемую практически по всему земному шару и схожую с российской классификацией.

Разделение по данному классификатору выглядит так:

- всесезонные – универсальные составы, подстраивающиеся под внешнюю температуру;

- летние – безупречно работающие при показаниях выше 0С;

- зимние обозначаются как W – гарантируют запуск на холодную при любой температуре не больше 0С.

Делятся эти масла на десять классов, согласно их значениям вязкости и температурным границам. Маркировка зимних средств состоит из буквы и числа, которое означает рабочую температуру. Чем она меньше, тем ниже число, обозначенное на этикетке. Диапазон, чаще всего, представлен рядом 20W, 15W, 10W,5W, 0W.

Летние ММ не имеют букв в своем обозначении, указывается лишь их предел температуры – от 20 до 50 (с интервалом в 10 единиц). Соответственно, что высокий цифровой показатель говорит о высокой температуре, при которой оно хранит свои характеристики и не теряя полезных свойств.

Соответственно, что высокий цифровой показатель говорит о высокой температуре, при которой оно хранит свои характеристики и не теряя полезных свойств.

Всесезонные составы маркируются через дефис и содержат показатели двух предшествующих классов. Чем сильнее разница между этими числами, тем больше пределы рабочих режимов.

Зимние ММ по SAE имеют ряд от 0W до 25W с интервалом в 5 единиц. 5W может использоваться в самые сильные морозы, а 10 W гарантирует запуск двигателя при температурном значении не ниже -30 и может быть использован в условиях умеренного климата. Если автомобиль оснащен мощным стартером и имеет надежный аккумулятор, то допустимо использование 15W при температуре -25 градусов. Идеальный продукт для любого сезона в условиях умеренного климата. В ралли и автогонках чаще всего применяют W20 с температурным показателем не ниже -20 градусов.

Летние ММ имеют 5 наименований: SAE60, 50, 40, 30, 20. Всесезонные, соответственно, имеют обозначения SAE10W-40, 15W-30, 20W-20, 5w40.

API-классификация

Также популярностью пользуется классификация API (American petroleum institute). Она берет за критерий разделения соотношения условий мотора и свойств ММ. В маркировке применяются два символа. Первый говорит о типе движка (С – дизель, S – бензин), а вторая (от A до H включительно) – говорит о свойствах эксплуатации состава.

Особенностью является возрастание нагрузки с отдалением буквы от начала алфавита. Например, для нефорсированных силовых установок хороши продукты SA и CA, а высокофорсированные, много клапанные движки и агрегаты с турбо надувом используют SH и CD.

Производители ориентируются на обе классификации. В данный момент предпочтение отдается составам-всесезонникам. В производство идут, как правило, средства, подходящие и для дизелей, и для бензинных установок.

По данному классификатору ММ имеют четыре основных показателя: тип ДВС и его рабочий режим, год производства, условия и особенности эксплуатации. В итоге происходит разделение на 2 класса:

В итоге происходит разделение на 2 класса:

- Service «S» — составы для четырехтактных бензиновых агрегатов;

- Commercial «C» — продукты для дизельных установок автомобильного, сельскохозяйственного и строительного транспорта.

Маркировка представляет комбинацию из двух букв:

- S/С на первом месте;

- Уровень эксплуатации – A, B, C, D, E, F, G, H, J, L, M, N.

| Категория C | Категория S | |

| CH-4 – используются на высокоскоростных дизелях | SH – бензиновые моторы легковых авто, небольших грузовиках и фургонах. | SJ – повторяет свойства SH и имеет дополнительные преимущества – более экономный расход горючего, повышенное энергосбережение, борьба с отложениями |

| CJ-4 – находят применение на высокоскоростных дизелях, имеют дополнительные критерии к стойкости, препятствованию накоплению отложений и пенообразованию, противоокислительному эффекту | SM – по сути, ужесточенная вариация SL | SL – требует повышенных противоокислительных, очищающих и энергосберегательных качеств |

CI-4 – высокоскоростные дизели. Совместимы с сажевой фильтрацией и устройствами для уменьшения токсичности выхлопа, имеют усовершенствованные свойства CJ-4 Совместимы с сажевой фильтрацией и устройствами для уменьшения токсичности выхлопа, имеют усовершенствованные свойства CJ-4 | SN – вводит дополнительные требования к энергосбережению и стойкости. Предполагает увеличение ресурса. Применяется на моторах, использующих биотопливо. | |

ILSAC

Вместе с API часто используют маркировку ММ по классификатору ILSAC. Основными отличительными чертами ММ по ней являются:

- малое содержание фосфора;

- пониженная вязкость;

- экономия горючего и энергосбережение;

- фильтрация при пониженных значениях температуры;

- незначительная испаряемость;

- пониженный уровень пенообразования.

Выделяются 5 основных классов по ILSAC: GF-1 – GF-5. GF-5 предназначен для повышенной защиты поршневых и турбокомпрессоров от различных осадков, характеризуются взаимодействием с уплотняющими компонентами и увеличивают срок службы ДВС, функционирующих на топливе биокласса с содержанием этанола.

GF-4 имеют повышенную топливную экономичность, больший срок службы масла до замены, устойчивость состава к эксплуатационным нагрузкам, защиту систем по уменьшению токсинов в выхлопе. GF-3 близки по требованиям к качеству GF-4. Их главное отличие – усиленный контроль к содержащимся присадкам и их устойчивости, соблюдение расхода смазывающего средства во время эксплуатации.

Класс GF-2 имеет одним из главных требований – содержание фосфора в объеме не больше 0,1%. Также ММ должны работать при низком температурном режиме, обладать стойкостью к пенообразованию и температурным отложениям. Под такие критерии попадают OW-30, OW-40, 10W-40, 10W-30, 5W-50, 5W-40,5W-30 и 5W-20.

GF-1 является самой лояльной и имеет минимальные требования к ММ. Среди них: экономный расход топлива, пониженное содержание токсинов, экономный расход горючего и доля фосфора не более 0,12%.

Классификатор по ACEA

По сути – европейский аналог API. Ее особенность – обязательные испытания продукции на соответствие стандарту. Для этих целей существует корпорация EELQMS, проводящая тестирование и выдающая сертификаты об успешном прохождении.

Для этих целей существует корпорация EELQMS, проводящая тестирование и выдающая сертификаты об успешном прохождении.

ММ по данному классификатору разделяются на три категории:

- A/B составы для установок, работающих, как на дизеле, так и на бензине;

- C средства, отличающиеся жесткими рамками требований по экологичности выхлопных газов Euro-4. Отлично функционируют в связке с катализаторами и сажевой фильтрацией;

- E — дизельные ДВС тяжелого и грузового транспорта.

Для наглядности классификацию лучше представить в виде таблицы.

| ММ по ACEA | Свойства |

| А1 | Максимально низкий уровень вязкости. Экономный расход горючего при большом сдвиге и высоких температурах. Используется только по рекомендациям производителей авто. |

| А2 | Обычные условия эксплуатации бензиновыми агрегатами с привычной частотой замены. |

| А3 | Высокие рабочие характеристики. Выступают в роли всесезонных составов с низким уровнем стабильной вязкости. Позволяют увеличивать периодичность замены. Позволяют увеличивать периодичность замены. |

| В1 | Практически идентичны с А1, применяются по настоянию производителей ДВС за счет индивидуальных особенностей. |

| В2 | Рабочий вариант для дизельных агрегатов с промежуточной впрысковой конструкции. Частота замены в пределах обычной нормы. |

| В3 | Применяется на дизельных движках с промежуточным впрыском и более длительным промежутком замены. Характеризуются пониженной вязкостью и всесезонными качествами. |

| В4 | Используются в случае заводских рекомендаций на дизельных движках с непосредственной системой впрыска. |

| Е1 | Находят применение в безнадувных дизелях или турбомоторах при средней или легкой рабочей эксплуатации. Интервал замены в пределах обычного. |

| Е2 | Средняя и сложная степень эксплуатации турбодвигателей или дизелях без надува. Обычная замена. |

| Е3 | Обеспечивают идеальную чистоту и зеркальную пленку поршня, уменьшая износ и препятствуя образованию отложений. Чаще используются на моторах Euro-1 и 2. Чаще используются на моторах Euro-1 и 2. |

| Е4 | ММ со свойствами, превышающими требования предыдущего класса. Применимы на быстроходах Euro-1 и 2 в самых тяжелых условиях работы. |

Классификация по составу

Наиболее легким и понятным является определение класса по основе ММ. Так они делятся на:

- синтетические;

- минеральные;

- полусинтетические.

Такое разделение характеризует не только содержимое средства, но и вязкость, температурную стойкость, вытекающие из этого использование и стоимость. Также данная классификация позволяет отдать должное внимание различным присадкам, используемых в производстве. Они служат для улучшения и усиления главных характеристик ММ и ощутимо отражаются на стоимости продукции.

Как выбрать моторное масло?

- Чтобы не выкидывать деньги на ветер, в первую очередь, нужно опираться на рекомендации технических документов конкретной модели автомобиля.

- Температурный режим, данный производителем ММ, не может быть надежным доводом для покупки.

- Присадки делают цвет продукта более темным, потому пытаться выбрать продукт по цвету – безнадежная затея.

- Не стоит смешивать разные марки ММ.

- Нельзя использовать одновременно масла с разными основами (минеральное в тандеме с синтетикой даст в конечном итоге хлопья, которые забьют каналы).

- В первую очередь нужно ориентироваться не на производителя, а на соответствие свойств продукта требованиям двигателя.

Ирландия тестирует ключ дешифрования, который может ослабить воздействие кибератаки на систему здравоохранения

Bloomberg

Пограничный долг выглядит маловероятным убежищем в мире растущих ставок

(Bloomberg) — По мере того, как набирает обороты охота за инвестициями, способными выдержать рост процентных ставок пограничные активы набирают популярность по сравнению с более крупными аналогами из развивающихся стран. Облигации наименее развитых стран мира в этом году выросли на 2,6%, что соответствует показателям 2020 года, в то время как долговые обязательства развивающихся стран с более высокими рейтингами потеряли почти 2%. отменяя некоторые из прошлогодних 5.Согласно индексам JPMorgan Chase & Co., рост на 3%. По мере роста спекуляций о том, что восстановление мировой экономики после пандемии подпитывает инфляцию, облигации малых развивающихся стран привлекают покупателей, поскольку их ценные бумаги, как правило, имеют более короткий срок обращения, то есть они менее чувствительны к ожиданиям повышения процентных ставок. Средняя дюрация суверенных облигаций пограничного рынка составляет шесть лет по сравнению с 7,9 годами для традиционных развивающихся рынков, показывают индексы JPMorgan. «Люди по-прежнему обеспокоены необходимостью повышения процентных ставок, и они ищут доходность и процентную дюрацию», — говорится в сообщении. Лео Ху, который со-управляет фондом долговых обязательств в твердой валюте на развивающихся рынках с оборотом 7 миллиардов долларов в NN Investment Partners в Сингапуре.По его словам, доходность пограничных облигаций в ближайшие 12 месяцев может составить не менее 9%. Тем не менее, растущий интерес к пограничным активам представляет собой угрозу для мировой экономики, поскольку центральные банки возвращаются к режиму ужесточения политики. Менее развитые страны, такие как страны Африки, имеют более высокие шансы дефолта, чем их более крупные страны с формирующимся рынком. И чем больше средств они привлекают, тем выше угроза потенциального заражения, если рост стоимости заимствований будет препятствовать экономическому росту. В Африке С точки зрения географии финансовые менеджеры, специализирующиеся на приграничных активах, почти едины в том, что они отдают предпочтение Африке, заявляя, что регион получит наибольшую выгоду от рост цен на сырье.К ним относятся Ангола, Гана и Замбия — хотя последняя стала первой африканской страной в эпоху Covid-19, которая объявила дефолт, пропустив платеж по еврооблигациям в прошлом году. глобальное восстановление и переход к зеленой энергии. На этот металл приходится почти 80% экспортных поступлений Замбии. Долговая задолженность страны в долларовом выражении в этом году вернулась на 24% на фоне перспектив финансовой помощи Международным валютным фондом, уступая только Эквадору среди примерно 75 развивающихся рынков, отслеживаемых индексами Bloomberg Barclays.Ангола, второй по величине производитель нефти в Африке, — еще один фаворит. Снижение цен на нефть в прошлом году, вызванное пандемией, заставило страну обратиться за помощью к своим основным кредиторам в размере 6,2 миллиарда долларов, что ослабило опасения по поводу дефолта в одной из стран континента с наибольшей задолженностью. Согласно индексу Bloomberg Barclays, облигации Анголы в этом году принесли доход в размере 12%. Облигации африканских стран также отличаются от своих аналогов доходностью. Согласно данным, собранным Bloomberg, доходность ценных бумаг Ганы на 2025 год в настоящее время составляет 6,3%, а доходность ангольских долговых обязательств с аналогичным сроком погашения составляет 7%.Это контрастирует с традиционными развивающимися рынками. Доходность 10-летних облигаций Индонезии составляет всего 2,4%. Доходность Мексики 3,1%. «Мы больше выделяем на пограничные суверенные кредиты», — сказал Йенс Нистедт, управляющий фондом в Нью-Йорке в Emso Asset Management, специалист по инвестициям с фиксированным доходом на развивающихся рынках, контролирующий 6,8 млрд долларов. «В частности, нам нравятся перспективы Нигерии, Ганы и Анголы, учитывая, что они будут одними из основных бенефициаров повышения цен на нефть». Программа финансовой помощи В этом году также усилилось стремление к приграничным рынкам после того, как Международный валютный фонд объявил о плане создания 650 миллиардов долларов дополнительных резервных активов, чтобы помочь развивающимся странам справиться с пандемией.Поддержка МВФ имела решающее значение для таких стран, как Пакистан, который привлек 2,5 миллиарда долларов в марте после возобновления программы финансовой помощи в размере 6 миллиардов долларов. Новое правительство Эквадора планирует заключить сделку с МВФ, чтобы обеспечить финансовую стабильность и разблокировать часть средств, связанных с соглашением о финансировании на сумму 6,5 млрд долларов, достигнутым в прошлом году. Облигации пограничных государств предлагают более высокую доходность не просто так — они считаются имеющими доходность. выше шанс дефолта. Но многих управляющих фондами это не отпугивает. «Есть довольно много рисков, таких как обострение пандемии или слишком сильные стимулы, но мы придерживаемся более радужного сценария для пограничных рынков», — сказал Эдгардо Стернберг, со-менеджер по развивающимся рынкам. размещает на рынке долговые портфели в Бостоне в Loomis Sayles & Co., который курирует облигации развивающихся стран на сумму 3,5 миллиарда долларов. «Приграничные рынки должны и дальше показывать лучшие результаты», — сказал он. На этой неделе в центре внимания будут заседания центральных банков в Нигерии, Кении и Анголе. В других странах политики в Индонезии и Южной Корее также будут принимать решения по процентным ставкам. Ставки на удержании Нигерия, вероятно, сохранит свою ключевую процентную ставку без изменений во вторник, поскольку хрупкость восстановления экономики перевешивает опасения по поводу инфляции, которая осталась более чем вдвое выше, чем у банка. официальный целевой потолок в апреле Ожидается, что денежно-кредитные органы Кении и Анголы также сохранят ставки в среду и пятницу соответственно. Хотя центральные банки Индонезии и Южной Кореи также, вероятно, сохранят ставки на прежнем уровне на этой неделе, основное внимание будет уделяться признакам изменения курса В ближайшие месяцы во вторник трейдеры будут следить за тем, отдает ли Банк Индонезии приоритет стабильности валюты над поддержкой роста на фоне опасений по поводу ускорения глобальной инфляции и медленных темпов вакцинации в стране.На прошлой неделе рупия была валютой Азии с наихудшими показателями, и государственные облигации страны понесли убытки В четверг прогнозы роста и инфляции Банка Кореи будут в центре внимания, поскольку центральный банк обновит свои экономические прогнозы. В то время как центральный банк Колумбии соберется в пятницу, собрание По данным Bloomberg Economics, инвесторы будут следить за дальнейшим влиянием на рынок Колумбии, поскольку страна столкнется с еще большим снижением кредитных рейтингов, что укрепит ее потерю инвестиционного статуса Экономические данные Промышленная прибыль Китая, вероятно, продолжала регистрировать двузначные темпы роста в апреле, хотя по данным Bloomberg Intelligence, с марта темпы, возможно, замедлились.Экономисты, в том числе Чан Шу, написали в записке, что более быстрая инфляция у заводских ворот, вероятно, была поддержкой, а также сильным экспортом. Оншорный юань держится близко к самому высокому уровню с 2018 года на фоне улучшающихся перспектив экономики Китая. Он находится на пути к тому, чтобы стать самой прибыльной валютой в Азии в этом месяце после того, как китайский долг Индии в рупии также превосходит всех аналогов развивающихся рынков; базовая доходность 10-летних суверенных облигаций упала на девять базисных пунктов с начала года. Данные, представленные в понедельник, вероятно, покажут, что промышленное производство на Тайване в апреле росло самыми быстрыми темпами с января, в то время как безработица, возможно, снизилась до 3.7%, самый низкий показатель за более чем два года Тайваньский доллар оставался устойчивым в последние недели благодаря высокому спросу на экспорт страны, даже несмотря на то, что обострение вспышки Covid-19 вынудило власти расширить изоляцию на весь остров. обновленная информация о том, как улучшается торговый сектор в регионе, поскольку данные из Таиланда и Малайзии должны быть опубликованы во вторник и пятницу, соответственно, промышленное производство и инфляция из России будут подвергаться тщательному анализу, при этом рубль опередит большинство своих аналогов в прошлом месяце в перспективе еще больше ужесточения политики.Данные поступят во вторник и среду, соответственно, двухнедельные показатели инфляции в Мексике, которые должны быть опубликованы в понедельник, как ожидается, покажут снижение в первой половине мая В среду трейдеры будут отслеживать окончательные данные о валовом внутреннем продукте за первый квартал на предмет любых изменений по сравнению с оценкой прошлого месяца Bloomberg Economics ожидает, что публикация протокола последнего заседания центрального банка в четверг, отражающего менее «голубиный» тон. Данные по инфляции потребительских цен Бразильской IPCA за май, запланированные на вторник, вероятно, вырастут на фоне более высоких цен на электроэнергию, по данным Bloomberg EconomicsInvestors, будут следить за данными по текущим счетам Апрель в среду — признаки того, что сильное положительное сальдо торгового баланса повысило баланс.Показатели безработицы на следующий день могут отражать усиление ограничений в марте по мере роста числа инфекций. Больше подобных историй можно найти на bloomberg.com. Подпишитесь сейчас, чтобы быть впереди самого надежного источника деловых новостей. © Bloomberg L.P, 2021 г.

Разрешения и роли | Документация по Cloud KMS | Google Cloud

В Cloud KMS ресурсы организованы в иерархию. Этот иерархия помогает вам управлять ресурсами и предоставлять доступ к ним на различных уровнях детализация.Ключи находятся в кольцах для ключей, а кольца для ключей существуют в рамках проекта. Проекты могут быть организованы в папки или организации.

В этом разделе представлены дополнительные сведения об иерархии ресурсов внутри Облачный KMS. Чтобы узнать больше о ресурсах Google Cloud в генерал, см Иерархия ресурсов.

Иерархия ресурсов

Объем роли IAM меняется в зависимости от уровня ресурса.

иерархия, в которой предоставляется роль. В этой таблице показаны эффективные возможности

предоставлено ролью шифрования криптографического ключа Cloud KMS

( ролей / cloudkms.cryptoKeyEncrypter ) на разных уровнях иерархии.

Вы можете управлять доступом к ключам или связкам ключей, но не к отдельным версиям ключей.

| Иерархия ресурсов | Возможность |

|---|---|

| Организация | Шифровать с использованием всех ключей во всех проектах в организации |

| Папка | Зашифровать с использованием всех ключей во всех проектах в папке |

| пр. | Зашифровать с использованием всех ключей в проекте |

| Кольцо для ключей | Зашифровать с использованием всех ключей на связке ключей |

| Ключ | Зашифровать с использованием только этого ключа |

Принципы безопасности

IAM помогает обеспечить соблюдение взаимосвязанных принципов безопасности разделение обязанностей и наименьшие привилегии:

Когда вы применяете принцип разделения обязанностей , ни один член имеет весь доступ, необходимый для выполнения критически важной бизнес-функции.Для Например, кассир банка может снимать средства со счета только тогда, когда счет держатель физически присутствует и инициирует транзакцию.

Когда вы применяете принцип минимальных привилегий , член имеет только минимальный уровень доступа, необходимый для завершения конкретного бизнеса этого участника функции. Например, кассиру в банке автоматически не предоставляется возможность одобрить ссуду клиенту.

Предопределенные роли

IAM обеспечивает предопределенные роли которые предоставляют доступ к каждому типу ресурсов Google Cloud.Если нет предопределенного роль соответствует вашим потребностям, вы можете создать собственную роль.

IAM предлагает следующие предопределенные роли для Облачный KMS:

| Роль | Название | Описание | Разрешения | Самый низкий ресурс |

|---|---|---|---|---|

ролей / | Администратор Cloud KMS | Предоставляет полный доступ к ресурсам Cloud KMS, кроме шифрования и расшифровать операции. |

| CryptoKey |

ролей / | Расшифровщик криптографического ключа Cloud KMS | Предоставляет возможность использовать ресурсы Cloud KMS для операций дешифрования. Только. |

| CryptoKey |

ролей / | Cloud KMS CryptoKey Encrypter | Предоставляет возможность использовать ресурсы Cloud KMS для операций шифрования. Только. |

| CryptoKey |

ролей / | Шифрование / дешифратор Cloud KMS CryptoKey | Предоставляет возможность использовать ресурсы Cloud KMS для шифрования и дешифрования. только операции. |

| CryptoKey |

ролей / | Cloud KMS Importer | Включает операции ImportCryptoKeyVersion, CreateImportJob, ListImportJobs и GetImportJob |

| |

ролей / | Средство просмотра открытых ключей Cloud KMS CryptoKey | Включает операции GetPublicKey |

| |

ролей / | Подписчик криптографического ключа Cloud KMS | Позволяет подписывать операции |

| |

ролей / | Подписчик / верификатор криптографического ключа Cloud KMS | Включает операции Sign, Verify и GetPublicKey |

|

Пользовательские роли

В дополнение к предопределенным ролям вы можете создавать настраиваемые роли. Пользовательские роли позволяют обеспечить соблюдение принцип наименьших привилегий предоставление роли минимальных разрешений, необходимых для выполнения данной задачи.

Пользовательская роль включает одно или несколько разрешений, перечисленных в

Ссылка на IAM.Разрешения, связанные с API службы управления ключами облака, начинаются со строки cloudkms .

Для получения дополнительной информации см.

Уровни поддержки разрешений в настраиваемых ролях.

Для получения информации о разрешениях, необходимых для вызова определенного API службы управления ключами Cloud. см. справку по API этого метода.

Общие рекомендации по управлению доступом в Cloud KMS

Мы рекомендуем избегать использования основных ролей всего проекта, таких как владелец ,

Редактор и просмотрщик .Эти роли не разделяют возможности управления ключами.

от возможности использовать ключи для криптографических операций и не являются

рекомендуется для производственных сред. Вместо этого используйте предопределенные роли или создайте

настраиваемые роли, которые отражают требования вашего бизнеса.

Следующие примеры помогают проиллюстрировать некоторые хорошие рекомендации по безопасности:

Для большой или сложной организации вы можете выбрать такой подход, как следующее:

- Предоставьте членам вашей группы ИТ-безопасности роль администратора Cloud KMS

(

ролей / cloudkms.admin) во всех проектах. Если разные члены команды обрабатывать различные аспекты жизненного цикла ключа, вы можете предоставить этой команде члены более детализированной роли, такой как роль Cloud KMS Importer (ролей / cloudkms.importer). - Предоставление роли шифрования / дешифратора облачного KMS

(

ролей / cloudkms.cryptoKeyEncrypterDecrypter) для пользователей или приложений которые читают или записывают зашифрованные данные. - Предоставление роли наблюдателя открытых ключей Cloud KMS

(

ролей / cloudkms.publicKeyViewer) пользователям или приложениям, которым необходимо просмотреть открытую часть ключа, используемого для асимметричного шифрования. - Создайте предопределенные роли, соответствующие вашим бизнес-требованиям. Например, этому же пользователю может потребоваться отслеживать квоты проекта и просматривать данные журнала.

- Предоставьте членам вашей группы ИТ-безопасности роль администратора Cloud KMS

(

Для небольшой организации с простыми требованиями к безопасности вы можете выбрать применить более простой подход, предоставив широкую роль, такую как Администратор организации (

ролей / resourcemanager.organizationAdmin). Однако этот подход может не соответствовать вашим текущим требованиям.Подумайте о том, чтобы разместить свои ключи в отдельном проекте Google Cloud от данные, защищенные этими ключами.Пользователь с базовой или высокопривилегированной ролью в одном проекте, таком как

редактор, не может использовать эту роль для получения несанкционированных доступ к ключам в другом проекте.Избегайте предоставления роли

владельцалюбому члену. Без роли владельцаролей / cloudkms.admin) вместо этого.Чтобы ограничить доступ к зашифрованным данным, таким как данные клиентов, вы можете ограничить кто может получить доступ к ключу и кто может использовать ключ для расшифровки. Если необходимо, вы можете создавать детализированные пользовательские роли, чтобы соответствовать вашему бизнесу требования.

Проверка разрешений

Для каждого типа объекта Cloud KMS, для которого можно настроить

Разрешения IAM, этот объект имеет метод testIamPermissions .

Метод testIamPermissions возвращает набор разрешений, которые есть у вызывающего абонента.

был предоставлен для этого объекта.

Вы не можете установить разрешения IAM для версии ключа, поэтому CryptoKeyVersion Тип объекта не имеет этого метода.

Метод testIamPermissions объекта возвращает TestIamPermissionsResponse .

Примеры вызова методов testIamPermissions см. В документации для

разрешения на тестирование в IAM

документация.

Что дальше?

- Узнайте, как IAM централизует управление разрешениями и доступ к областям для ресурсов Google Cloud.

- Разберитесь в различных типах Облачные объекты KMS.

Иранская добыча биткойнов может принести 1 миллиард долларов годового дохода: исследование

Вкратце

- Согласно новому исследованию, 4,5% всей добычи биткойнов происходит в Иране.

- Нефть, которая в противном случае продавалась бы в США, теперь идет на биткойн-рудники.

- По оценкам исследования, он может приносить 1 миллиард долларов в год.

Согласно новому исследованию, проведенному компанией Elliptic, занимающейся данными блокчейнов, на Иран приходится 4,5% всей добычи биткойнов.По оценке Elliptic, при нынешних темпах энергопотребления страны иранские фермы по добыче биткойнов будут приносить доход в размере 1 миллиарда долларов в год.

При составлении своей оценки Elliptic изучила данные Центра альтернативных финансов Кембриджского университета, а также заявления контролируемой государством компании по производству, распределению и передаче электроэнергии (также известной как Tavanir), в которой утверждалось, что иранские горнодобывающие компании используют до 600 МВт электроэнергии.

Тем не менее, компания признает, что цифры «очень сложно определить.”

Кембридж в последний раз обновлял свои данные по странам в апреле 2020 года и оценил среднемесячную долю Ирана в потреблении энергии Биткойном на уровне 3,82%. В то время цена одного биткойна составляла около 7000 долларов — глобальная хэш-мощность (то есть количество вычислительной мощности, предназначенной для добычи биткойнов) с тех пор значительно выросла вместе с ценой.

Исследование также предполагает, что Иран удвоил биткойн, чтобы обойти санкции США в отношении экспорта нефти. Меньше газа, покидающего страну, означает более дешевую энергию для биткойн-шахт, что является привлекательной перспективой не только для местных майнеров, но и для китайских горнодобывающих компаний, стремящихся избежать запретов.

Фактически, Иран по-прежнему продает много нефти и газа на международном уровне — это просто происходит на уровне выработки электроэнергии, а не на уровне самой нефти и газа. «Для выработки электроэнергии, используемой шахтерами в Иране, потребуется около 10 миллионов баррелей сырой нефти в год, что составляет около 4% от общего объема иранского экспорта нефти в 2020 году», — говорится в исследовании.

Бум майнинга биткойнов в Иране также является примером того, как механизм консенсуса биткойн-доказательства работы стимулирует гонку за дешевую энергию; майнеры зарабатывают больше денег, когда меньше платят за электричество.

И самые дешевые источники питания, как правило, самые грязные.

Код дешифрования в python

06 февраля 2020 · def decrypt (enc_dict, password): # декодирование словарных статей из base64 salt = b64decode (enc_dict [‘salt’]) cipher_text = b64decode (enc_dict [‘cipher_text’]) nonce = b64decode (enc_dict [‘nonce’]) tag = b64decode (enc_dict [‘tag’]) # генерируем закрытый ключ из пароля и соли private_key = hashlib.scrypt (password.encode (), salt = salt, n = 2 ** 14, r = 8, p = 1, dklen = 32) # создаем конфигурацию шифра cipher = AES.new (private_key, AES.MODE_GCM, nonce = nonce) # расшифровать зашифрованный текст расшифровано …

Недавно я делал шифрование и дешифрование на Python. В то же время зашифрованная строка может быть решена на php. Я также нашел кое-какую достоверную информацию в Интернете. У меня просто есть время, чтобы резюмировать код шифрования и дешифрования Python, может быть использован в будущем. По сравнению с php, в …

Одним из первых шифров, которые изучают дети, является шифр «буквенное число».Вы заменяете буквы числом: A = 1, B = 2, C = 3 и т. Д. При шифровании будут кодироваться только буквы.

Вы расшифровываете ключ, а затем расшифровываете данные с помощью ключа AES. Этот пример покажет весь процесс. (1) Создайте ключ RSA и сохраните как частную, так и общедоступную части в файлы PEM. (2) Зашифруйте файл, используя случайно сгенерированный ключ шифрования AES. (3) RSA шифрует ключ AES. (4) RSA расшифровывает ключ AES. (5) Используйте его для дешифрования файла или данных с помощью AES.

После этого напишите программу установки python.py install (Убедитесь, что среда Python настроена правильно в Windows (расшифровка). Чтобы расшифровать зашифрованные сообщения, нам нужно будет создать другое шифрование. Код для этого же, что и в прошлый раз. Однако перед расшифровкой сообщений нам необходимо декодировать …

Вот небольшая головоломка с кодом для проверки ваших навыков: def make_incrementor (n): return lambda x: x + nf = make_incrementor (42) print (f (0)) print (f (1)) Чтобы проверить свой Понимая, вы можете решить эту головоломку с точным кодом с помощью темы «лямбда-функции в Python» в моем приложении-головоломке с кодом Finxter.

Функция дешифрования Python Simple Caesar Cipher. GitHub Gist: мгновенно обменивайтесь кодом, заметками и фрагментами.

Обеспечение конфиденциальности при совместной работе — блоги Cisco

Пошаговое или сквозное шифрование

Важным свойством любой платформы для совместной работы является конфиденциальность. Системы совместной работы передают и хранят большие объемы личных сообщений, большинство из которых связаны с критическими ожиданиями конфиденциальности и являются важной целью для злоумышленников.Если платформа для совместной работы не может защитить конфиденциальность этих сообщений, последствия для пользователей и организаций, которые полагаются на эту платформу, могут быть значительными.

В этом блоге я представлю и сравню две общие стратегии реализации гарантий конфиденциальности на платформе для совместной работы:

- Поэтапное шифрование. описывает класс решений, состоящих из дискретных переходов тракта данных, каждый из которых защищен либо шифрованием при хранении, либо шифрованием при передаче.

- Сквозное шифрование описывает класс решений, характеризующийся шифрованием данных их производителем, дешифрованием их предполагаемым потребителем и практической невозможностью дешифрования этих данных в любой точке на пути от одного к другому.

Я выделю основные преимущества решения на основе сквозного шифрования.

Пошаговое шифрованиеПошаговое шифрование сочетает в себе общие методы шифрования при передаче и шифрования в состоянии покоя.Первый защищает от раскрытия данных в сети, а второй защищает данные от атак на носители. Отраслевые стандарты и широко проверенные их реализации общедоступны и, как правило, просты в использовании (например, TLS является повсеместным примером шифрования при передаче). Ниже мы проиллюстрируем, как шифрование при передаче и шифрование в состоянии покоя могут использоваться вместе для защиты пользовательских данных на упрощенном примере вымышленной платформы обмена сообщениями example.com.

Фиг.1: пошаговое шифрование

На рис. 1 мы показываем пользователя Алису, отправляющую сообщение другому пользователю, Бобу, через службу example.com. Передача этого сообщения состоит из трех переходов: два, которые защищены шифрованием при передаче, и один, который защищен шифрованием в состоянии покоя.

На первом переходе сообщение Алисы «Привет, Боб» доставляется через Интернет от ее клиента к серверу A. Мы проиллюстрировали это как сообщение в синем кружке и замке, чтобы показать, что оно зашифровано по сетевому пути первого перехода.Это пример шифрования при передаче, поскольку данные шифруются клиентом перед доставкой в сеть и дешифруются сервером при получении из сети.

Предположим, что example.com предлагает постоянный обмен сообщениями, и что сервер A хранит сообщение Алисы в какой-либо базе данных. Чтобы защитить сообщение Алисы от раскрытия в случае атаки на носитель, сообщение шифруется сервером A перед записью на диск и дешифруется сервером B после чтения с диска.Это представлено на рисунке как сообщение в оранжевом кружке и замке, чтобы показать, что оно хранится в зашифрованном виде. Этот второй переход является примером неактивного шифрования.

На третьем и последнем этапе сообщение Алисы доставляется через Интернет с сервера B клиенту Боба. Это еще один пример шифрования при передаче, поскольку сообщение шифруется сервером B перед записью в сеть и расшифровывается клиентом Боба после его получения из сети.Обратите внимание, что, хотя мы снова представляем это как сообщение внутри синего круга и замка, фактический ключ шифрования отличается от того, который использовался в первом переходе.

Таким образом, когда стратегия защиты конфиденциальности пользовательских данных основана на общих механизмах шифрования при передаче и шифрования в состоянии покоя, результатом является серия независимо защищенных переходов. Для защиты каждого перехода используются разные ключи, и каждый сервер на пути содержит ключ для каждого из своих соседних переходов.В общем, такая стратегия обеспечивает существенную защиту от широкого спектра векторов атак.

Но остается пробел.

Не забывайте про разрыв

Основным ограничением описанной выше стратегии пошагового шифрования является то, что каждый сервер, участвующий в передаче сообщений, должен преодолевать брешь в конфиденциальности. То есть каждый сервер на пути сообщения через example.com будет расшифровывать, а затем повторно шифровать это сообщение. Например, если мы внимательно посмотрим на то, что происходит внутри сервера A из предыдущего примера, мы увидим, что он делает что-то вроде рис.2.

Рис.2: Разрыв конфиденциальности при пошаговом шифровании

Здесь сервер A получает сообщение, зашифрованное транзитным ключом первого перехода. Сообщение необходимо сначала расшифровать с помощью этого ключа, а затем его можно будет повторно зашифровать с помощью неактивного ключа второго перехода. Это означает, что сервер A должен хранить в памяти, по крайней мере, на короткое время, текст сообщения Алисы в открытом виде. Таким образом, злоумышленник с достаточными привилегиями на этом сервере может прочитать сообщение Алисы.

Можно видеть, что, хотя пошаговое шифрование может быть эффективным для защиты сообщений от сетевых атак и атак на хранилище, его недостаточно в контексте атаки на вычислительные ресурсы, через которые проходят сообщения. Справедливости ради стоит отметить, что атаки такого типа принято рассматривать как приемлемый риск, поскольку обычно существуют другие меры безопасности для предотвращения такого несанкционированного доступа. Однако имейте в виду, что платформа для совместной работы любого значимого масштаба будет иметь тысячи вычислительных ресурсов, и что злоумышленнику достаточно взломать один из них, чтобы поставить под угрозу конфиденциальность любого количества пользователей этой платформы.

Рис. 3: пробелы в межсетевом шифровании широко распространены

Например, давайте предположим более реалистичное развертывание, в котором данное сообщение может проходить через множество переходов в большой системе. В то время как десять прыжков пути, показанного на рис. 3 может показаться надуманным, если принять во внимание все серверы приложений, балансировщики нагрузки, брандмауэры, обратные прокси, серверы баз данных, NAS, брокеры сообщений, службы репликации и другие вычислительные ресурсы, которые можно найти на пути сообщение, проходящее через большую платформу для совместной работы, на самом деле недалеко от практики.

Имея в виду вышеизложенное, учтите, что каждый вычислительный узел на пути данного сообщения представляет риск конфиденциальности для этого сообщения, и любой отдельный скомпрометированный узел в системе потенциально может раскрыть каждое сообщение, которое его пересекает. Несмотря на то, что сообщения хорошо защищены при передаче по каждой сетевой дуге и шифруются при хранении на постоянных носителях, они остаются уязвимыми для атак, которые используют даже очень ограниченную компрометацию общих вычислительных ресурсов системы.

Сквозное шифрованиеСквозное шифрование устраняет пробелы, возникающие из-за стратегии пошагового шифрования, путем создания частного канала, который расширяет полный путь от отправителя до предполагаемых получателей. Существует множество способов выполнить сквозное шифрование. Одна из стратегий — построить сквозной безопасный канал поверх основы пошагового шифрования.

Рис.4: Сквозное шифрование

Например, как показано на рис.4, клиент Алисы может сначала зашифровать ее сообщение из конца в конец (зеленый замок), а затем зашифровать его во второй раз при передаче (синий замок). Однако, в отличие от ключа (синий), используемого для шифрования при передаче, сквозной ключ (зеленый) известен только Алисе и ее предполагаемому получателю, Бобу. Как показано выше, сообщение с сквозным шифрованием проходит через платформу совместной работы так же, как обычное сообщение в потоке пошагового шифрования, по-разному шифруясь при передаче и в состоянии покоя в процессе передачи.

Рис. 5: Конфиденциальность без зазоров

Однако, если мы заглянем внутрь сервера A на этот раз, мы увидим нечто иное, чем раньше. Когда сервер A получает сообщение Алисы, он расшифровывает сообщение с помощью ключа в процессе передачи (синий), но сообщение остается зашифрованным с помощью сквозного ключа Алисы, поскольку затем оно повторно шифруется с помощью ключа в состоянии покоя (оранжевый). . В отличие от того, что мы видели с чисто пошаговым шифрованием, исходное сообщение не отображается и фактически не может быть представлено в виде открытого текста на сервере A.У злоумышленника даже с полным корневым и физическим доступом к этому серверу и его базе данных не будет никаких практических средств для нарушения конфиденциальности этого сообщения.

Рис. 6: устранены пробелы в межсетевом шифровании

Возвращаясь к рассмотрению последствий на системном уровне, мы видим, что, независимо от масштаба и сложности услуги, сквозное шифрование обеспечивает полную конфиденциальность. При каждом переходе между шифрованием при передаче и шифрованием в состоянии покоя исходное сообщение остается зашифрованным, по крайней мере, с помощью сквозного ключа.

Устранение разрыва

Из вышеизложенного мы можем сделать некоторые общие выводы об относительных достоинствах стратегий пошагового и сквозного шифрования для защиты пользовательских данных. С одной стороны, пошаговое шифрование относительно просто и легко в использовании. Для этого не требуется ничего, кроме хорошо зарекомендовавших себя существующих механизмов защиты данных в сетях и в хранилищах. Однако почти тривиальные усилия, необходимые для обеспечения этих средств защиты, опровергают их ценность, поскольку шифрование при передаче и в состоянии покоя защищает от многих наиболее распространенных векторов атак.

Рис.7: Сквозное шифрование и пошаговое шифрование

С другой стороны, сквозное шифрованиеобеспечивает все защиты пошагового шифрования, но со значительными дополнительными мерами безопасности. Прежде всего, он закрывает повсеместный разрыв в конфиденциальности пошагового шифрования, защищая пользовательские данные от атак на вычислительные ресурсы. Во-вторых, он иллюстрирует принцип наименьших привилегий (POLP), предоставляя криптографические средства для ограничения доступа к пользовательским данным только теми, у кого есть явная авторизация.Наконец, комбинация пошагового шифрования и сквозного шифрования обеспечивает глубинную защиту (DiD), при которой успешная атака на одном уровне может быть смягчена другим.

Вперед вперед

Для ясности мы отказались от обсуждения некоторых технических соображений, чтобы подчеркнуть фундаментальные различия между общими подходами к пошаговому и сквозному шифрованию. Среди этих соображений — средства, с помощью которых клиенты создают и безопасно обмениваются ключами сквозного шифрования, а также то, как функции обработки открытого текста на стороне сервера (такие как поиск или перекодирование) могут поддерживаться в качестве полностью видимых функций согласия конечного пользователя. комплексная зашифрованная служба.Это отличные темы для дальнейшего обсуждения. Посты, посвященные этим темам, скоро появятся.

Связанные ресурсы:

Чтобы узнать больше о об API и платформах Cisco для совместной работы и безопасности, посетите:

Поделиться:

Pgp decrypt linux

Генерация ключей PGP. Эта статья проведет вас через процесс создания открытого и закрытого ключей для шифрования электронной почты. Это для людей, использующих программы чтения почты из командной строки (unix), таких как Mutt, а также для тех, кто использует рабочие станции Linux.

1 марта 2017 г. · Gpg4win, официальный дистрибутив GnuPG для Microsoft Windows и GnuPG для Linux, являются некоторыми распространенными инструментами, используемыми для шифрования и управления ключами. Вы будете использовать этот ключ для шифрования файлов данных перед их импортом с помощью загрузчика данных HCM.

Usenet: полное руководство (взлом, Linux, шифрование, PGP) Kindle Edition, автор — Лэнс Хендерсон (автор) ›Посетите страницу Ланса Хендерсона на Amazon. Найдите все книги …

PGP — это название программы шифрования, созданной в 1991 году Филипом Циммерманом.С тех пор PGP стала доминирующей моделью программного обеспечения для шифрования личной информации. … Среди дистрибутивов Linux …

GnuPG — это программа с открытым исходным кодом, используемая стандартными операциями PGP Encrypt file и PGP Decrypt file для шифрования и дешифрования файлов. Следующие процедуры описывают, как установить эту исполняемую программу и связанный файл на сервере Runbook или компьютере, на котором выполняется Runbook Designer.

05 декабря 2018 · Использование шифрования PGP. Одно из применений шифрования PGP — конфиденциальная отправка сообщений.Для этого PGP сочетает шифрование с закрытым и открытым ключом. Отправитель шифрует сообщение, используя открытый алгоритм шифрования, предоставленный получателем. Получатель предоставляет свой личный открытый ключ тому, от кого он хотел бы получать сообщения.

8 июня 2020 г. · привет, помогите пожалуйста — есть ли библиотека / активность UiPath для шифрования PGP. Бот компилирует файл CSV и отправляет его из сети, поэтому есть требование отправить файл PGP. Кстати, я знаю о библиотеке PGP & hellip;

Отправка в зашифрованном виде предпочтительнее, так как вы можете убедиться, что человек может расшифровать полученные сообщения.gpg —armor —export 00AA11BB22CC33DD | gpg —encrypt -r 00AA11BB22CC33DD —armor —output 00AA11BB22CC33DD-signedBy-1A2B3C4D5E6F7G8H.asc

6 сентября 2017 г. · Часто используются взаимозаменяемые термины «OpenPGP», «PGP» и «GnuPG / GPG». Это частая ошибка, так как они совершенно разные. OpenPGP — это технически предлагаемый стандарт, хотя он широко используется. OpenPGP не является программой и не должен называться таковой. PGP и GnuPG — это компьютерные программы, реализующие стандарт OpenPGP.

Шифрование и дешифрование данных с использованием Pretty Good Privacy (PGP) с модулями Advantco в SAP PI / PO

Advantco предоставляет два модуля адаптера PGP — модуль отправителя OpenPGP и модуль получателя OpenPGP. Эти модули используются для шифрования и дешифрования сообщений и могут быть развернуты на серверах PI / PO. Они работают в тандеме, чтобы гарантировать достоверность и безопасность данных при обмене ими в системе SAP и из нее.

1. Модуль отправителя Advantco OpenPGP

Модуль отправителя OpenPGP используется в качестве отправителя сообщений PGP.Он может выполнять следующие задачи:

● Шифрование полезной нагрузки сообщения

● Подпись полезной нагрузки сообщения

● Сжатие полезной нагрузки сообщения

Модуль отправителя OpenPGP используется в адаптере-получателе SAP PI (интеграция процессов). Модуль адаптера настраивается на вкладке «Модули» адаптера приемника SAP PI.

2. Модуль приемника Advantco OpenPGP

Модуль приемника OpenPGP используется в качестве приемника сообщений PGP.Он может выполнять следующие задачи:

- Расшифровать полезные данные сообщения

- Проверить полезные данные подписанного сообщения

- Распаковать полезные данные сообщения

Модуль приемника OpenPGP используется в адаптере отправителя SAP PI. Модуль адаптера настраивается на вкладке «модули» адаптера отправителя SAP PI.

Управление ключами для модулей Advantco PGP

Модули адаптера Advantco OpenPGP могут получить доступ к ключам PGP из двух мест: базы данных Netweaver J2EE системы SAP PI или непосредственно с локального файлового сервера PI.Хотя оба являются приемлемыми местами хранения, доступ к ключам PGP через базу данных Netweaver J2EE системы SAP PI System дает определенные преимущества как с точки зрения безопасности, так и с точки зрения простоты управления, что делает его рекомендуемым подходом.

1. База данных Netweaver J2EE системы SAP PI (рекомендуемый подход)

Когда ключи хранятся в базе данных Netweaver J2EE системы SAP PI System, шифрование и текущее обслуживание ключей выполняется с помощью диспетчера ключей OpenPGP.Доступ к нему можно получить через веб-браузер, и он предоставляет отличный пользовательский интерфейс для создания / обновления / удаления ключей. Это также позволяет вам реализовать настройки безопасности, чтобы только определенные ресурсы имели доступ к просмотру / редактированию ключей. Он обеспечивает надежную функциональность для импорта / создания новых ключей. Ниже приведены некоторые из стандартных функций, предоставляемых OpenPGP Key Manager:

- Создание пар ключей PGP генерирует пары ключей PGP для шифрования и / или подписи сообщений.

- Импорт / экспорт ключей PGP: импорт / экспорт ключей через файл связки ключей (файл, в котором хранятся открытый и секретный ключи).Импортирование чьего-либо открытого ключа позволяет вам расшифровать его электронную почту и сравнить его цифровую подпись с открытым ключом в вашей связке ключей. Это позволяет вам проверять достоверность будущих файлов или документов, отправленных этими объектами, сравнивая их с ключами в вашем связке ключей.

- Удаление ключей PGP удаляет ключи PGP, которые больше не требуются.

- Редактирование ключей PGP позволяет изменять ключи PGP.

- Резервное копирование ключей PGP позволяет нам создавать резервные копии всех ключей PGP и хранить их в файле базы данных / связки ключей.

- Установка даты истечения срока действия ключа определяет и устанавливает дату истечения срока действия ключа.

- Изменение ключевой фразы-пароля позволяет нам изменить парольную фразу для ключей.

- Изменение алгоритма шифрования ключа позволяет нам изменить алгоритм, который используется для шифрования сообщений.

- Поиск ключей позволяет нам искать ключи на основе идентификатора ключа, идентификатора пользователя и т. Д.

2. Хранение ключей на локальном файловом сервере SAP PI (не рекомендуется):

Это второй подход для управления ключами и предполагает хранение ключей непосредственно на сервере SAP PI.Он не предоставляет пользовательский интерфейс для обслуживания ключей и изменения настроек безопасности для ограничения доступа (на уровне файлового сервера) для просмотра / редактирования ключей. По мере увеличения количества ключей этот метод хранения и обслуживания ключей становится все более громоздким и подверженным ошибкам, что создает серьезные проблемы с безопасностью.

Модули Advantco PGP предоставляют модули для адаптеров SAP PI / PO, которые очень просты в использовании и обслуживании. Эти модули поддерживают общеотраслевые стандарты шифрования и дешифрования и могут быть развернуты на существующем сервере SAP PI / PO с минимальными усилиями.