API CF: расшифровка масел

Полная маркировка, масло API CF — буквенный код, раскрывающий технические характеристики продукта.

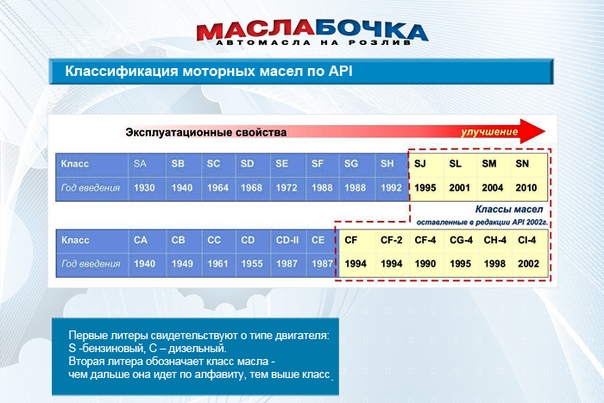

Организация, занимающаяся международной сертификацией, лицензированием, различных продуктов для двигателей — Американский институт нефти. Аббревиатура английского названия, стала первой частью общепризнанной маркировки продуктов нефтепереработки выпускаемых для нужд автопромышленности — API.

Содержание статьи

Спецификации API CF и обозначения

Вторая часть буквенного кода, обозначает тип двигателя, рекомендуемого для данного типа масла:

- бензиновый — маркировка S;

- дизель — C.

Расшифровка последней буквы, обозначает технологическое поколение моторного масла. Чем выше по алфавиту буквенное обозначение, тем выше технические характеристики, качественные показатели.

Стандарты моторного масла CF устарели, поскольку были приняты ещё в начале 90-х годов, двадцатого века. Отставание маркировки, повлекло за собой проблему — CF далеко не всегда, рекомендовано к применению в современных дизельных двигателях.

- энергосбережение;

- экологичность;

- совместимость с системами нейтрализации отработанных газов;

- повышение ресурса мотора;

- защита подвижных частей;

- износостойкость;

- и многое другое.

Современные смазочные материалы, отличаются пониженным щелочным числом. Особенно маловязкие. Но двигатели, обладающие повышенным объемом картерных газов, как раз нуждаются в материалах с высоким содержанием щелочи. Особенно при эксплуатации на топливе среднего качества.

Отличия класса API CF

Принятый международный стандарт API, рассчитан на прямую совместимость. Каждое последующее поколение смазочных материалов, перекрывает требования предыдущего. И теоретически может нормально функционировать в двигателях, рассчитанных под моторные масла предыдущего поколения.

Современные поколения смазочных материалов, в том числе моторных масел, дают более высокий коэффициент защиты от износа. Классификация API включает в себя целый ряд тестов, в том числе проверку на износ распредвала. Однако двигатели обладающие хорошим ресурсом, могут вполне работать на предыдущем поколении смазочных материалов. Так как — увеличение срока эксплуатации особо не заметно, а экономия на закупке горюче смазочных материалах, станет ощутимой.

Классификация API включает в себя целый ряд тестов, в том числе проверку на износ распредвала. Однако двигатели обладающие хорошим ресурсом, могут вполне работать на предыдущем поколении смазочных материалов. Так как — увеличение срока эксплуатации особо не заметно, а экономия на закупке горюче смазочных материалах, станет ощутимой.

Моторное масло для дизеля с непрямым впрыском

Для дизельных двигателей с непрямым впрыском, а так же всего ряда моторов, работающих на дизельном топливе различного качества рекомендовано использование моторного масла марки API CF. Особенно, для работающих на топливе с высоким содержание серы — от 0,5% и выше.

Указанные моторные масла, сертифицированы по всем имеющимся стандартам. В них содержатся полезные присадки, снижающие износ трущихся частей, изготовленных из медесодержащих сплавов:

- поршни;

- подшипники;

- прочие.

Масло можно прокачивать стандартным способом или компрессором, турбонагнетателем. Так же, смазочные материалы, с маркировкой API CF, можно использовать на замену API CD.

Технические характеристики API CF-2 (CF-II), API CF-4

Расшифровка буквенно-цифрового кода маркировки — цифра обозначает тип двигателя, двух или четырехтактный. Кодировка API CF-2, говорит о том, что указанный смазочный материал, рекомендован для двухтактного дизеля.

В моторном масле содержатся присадочные наполнители, отвечающие за повышение износостойкости узлов, деталей мотора: цилиндры, кольца. Помимо этого, смазочные материалы предотвращают накопление отложений на внутренних поверхностях. Масло API CF-2 рекомендовано к использованию в двигателях, рассчитанных на высокую нагрузку мотора, имеет сертификацию, прошло тесты на соответствие стандартам.

CF-4 рассчитано для применения в дизельных двигателях, отличающихся скоростными режимами эксплуатации. Дальнемагистральные тягачи, фуры и рефрижераторы на междугородних трассах — сегодня основные потребители моторного масла CF-4.

Универсальность марки можно понять из буквенно-цифрового кода маркировки, например API CF-4/S. Данная маркировка, говорит о том, что производители рекомендуют к использованию этот тип смазочного материала — как в дизеле, так в бензиновом варианте двигателя. Технические характеристики универсальных смазочных материалов, совместимы с обоими типами двигателей, например:

Данная маркировка, говорит о том, что производители рекомендуют к использованию этот тип смазочного материала — как в дизеле, так в бензиновом варианте двигателя. Технические характеристики универсальных смазочных материалов, совместимы с обоими типами двигателей, например:

- повышенная способность очищения внутренних поверхностей;

- повышение ресурсоемкости двигателя;

- защита движущихся частей;

- экологичность;

- экономичность.

Моторное масло API CF-4 может быть использовано вместо смазочных материалов предыдущего класса API СЕ, при соответствующих рекомендация производителя.

API Расшифровка VIN (vininfo) | АвтоПроверка

Пример GET запроса:

https://api.avtoapi.ru/task/ваш-api-ключ/номер-задания

Пример ответа на GET запрос:

{

"status": "done",

"result": {

"basic": {

"title": "Базовая информация",

"vin": {

"title": "Идентификационный номер",

"value": "XW8DC11U19K020134"

},

"checkDigit": {

"title": "Контрольный символ",

"value": "успешно прошёл проверку"

},

"make": {

"title": "Марка",

"value": "ŠKODA"

},

"model": {

"title": "Модель",

"value": "Octavia"

},

"generation": {

"title": "Поколение модели",

"value": "I F (A4)"

},

"bodyName": {

"title": "Код модели",

"value": "Typ 1U"

},

"bodyType": {

"title": "Тип кузова",

"value": "седан"

},

"doors": {

"title": "Количество дверей",

"value": "4"

},

"trim": {

"title": "Комплектация",

"value": "Classic"

}

},

"dates": {

"title": "Даты",

"modelYear": {

"title": "Модельный год",

"value": "2009"

},

"startYear": {

"title": "Начало производства",

"value": "2001"

},

"finishYear": {

"title": "Окончание производства",

"value": "06. 2010"

}

},

"engine": {

"title": "Параметры силовой установки",

"engName": {

"title": "Серия двигателя",

"value": "AXP"

},

"enType": {

"title": "Тип двигателя",

"value": "бензиновый"

},

"fuelType": {

"title": "Топливо",

"value": "бензин (цикл Отто)"

},

"aspiration": {

"title": "Наличие и тип наддува",

"value": "без наддува"

},

"engDispl": {

"title": "Объём двигателя, куб.см",

"value": "1390"

},

"lineUp": {

"title": "Компоновка двигателя",

"value": "рядный, 4 цилиндра"

},

"enPower": {

"title": "Мощность",

"value": "[email protected]"

},

"enTorque": {

"title": "Крутящий момент",

"value": "[email protected]"

},

"enPTSTD": {

"title": "Стандарт определения мощности и момента",

"value": "DIN"

},

"enFuelRate": {

"title": "Расход топлива",

"value": "6.

2010"

}

},

"engine": {

"title": "Параметры силовой установки",

"engName": {

"title": "Серия двигателя",

"value": "AXP"

},

"enType": {

"title": "Тип двигателя",

"value": "бензиновый"

},

"fuelType": {

"title": "Топливо",

"value": "бензин (цикл Отто)"

},

"aspiration": {

"title": "Наличие и тип наддува",

"value": "без наддува"

},

"engDispl": {

"title": "Объём двигателя, куб.см",

"value": "1390"

},

"lineUp": {

"title": "Компоновка двигателя",

"value": "рядный, 4 цилиндра"

},

"enPower": {

"title": "Мощность",

"value": "[email protected]"

},

"enTorque": {

"title": "Крутящий момент",

"value": "[email protected]"

},

"enPTSTD": {

"title": "Стандарт определения мощности и момента",

"value": "DIN"

},

"enFuelRate": {

"title": "Расход топлива",

"value": "6.

7"

},

"enCompr": {

"title": "Степень сжатия",

"value": "10.5"

},

"enDescr": {

"title": "Дополнительная информация",

"value": "16V, DOHC"

}

},

"manufacturer": {

"title": "Данные о производителе и производстве",

"countryOrigin": {

"title": "Страна происхождения",

"value": "Россия"

},

"asmCountry": {

"title": "Страна сборки",

"value": "Russia"

},

"asmRegionCity": {

"title": "Город (и регион) сборки",

"value": "Kaluga"

}

}

}

}

Локализация и расшифровка значений группировок. Справочник разработчика

Значения некоторых группировок могут быть представлены как идентификатором, так и его текстовой расшифровкой. Текстовые расшифровки локализованы, то есть переводятся на текущий выбранный в API язык.

Группировки, поддерживающие расшифровку идентификаторов, можно определить по колонке Расшифровка в разделе Группировки.

id — идентификатор значения данного измерения, и ключ name — расшифровка значения на языке запроса.При фильтрации и работе с drill down для таких группировок используйте идентификаторы.

Управлять языком запроса можно с помощью параметра lang, принимаемого всеми методами API, или с помощью выбора домена верхнего уровня, по которому производится обращение в API.

Рассмотрим следующий запрос:

https://api-metrika.yandex.net/stat/v1/data?id=44147844&dimensions=ym:s:<attribution>TrafficSource&metrics=ym:s:visits...

{

"dimensions": [

{

"id": "organic",

"name": "Переходы из поисковых систем"

}

],

"metrics": [

. ..

]

}

...

..

]

}

...где

id— идентификатор значенияym:s:<attribution>TrafficSource;name— расшифровка.

Для фильтрации отчета по поисковым системам можно использовать следующий синтаксис: filters=ym:s:<attribution>TrafficSource=='organic'.

API. Работа с электронной копией обязательного экземпляра

RSL OEK API

Версия 1.0.0, редакция 1

|

Протокол |

JSON-RPC 2.0 |

|

Схема авторизации |

BASIC |

|

URL-адрес |

https://oek. |

Работа с электронной копией обязательного экземпляра

1. Создание заявки на предоставление ЭКОЭ

1.1. Примеры запросов

Добавить экземпляр книги:

{

«jsonrpc»: «2.0»,

«method»: «oee.add»,

«params»: {

«type»: 0,

«title»: «Война и мир»,

«author»: «Лев Николаевич Толстой»,

«isbn»: «5-05-002808-6»,

«pubYear»: 1970,

«pubPlace»: «Москва»,

«textBlock»: «https://mycompany.com/secret/folder/war-and-peace.pdf»,

«textBlockSecret»: «myVerySecretPassword»

},

«id»: 1

}

Добавить экземпляр диссертации:

{

«jsonrpc»: «2.0»,

«method»: «oee.add»,

«params»: {

«type»: 3,

«title»: «Дидактические условия организации самостоятельной работы на уроках в V-IX классах сельской школы с малой наполняемостью учащихся»,

«author»: «Щербакова, Елена Викторовна»,

«pubYear»: 1996,

«pubPlace»: «Саранск»,

«dissDefenseOrganization»: «Мордовский Государственный Педагогический Институт имени М. Е.Евсевьева»,

Е.Евсевьева»,

«vakCodes»: [

{

«code»: «13.00.01»,

«title»: «Общая педагогика, история педагогики и образования»

}

],

«dissPageCount»: 188,

«dissPictureCount»: 0,

«textBlock»: «https://mycompany.com/secret/folder/dissertation.pdf»,

«textBlockSecret»: «myVerySecretPassword»

},

«id»: 1

}

type – тип издания (обязательное поле с целочисленным значением):

- 0 = книга

- 1 = журнал

- 2 = газета

- 3 = диссертация

ВНИМАНИЕ: по URL-адресу, указанному в поле textBlock, должна быть настроена BASIC-авторизация:

- логин: email-адрес аккаунта, с которого производится запрос

- пароль: значение поля textBlockSecret

Не рекомендуется использовать в качестве textBlockSecret пароль от вашего аккаунта.

Скачивание PDF-файла, находящегося по URL-адресу, указанному в поле textBlock, будет произведено в фоновом режиме. Это может произойти не сразу, а в течение нескольких часов после создания заявки.

После скачивания PDF-файла он будет отправлен на автоматическую проверку соответствия требованиям, предъявляемым Российской Государственной Библиотекой (РГБ) к электронной копии обязательного экземпляра (в том числе, ошибки несоответствия файла формату PDF/A).

1.2. Список возможных полей в запросе в зависимости от типа документа

Перечень передаваемых полей зависит от типа документа (полужирным помечены поля, обязательные для заполнения):

|

Книга |

Новый экземпляр журнала/газеты |

Приложение к журналу/газете |

Диссертация |

|

type = 0 |

type = 1 или type = 2 |

type = 1 или type = 2 materialType = 1 |

type = 3 |

|

isbn title pubYear pubPlace |

imprintId currentNumber grossNumber releaseDate |

imprintId author title releaseDate |

author title pubYear pubPlace dissDefenseOrganization vakCodes dissPageCount dissPictureCount |

|

textBlock textBlockSecret |

|||

Расшифровка:

|

Ключ |

Тип значения |

Расшифровка |

|

isbn |

строка |

ISBN-номер |

|

author |

строка |

Автор |

|

title |

строка |

Заглавие |

|

pubYear |

число (не превышает значение следующего года) |

Год издания |

|

pubPlace |

строка |

Место издания |

|

materialType |

число из списка |

Тип периодического издания: 0 = «новый экземпляр» 1 = «приложение к экземпляру» |

|

imprintId |

число из списка |

Идентификатор выходных сведений (см. |

|

currentNumber |

строка |

Текущий номер газеты/журнала |

|

grossNumber |

строка |

Валовый номер газеты/журнала |

|

releaseDate |

строка в формате YYYY-MM-DD |

Дата выхода газеты/журнала |

|

dissDefenseOrganization |

строка |

Полное наименование организации, где защищалась диссертация |

|

vakCodes |

массив структур, содержащих поля code и title |

Коды специальностей ВАК |

|

vakCodes → code |

строка в формате DD. |

Код специальности |

|

vakCodes → title |

строка |

Расшифровка кода специальности |

|

dissPageCount |

число |

Количество страниц в диссертации |

|

dissPictureCount |

число |

Количество рисунков в диссертации |

1.3. Примеры ответов

Успешный ответ:

{

«jsonrpc»: «2.0»,

«result»: {

«oeeId»: 12345

},

«id»: 1

}

Здесь oeeId – идентификатор, присвоенный заявке в системе ОЭК РГБ.

Ответ с описанием возникшей ошибки:

{

«jsonrpc»: «2.0»,

«error»: {

«code»: -32602,

«message»: «Invalid params»,

«data»: {

«pubYear»: «Значение «Год издания» не должно превышать 2020.»

}

},

«id»: 1

}

В поле data содержится структура, в которой ключами являются ключи полей, значениями – текстовые описания возникших ошибок.

Подробнее о возможных ошибках см. https://www.jsonrpc.org/specification#response_object

2. Получение информации о заявке на предоставление электронной копии обязательного экземпляра (ЭКОЭ)

2.1. Пример запроса

{

«jsonrpc»: «2.0»,

«method»: «oee.get»,

«params»: {

«oeeId»: 12345

},

«id»: 1

}

Здесь oeeId – идентификатор, присвоенный заявке в системе ОЭК РГБ, полученный в качестве успешного ответа на запрос создания заявки.

2.2. Примеры ответов

Заявка создана, успешно проверена автоматической системой и готова к ЭЦП:

{

«jsonrpc»: «2.0»,

«result»: {

«oeeId»: 12345,

«status»: 20,

«type»: 0,

«title»: «Война и мир»,

«author»: «Лев Николаевич Толстой»,

«isbn»: «5-05-002808-6»,

«pubYear»: 1970,

«pubPlace»: «Москва»

},

«id»: 1

}

Обнаружены ошибки соответствия формату PDF/A:

{

«jsonrpc»: «2.0»,

«result»: {

«oeeId»: 12345,

«status»: 120,

«type»: 0,

«pdfFormatErrors»: [

«Если ключ SMask появляется в словаре ExtGState или XObject, его значение должно быть None.»

],

«title»: «Война и мир»,

«author»: «Лев Николаевич Толстой»,

«isbn»: «5-05-002808-6»,

«pubYear»: 1970,

«pubPlace»: «Москва»,

«isCreatedViaApi»: true

},

«id»: 1

}

isCreatedViaApi – флаг, информирующий о том, каким образом была создана данная заявка: через API (true) или через web-интерфейс (false)

status – данные о статусе заявки (обязательное число с целочисленным значением):

|

1 |

заявка создана (ожидается загрузка файла) |

|

4 |

заявка была отклонена оператором |

|

5 |

заявка была успешно подана на проверку операторам системы (т. |

|

6 |

файл проверяется автоматической системой на корректность и соответствие формату PDF/A |

|

20 |

файл был успешно проверен автоматической системой на соответствие формату PDF/A, и ожидает подписи с помощью ЭЦП |

|

30 |

файл был принят на хранение в Электронную Библиотеку |

|

31 |

файл был принят на хранение в архив |

|

100 |

обнаружены ошибки при скачивании или проверке на корректность PDF-файла |

|

120 |

обнаружены ошибки соответствия файла требованиям, предъявляемым Российской Государственной Библиотекой (РГБ) к электронной копии обязательного экземпляра (в том числе, ошибки несоответствия файла формату PDF/A) |

Жизненный цикл для заявки с корректным PDF-файлом:

1 (создана) → 6 (проверяется) → 20 (ожидает ЭЦП) → 5 (успешно подана на ручную проверку) → 30/31 (принята)

Некорректный файл:

1 → 6 → 100/120 (обнаружены ошибки)

Отклонённая заявка оператором:

1 → 6 → 20 → 5 → 4 (заявка отклонена)

2. 3. Дополнительные поля, возвращаемые при соответствии заявке определённым статусам

3. Дополнительные поля, возвращаемые при соответствии заявке определённым статусам

|

status = 4 |

failreason |

описание причины отклонения заявки |

|

status = 100 |

download_error parse_error |

описание ошибки при скачивании файла описание ошибки при разборе файла (например, файл не читается или зашифрован) |

|

status = 120 |

pdfFormatErrors |

массив строк, содержащих описания ошибок несоответствия файла требованиям РГБ, в т. |

3. Редактирование заявки на предоставление ЭКОЭ

3.1. Пример запроса

{

«jsonrpc»: «2.0»,

«method»: «oee.edit»,

«params»: {

«oeeId»: 12345,

«pubYear»: 1980,

«pubPlace»: «Ленинград»

},

«id»: 1

}

Список полей аналогичен описанному в п.1.2. Отличие в обязательном поле oeeId, которое является идентификатором заявки, присвоенном системой ОЭК РГБ.

Изменения будут внесены только в указанные поля. Прочие поля сохранят своё оригинальное значение.

При смене типа документа указание всех полей обязательно, противное вызовет ошибку валидации.

3.2. Пример ответа

{

«jsonrpc»: «2.0»,

«result»: true,

«id»: 1

}

tokenDecrypt — расшифровка токена ApplePay/GooglePay

Выполняется с помощью команды tokenDecrypt. Этот запрос позволяет выполнить расшифровку ApplePay/GooglePay токена для получения данных карты и последующих безакцептных списаний.

Этот запрос позволяет выполнить расшифровку ApplePay/GooglePay токена для получения данных карты и последующих безакцептных списаний.

Использование этого метода возможно только для Продавцов с сертификатом соответствия PCI DSS.

| Название | Описание | Формат | Обязательный |

|---|---|---|---|

merchant_name | Идентификатор Продавца. Выдается продавцу с параметрами тестового/боевого доступа | Строка | |

type | Тип передаваемого токена (applepay/googlepay) | Строка | |

token | ApplePay/GooglePay токен в кодировке base64 | Строка | |

signature1 | Подпись запроса в кодировке base64 | Строка |

1 Подпись формируется следующим образом:

- Составляется строка формата merchant_name+type, пример: TestMerchantapplepay

- Результат подписывается с помощью

Private Keyметодом SHA-256 + RSA PKCS#1 v1. 5

5 - Полученная строка кодируется в base64

2 Генерируется 2 пары ключей RSA — 2048 bit в PEM формате, мерчант передает свой Public Key theMAP, theMAP в свою очередь передает свой Public Key мерчанту

Пример запроса POST:

Content-Type: application/json

https:{domain}/tokenDecrypt

{

"type": "googlepay",

"merchant_name": "AMerchant",

"token": "eyJzaWduYXR1cmUiOiJNRVVDSUQzZDdzUFA1RVF...",

"signature": "nZS00Ke2Okj6ccTqwj+Yf5iHfLq3XKYzJtb8AO33jsBrEbIp..."

}Пример реализации запроса в программном коде:

curl -X POST \

https:{domain}/tokenDecrypt \

-H 'Content-Type: application/json' \

-d '{"type": "googlepay","merchant_name": "AMerchant","token": "eyJzaWduYXR1cmUiOiJNRVVDSUQzZDdzUFA1RVF...","signature": "nZS00Ke2Okj6ccTqwj+Yf5iHfLq3XKYzJtb8AO33jsBrEbIp..."}'| Название | Описание | Фромат |

|---|---|---|

Success | Флаг успешности операции | true/false |

Data1 | Зашифрованные, с помощью Public Key, карточные данные | Строка в кодировке base64 |

Signature2 | Подпись ответа | Строка в кодировке base64 |

MerchantName | Наименование продавца | Строка |

1 Для расшифровки данных требуется:

Декодировать строку из base64

Результат расшифровать методом PKCS#1 v1. 5, с помощью

5, с помощью Private Key

Результат расшифровки:

{"pan":"4111111111111111","emonth":12,"eyear":21}2 Для проверки подписи требуется:

Декодировать строку из base64

Произвести проверку методом PKCS#1 v1.5 строки, полученной из MerchantName+Type+Success+ErrCode

Пример успеха:

TestMerchantapplepaytrueПример неуспеха:

TestMerchantapplepayfalseWRONG_PARAMSПример ответа на успешный запрос:

{

"Success": true,

"Data": "NUq05+myUdUQAMBwBsd4ESaulXsrAdTSYub9woNt4cESWcTPl5rxbp3HW1KCcUM5MJGS3WqWERM/CokZu9I7K+JSTXtmOaYInFyT3qPl5RAVWgSYoZUlIE5WOFp+sNHn5KEKWtVY18hjj6utYgfGMqBcGMd9uDOJGydIWS9y3yizE3sygGGtOdL1CUE0aPUbw2o096p4+q6sQXYh4fb6HolWURKRSHmTnbJnWd4UkVS52joSkHdv7nS743bjCRBgzHDqQINLix2XGJ/VEoxNRWVUvrU88NpPiHyWtX2XDPEokMXaXtdRbevPJ0hj2kyNFxy1HbLf6DBb81B1esoTlg==",

"Signature": "pu7YK2loiUTGeWr+Bb8MvVRVEd7en20EPjvHUUZnfo6leOP5zoSR762IJGRQn6DPMdxy7/JhsB65sASevCRKgRYB+X80WTUIxHTLzYRUs7HMgIJvRkGCiMm0lHA+eKN1pryIH6SsewMKyXPFlDl/+w3V+IDjgD7C6Yhx4NEDT9RVY8vDVObyh8VaTjMGnRZx2haF+7RwGFuTLrYzRleoR2fasGjnkYgCLn6/tzPF9cqA7VLpO5IiYwy3s1l+jWRg6Q5AV2J6E7ttgJm5Wu3f6Tqv64V49i4SmnAIEfPOJppJbKZ+30aKTYEHRpaMy53B4akAd+JhbYy76dtd6JaQ==",

"MerchantName": "AMerchant"

}Пример ответа на не успешный запрос:

{

"Success": false,

"ErrCode": "WRONG_PARAMS",

"ErrMessage": "operation not allowed",

"Signature": "yXkao+MyG9K9LY5bL2ohKGECox1HD8CRYWyax4t5V7vN2QmkoYnk18aM9eU9fN8b3cAbhTphoZ5Z5ps2szVdDozHBONZov6WDmmkpvB5+IonCVxDG3AIAeBEB+KlTyBTF3Xt43QdCE8YtzmUmdRuTnYhGF1eyG661A4a6S9V+SC6Yej6WIJcAVFAtFrr4wZI/z3m1PJFhA0WoKpan0Vp1GWJ7OCT7p7pBedyJP5AEi+4lphXAeXYqteMA4/wVPWCdmXv02illmrwYguNIcnCvkmJig+VOMxT9UTKma2sf3iwLrwy/omKgrDWrBhDzx12rahI6OqQscBgEt8PNwGc8Q=="

}ТопПартс | Расшифровка классификации масла по API

Расшифровка классификации масла по API

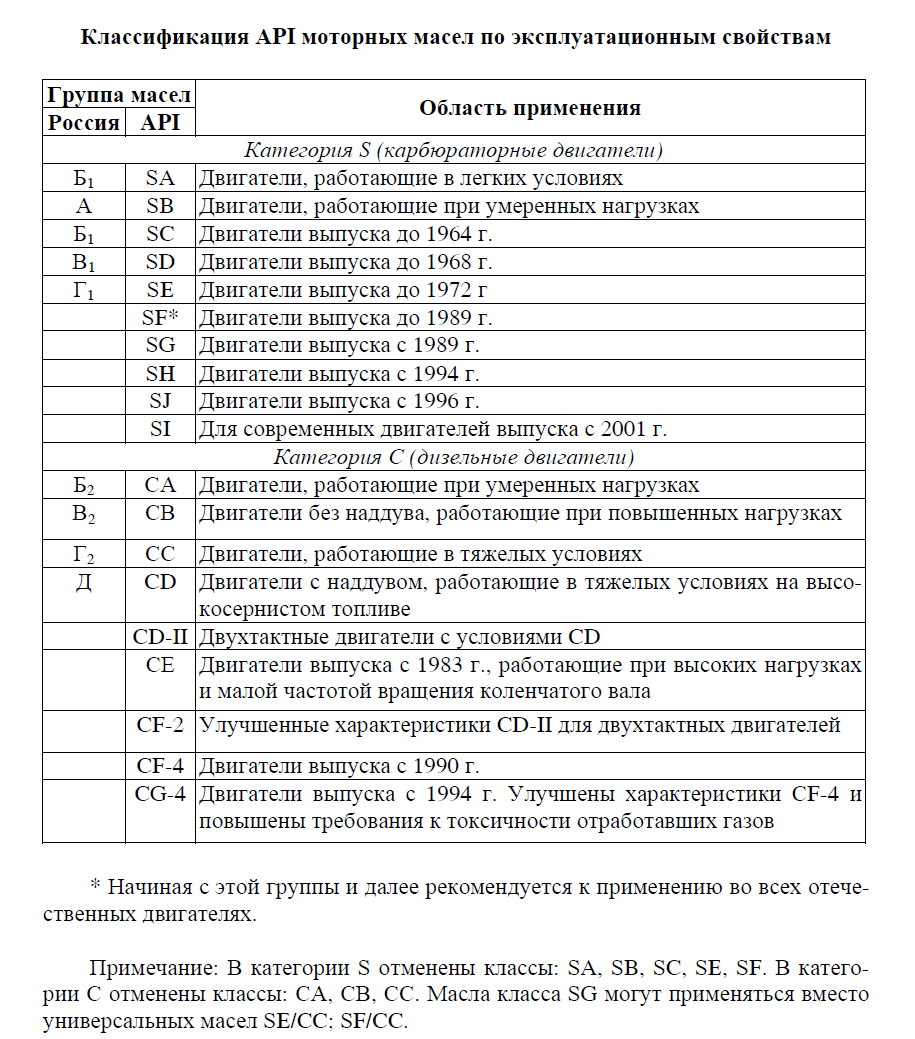

Система классификации моторных масел API (Американского Нефтяного Института ) существует с 1970 года и предназначение для разделения моторных масел по качеству и используемой технике.

В соответствии с этими категориями в названиях используется нужные обозначения. Например, обычно, масла стандартизированные таким образом имеют названия API SJ. Сейчас мы подробнее разберем, что означают данные буквы.

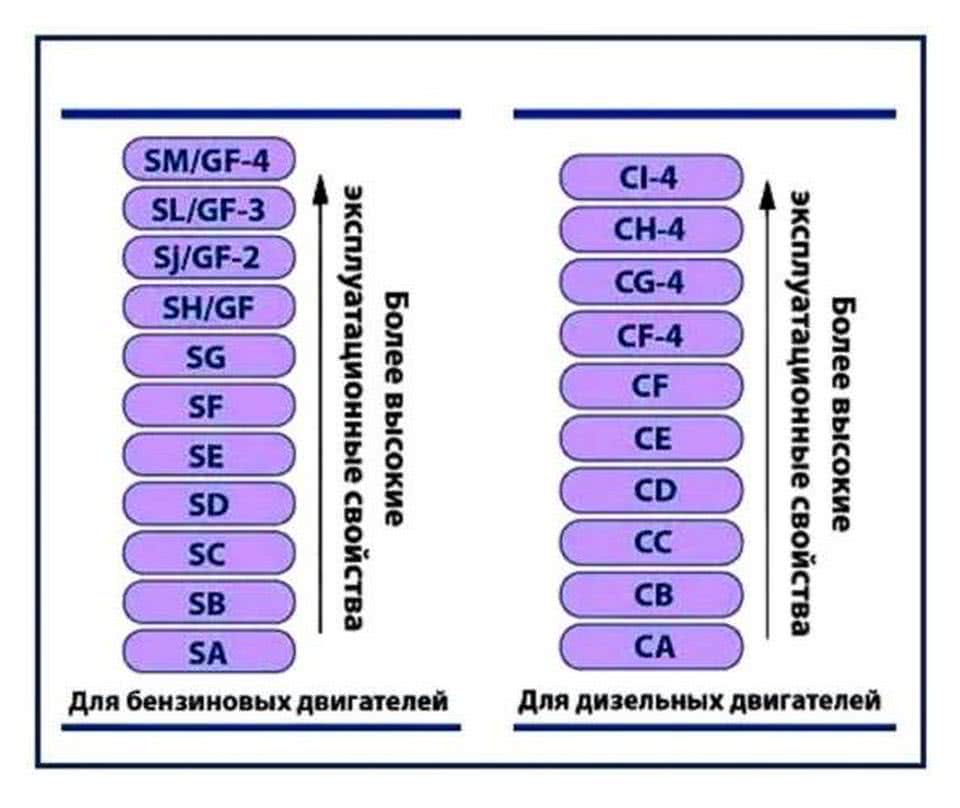

Для каждого класса присваивается дополнительная буква по алфавиту. Универсальные масла для бензиновых и для дизельных двигателей обозначаются двумя символами соответствующих категорий: первый символ является основным (указывает для какого мотора масло), а второй на возможность использования в соответствии года создания двигателя, и есть ли у него турбина или отсутствует.

S (Service) — состоит из категорий качества моторных масел для бензиновых двигателей, идущих в хронологическом порядке.

C (Commercial) — состоит из категорий качества и назначения масел для дизельных двигателей, идущих в хронологическом порядке.

Если масло проходит по нескольким стандартам, например, API SJ/CF – значит, оно подходит и для бензиновых и для дизельных моторов данной категории. На рисунке показаны все основные стандарты масла в категории API.

На рисунке показаны все основные стандарты масла в категории API.

Масла для бензиновых двигателей

SJ — категория утверждена в 1995 году. Данные автомобильные масла предназначены для всех используемых в настоящее время бензиновых двигателей и полностью заменяют масла всех существовавших ранее категорий в более старых моделях двигателей, обладает максимальным уровнем эксплуатационных свойств. Возможность сертификации по категории энергосбережения API SJ/EC.

SL — категория введена в июле 2001 года для многоклапанных турбированных двигателей, оборудованных системами контроля и нейтрализации выхлопа. API SL подразумевает такие совершенствования моторных масел как:

- пониженную токсичность выхлопа

- защиту систем контроля и нейтрализации выхлопа

- повышенную защиту от износа

- усиленная защита от высокотемпературных отложений

- удлиненный интервал замены

SM — введено в действие в ноябре 2004 года. API SM включает в себя моторные масла для бензиновых двигателей, выпущенных после 2004 года. Данные моторные масла обеспечат надежную смазку турбированным и многоклапанным двигателям. Моторное масло сертифицироване по классификации API SM и может иметь дополнительную спецификацию ILSAC GF-4, что говорит о высоких энергосберегающих свойствах моторного масла.

SN — введено в действие в октябре 2010 года. Сертифицированные масла подразумевают возможность применения во всех бензиновых двигателях современного поколения (производством после 2010 года).

Важным моментом в появлении класса API SN можно отметить то, что их не только можно применять в двигателях, использующих биотопливо, но и то, что масла стандарта энергосберегающие. Также у этой категории повышенные требования к обеспечению износостойкости двигателя.

Масла для дизельных двигателей

СF — введено в 1994 году. Масла для внедорожной техники и автомобилей, двигателей с разделительным впрыском, в том числе работающих на топливе с содержанием серы 0,5% от массы и выше. Заменяет масла CD.

СF-2 — введено в 1994 году. Улучшенные характеристики, которые могут использоваться вместо CD-II для двухтактных двигателей. Наивысшее масло для двухтактных двигателей.

СF-4 — введено в 1990 году. Для быстроходных четырехтактных дизельных двигателей с турбонаддувом (или без него). Можно применять вместо CD и СЕ масел. Наивысшее для четырехтактных моторов.

СG-4 — введено в 1995 году. Для двигателей быстроходной дизельной техники, работающей на топливе с содержанием серы менее чем 0,5%. Данные масла предназначены для двигателей, выполняющих требования по токсичности отработанных газов, введенные в США с 1994 года. Заменяет масла CD, СЕ и CF-4 категорий. Наивысшее для моделей с 1995 года.

СH-4 — введено в 1998 году. Для быстроходных четырёхтактных двигателей, удовлетворяющих требования по токсичности выхлопных газов, введенных в США с 1998 года. Масла СН-4 позволяют использовать топливо с содержанием серы вплоть до 0,5% от массы. Можно использовать вместо CD, СЕ, CF-4 и CG-4 масел.

СI-4 — введено в 2002 году. Для быстроходных четырёхтактных двигателей, проектируемых для удовлетворения нормам по токсичности отработавших газов, осуществляемым в 2002 году. Масла СI-4 допускают использование топлива с содержание серы вплоть до 0,5% от массы, а также применяются в двигателях с системой рециркуляции отработанных газов (EGR). Заменяет CD, СЕ, CF-4, CG 4 и СН-4 масла. В 2004 году была введена дополнительная категория API CI-4 PLUS. Ужесточены требования к сажеобразованию, отложениям, вязкостным показателям.

CJ-4 — введено в 2006. Для быстроходных четырёхтактных двигателей, проектируемых для удовлетворения норм по токсичности отработавших газов 2007 года на магистральных дорогах. Масла CJ-4 допускают использование топлива с содержанием серы вплоть 0,05% от массы. Однако работа с топливом, в котором содержание серы превышает 0,0015% от массы, может сказаться на работоспособности систем очистки выхлопных газов и/или интервалах замены масла. Данная категория рекомендована для двигателей, оборудованных дизельными сажевыми фильтрами и другими системами обработки выхлопных газов.

Субтитры по требованию и расшифровка в реальном времени Подписаться

Обзор

Субтитры по требованию — функция, которая позволяет организатору, другому присутствующему, назначенному организатором, или интегрированному стороннему транскрипционному сервису дополнять конференцию субтитрами по требованию. На вебинаре субтитры по требованию могут вводиться организатором, соорганизатором, назначенным организатором участником группы или интегрированным сторонним транскрипционным сервисом. Также субтитры по требованию могут отображаться при использовании Zoom Rooms.

На случай если вы не можете предоставить субтитры, Zoom предлагает для всех платных учетных записей ИИ-расшифровку в реальном времени. Ее может включить организатор, после чего каждый участник получает возможность при необходимости просматривать субтитры. Расшифровка в реальном времени доступна только на английском языке и работает наиболее эффективно при четкой артикуляции говорящего.

Примечание: вы можете поручить добавление субтитров по требованию только одному участнику или стороннему сервису.

В этой статье рассматриваются следующие вопросы:

Необходимые условия

- Субтитры по требованию

- Zoom Desktop Client (ввод или просмотр субтитров)

- Windows: версия 3.5.37712.0111 или новее

- macOS: версия 3.5.37712.0111 или новее

- Linux: версия 3.5.37712.0111 или новее

- Мобильное приложение Zoom (только просмотр субтитров)

- Android: версия 4.0.21521.0116 или новее

- iOS: версия 4.0.21521.0116 или новее

- Zoom Desktop Client (ввод или просмотр субтитров)

- Расшифровка в реальном времени

- Тарифный план учетной записи: «Профессиональный», «Бизнес», «Образование» или «Предприятие»

Примечание: У одобренных учетных записей школ тоже есть доступ к этой функции. - Zoom Desktop Client для Windows, macOS: версия 5.0.2 или новее

- Мобильное приложение Zoom для Android или iOS: версия 5.0.2 или новее

- Тарифный план учетной записи: «Профессиональный», «Бизнес», «Образование» или «Предприятие»

Ограничения расшифровки в реальном времени

Точность расшифровки Zoom в реальном времени зависит от многих факторов, включая в числе прочего:

- Фоновый шум

- Громкость и разборчивость речи говорящего

- Уровень, на котором говорящий владеет английским языком

- Слова и диалекты, специфичные для определенных территорий или сообществ

Поскольку присутствуют указанные ограничения, если необходимость преобразования речи в текст на конференциях и вебинарах обусловлена какими-либо нормативными предписаниями, то мы советуем сделать выбор в пользу ручного ввода субтитров, который будет гарантировать нужный уровень точности.

Включение субтитров по требованию

Учетная запись

- Войдите на Zoom Web Portal

- В навигационной панели нажмите Управление учетной записью , а затем — Настройки учетной записи.

- Нажмите на вкладку Конференция.

- Убедитесь, что параметр Субтитры по требованию включен.

- Если настройка отключена, нажмите переключатель, чтобы включить ее. При появлении диалогового окна подтверждения нажмите Включить, чтобы подтвердить изменение.

- (Дополнительно) Если вы хотите сделать этот параметр обязательным для всех пользователей в вашей учетной записи, нажмите значок замка , а затем нажмите Заблокировать для подтверждения настройки.

- Когда включен параметр Субтитры по требованию, ниже появляется параметр активации расшифровки в реальном времени: Enable live transcription service to show transcript on the side panel in-meeting (Включить отображение расшифровки на боковой панели конференции через транскрипционный сервис). Отметьте этот пункт для включения расшифровки в реальном времени.

Группа

- Войдите на Zoom Web Portal.

- В навигационной панели нажмите Управление пользователями , а затем — Управление группами.

- Выберите имя соответствующей группы из списка, а затем нажмите на вкладку Настройки.

- Нажмите на вкладку Конференция.

- Убедитесь, что параметр Субтитры по требованию включен.

- Если настройка отключена, нажмите переключатель, чтобы включить ее. При появлении диалогового окна подтверждения нажмите Включить, чтобы подтвердить изменение.

Примечание: Если параметр отображается в сером цвете, то он заблокирован на уровне учетной записи, и его необходимо изменить на этом уровне. - (Дополнительно) Если вы хотите сделать этот параметр обязательным для всех пользователей в группе, нажмите на значок замка , а затем нажмите Заблокировать для подтверждения настройки.

- Когда включен параметр Субтитры по требованию, ниже появляется параметр активации расшифровки в реальном времени: Enable live transcription service to show transcript on the side panel in-meeting (Включить отображение расшифровки на боковой панели конференции через транскрипционный сервис). Отметьте этот пункт для включения расшифровки в реальном времени.

Пользователь

Чтобы включить субтитры по требованию только у себя, выполните следующие действия.

- Войдите на Zoom Web Portal.

- В навигационной панели нажмите Настройки.

- Нажмите на вкладку Конференция.

- Убедитесь, что параметр Субтитры по требованию включен.

- Если настройка отключена, нажмите переключатель, чтобы включить ее. При появлении диалогового окна подтверждения нажмите Включить, чтобы подтвердить изменение.

Примечание. Если настройка отображается серым цветом, она заблокирована на уровне группы или учетной записи. Обратитесь к администратору Zoom. - Когда включен параметр Субтитры по требованию, ниже появляется параметр активации расшифровки в реальном времени: Enable live transcription service to show transcript on the side panel in-meeting (Включить отображение расшифровки на боковой панели конференции через транскрипционный сервис). Отметьте этот пункт для включения расшифровки в реальном времени.

Запуск субтитров по требованию или расшифровки в реальном времени на конференции

- На экране конференции или вебинара, организатором которых вы являетесь, нажмите Субтитры по требованию или Расшифровка в реальном времени, если соответствующая функция включена.

- Выберите один из следующих параметров.

- Назначить участника для ввода: откроется окно с участниками. Наведите курсор на имя участника и нажмите Еще, а затем — Назначить для ввода субтитров по требованию.

- Я буду вводить: откроется окно субтитров по требованию, в котором вы сможете вручную вводить субтитры.

- Копировать маркер API: скопируйте URL-адрес, который вы сможете предоставить стороннему транскрипционному сервису для интеграции этого сервиса с вашей конференцией.

- Включить автоматическую расшифровку: параметр позволяет системе начать предоставление расшифровки в реальном времени. Участники получат уведомление о том, что эта услуга доступна.

- Назначить участника для ввода: откроется окно с участниками. Наведите курсор на имя участника и нажмите Еще, а затем — Назначить для ввода субтитров по требованию.

Ввод субтитров по требованию, осуществляемый участником

- Когда организатор поручает вам вводить субтитры по требованию, над вашими элементами управления конференции появляется уведомление.

- Нажмите Субтитры по требованию.

Откроется поле ввода субтитров по требованию. - Вводите в это поле субтитры и нажимайте Ввод для их отправки.

Использование субтитров по требованию в сессионных залах

Если вы организатор конференции и хотите, чтобы субтитры по требованию были доступны в сессионных залах, то мы рекомендуем использовать сторонний транскрипционный сервис.

Если вы предпочитаете, чтобы субтитры вводил участник, обязательно предоставьте ему разрешение на ввод субтитров до начала трансляции через сессионный зал, выбрав следующий пункт:

Когда вы начинаете сеансы в сессионных залах, участники могут нажимать среди элементов управления конференции Субтитры по требованию, чтобы они отображались.

Примечания.

- Разрешение на ввод субтитров по требованию может получить только один участник, поэтому возможно проводить только один сессионный сеанс с субтитрами по требованию.

- Расшифровка в реальном времени в сессионных залах пока не доступна.

Просмотр субтитров по требованию или расшифровки в реальном времени

Если на конференции или вебинаре доступны субтитры по требованию или расшифровка в реальном времени, то, будучи участником, вы можете их просматривать. Также их можно просматривать через Zoom Room.

- Войдите в учетную запись в Zoom Desktop Client.

- Присоединитесь к конференции или вебинару.

- Когда организатор включит соответствующую функцию, вы увидите над элементами управления конференции уведомление Субтитры по требованию/Расшифровка в реальном времени, которое означает, что вам доступна одна из этих услуг.

- Если доступны субтитры по требованию, нажмите Субтитры по требованию, чтобы они отображались. рядом с Включить видео / Остановить видео.

- Нажмите Настройки видео, а затем Специальные возможности.

- Переместите ползунок, чтобы выбрать размер субтитров.

- Войдите в учетную запись в Zoom Desktop Client.

- Присоединитесь к конференции или вебинару.

- Когда организатор включит соответствующую функцию, вы увидите над элементами управления конференции уведомление «Субтитры по требованию», которое означает, что вам доступна эта услуга.

- Нажмите Субтитры по требованию, чтобы они отображались.

Примечания.

- Можно нажать на субтитры, чтобы перетащить их в другую часть окна конференции.

- Пользователям Linux доступны субтитры по требованию, но расшифровка в реальном времени пока не доступна.

Чтобы отрегулировать размер субтитров, выполните следующие действия.

- Нажмите стрелку вверх ^ рядом с Включить видео / Остановить видео.

- Нажмите Настройки видео, а затем Специальные возможности.

- Переместите ползунок, чтобы выбрать размер субтитров.

- Войдите в мобильное приложение Zoom.

- Коснитесь значка Настройки.

- Коснитесь элемента Конференция.

- Переведите переключатель Субтитры по требованию в активную позицию.

Когда вы присутствуете на конференции с доступной функцией субтитров по требованию или расшифровки в реальном времени, они автоматически появляются в нижней части экрана.

Присоединитесь к конференции или вебинару.

- Когда организатор включит соответствующую функцию, вы увидите над элементами управления конференции уведомление «Субтитры по требованию»/«Расшифровка в реальном времени», которое означает, что вам доступна одна из этих услуг.

- Нажмите Субтитры по требованию/Расшифровка в реальном времени, а затем выберите Показать субтитры, чтобы они отображались.

- Если организатор использует расшифровку в реальном времени, то она начнет появляться автоматически.

- Войдите в учетную запись в Zoom Desktop Client.

- Присоединитесь к конференции или вебинару.

- Когда организатор включит соответствующую функцию, вы увидите над элементами управления конференции уведомление «Субтитры по требованию», которое означает, что вам доступна эта услуга.

- Нажмите Субтитры по требованию, чтобы они отображались.

Примечание: пользователям ChromeOS доступны субтитры по требованию, но расшифровка в реальном времени пока не доступна.

SubtleCrypto.decrypt () — веб-API | MDN

decrypt () метод SubtleCrypto интерфейс расшифровывает некоторые зашифрованные данные. Он принимает в качестве аргументов ключ к

дешифровать, некоторые необязательные дополнительные параметры и данные для дешифрования (также известные как

«зашифрованный текст»). Он возвращает Promise , которое будет выполнено с

расшифрованные данные (также известные как «открытый текст»).

const result = crypto.subtle.decrypt (алгоритм, ключ, данные);

Параметры

-

алгоритм— это объект, определяющий используемый алгоритм и любые дополнительные параметры как требуется.Значения, указанные для дополнительных параметров, должны совпадать со значениями, переданными в соответствующий вызовencrypt (). -

ключ— этоCryptoKey, содержащий ключ, который будет используется для расшифровки. При использовании RSA-OAEP это свойствоprivateKeyобъектаCryptoKeyPair. -

данных— этоBufferSource, содержащий данные для быть расшифрованным (также известный как зашифрованный текст).

Возвращаемое значение

Исключения

Обещание отклоняется при обнаружении следующих исключений:

- InvalidAccessError

Возникает, когда запрошенная операция недействительна для предоставленного ключа (например, недействительна алгоритм шифрования или недопустимый ключ для указанного алгоритма шифрования *) *.

- Ошибка операции

Возникает, когда операция завершилась неудачно по причине, зависящей от операции (например,грамм. алгоритм параметры недопустимого размера, или произошла ошибка при расшифровке зашифрованного текста).

Метод decrypt () поддерживает те же алгоритмы, что и метод шифрование () метод.

RSA-OAEP

Этот код дешифрует зашифрованный текст с помощью RSA-OAEP. Смотрите полный код на GitHub.

function decryptMessage (privateKey, ciphertext) {

вернуть window.crypto.subtle.decrypt (

{

название: «РГА-ОАЭП»

},

privateKey,

зашифрованный текст

);

}

AES-CTR

Этот код дешифрует зашифрованный текст с использованием AES в режиме CTR.Обратите внимание, что счетчик должен соответствовать значению, которое использовалось для шифрования. Смотрите полный код на GitHub.

function decryptMessage (ключ, зашифрованный текст) {

вернуть window.crypto.subtle.decrypt (

{

название: "AES-CTR",

прилавок,

длина: 64

},

ключ,

зашифрованный текст

);

}

AES-CBC

Этот код дешифрует зашифрованный текст с использованием AES в режиме CBC. Обратите внимание, что iv должно соответствовать значению, которое использовалось для шифрования.Смотрите полный код на GitHub.

function decryptMessage (ключ, зашифрованный текст) {

вернуть window.crypto.subtle.decrypt (

{

название: "AES-CBC",

iv: iv

},

ключ,

зашифрованный текст

);

}

AES-GCM

Этот код расшифровывает зашифрованный текст с использованием AES в режиме GCM. Обратите внимание, что iv должно соответствовать значению, которое использовалось для шифрования. Смотрите полный код на GitHub.

function decryptMessage (ключ, зашифрованный текст) {

окно возврата.crypto.subtle.decrypt (

{

название: "AES-GCM",

iv: iv

},

ключ,

зашифрованный текст

);

}

Таблицы BCD загружаются только в браузере

Работа с расшифровкой (REST API)

Следующий запрос POST создает профиль расшифровки который определяет трафик и настройки для блокировки и разрешения трафик в правиле политики дешифрования. Для получения информации по каждому из параметры, доступные для конфигурации, просмотрите, как определить трафик для дешифрования.Полученное сообщение об успешном завершении:curl -X POST 'https: // 10.55.152.39 / restapi / v10.0 / Objects / DecyptionProfiles? Name = jl-test & location = vsys & = vsys1 & input-format = json ' -h 'X-PAN-KEY: LUFRPT' -d '{ "Вход": { "@name": "decryptProfileTest", "ssl-forward-proxy": { "block-expired-certificate": "нет", "блокировать ненадежный-эмитент": "нет", "block-tls13-downgrade-no-resource": "нет", "restrict-cert-exts": "нет", "block-unsupported-version": "нет", "блочный-неподдерживаемый-шифр": "нет", "блок-клиент-сертификат": "нет", "блокировать, если нет ресурса": "нет", "блок-неизвестный-сертификат": "нет", "тайм-аут-сертификат": "нет", "auto-include-altname": "нет", "strip-alpn": "нет" }, "ssl-inbound-proxy": { "block-unsupported-version": "нет", "блочный-неподдерживаемый-шифр": "нет", "блокировать, если нет ресурса": "нет", "block-tls13-downgrade-no-resource": "нет" }, "ssl-protocol-settings": { "min-version": "tls1-0", "max-version": "tls1-2", "keyxchg-algo-rsa": "да", "keyxchg-algo-dhe": "да", "keyxchg-algo-ecdhe": "да", "enc-algo-3des": "да", "enc-algo-rc4": "да", "enc-algo-aes-128-cbc": "да", "enc-algo-aes-256-cbc": "да", "enc-algo-aes-128-gcm": "да", "enc-algo-aes-256-gcm": "да", "enc-algo-chacha20-poly1305": "да", "auth-algo-md5": "нет", "auth-algo-sha1": "да", "auth-algo-sha256": "да", "auth-algo-sha384": "да" }, "ssl-no-proxy": { "block-expired-certificate": "нет", "блокировать недоверенный-эмитент": "нет" }, "ssh-proxy": { "block-unsupported-version": "нет", "block-unsupported-alg": "нет", "block-ssh-errors": "нет", "блокировать-если-нет-ресурса": "нет" } } } '

{"@status": "success", "@ code": "20", "msg": "команда выполнена успешно"}

API криптографии

Вы здесь: API криптографии

Криптография — это процесс защиты информации.Его можно определить как преобразование данных в зашифрованный текст, чтобы скрыть его удобочитаемость и значение, и расшифровку с помощью ключа. Эти данные можно безопасно пересылать по общедоступным и частным сетям.

Когда вашему приложению необходимо передавать конфиденциальную или критическую информацию по сети (частной или общедоступной), ему необходимо зашифровать информацию для обеспечения информационной безопасности. Механизм дешифрования используется для преобразования зашифрованного текста в читаемый формат.

Существует два типа криптографии:

- Симметричная криптография: Создается единственный ключ.Один и тот же ключ используется при шифровании и дешифровании.

- Асимметричная криптография или шифрование с открытым ключом: Генерируются открытый и закрытый ключи. Открытый ключ используется для шифрования, а закрытый ключ — для дешифрования. Открытый ключ доступен в доверенном сертификате, тогда как закрытый ключ является конфиденциальным и не передается. Шифрование выполняется на устройстве, а расшифровка — на сервере (имеющем доступ к закрытому ключу). Поскольку закрытый ключ не раскрывается, мы поддерживаем только шифрование с использованием асимметричной криптографии.

API криптографии позволяет вашему приложению безопасно предоставлять информацию и услуги. Он использует пространство имен kony.crypto и следующие элементы API.

kony.crypto.asymmetricEncrypt | Шифрует входную строку и возвращает зашифрованный текст. Этот API доступен начиная с версии 8 с пакетом обновления 3 (SP3). |

кони.crypto.asymmetricDecrypt | Расшифровывает входную зашифрованную строку. Этот API доступен начиная с версии 8 с пакетом обновления 3 (SP3). |

kony.crypto.createHash | Предоставляет вашему приложению возможность создавать хеш-значение в шестнадцатеричном формате для заданной входной строки с использованием заданного алгоритма. |

кони.crypto.createHMacHash | Генерирует код аутентификации сообщения на основе хэша (HMAC), который проверяет целостность и подлинность данных. |

kony.crypto.createPBKDF2Key | Создает ключ функции 2 получения ключа на основе пароля (PBKDF2) для защиты паролей и других подобных задач. |

kony.crypto.decrypt | Предоставляет возможность расшифровать зашифрованный текст с помощью указанного ключа и алгоритма. API возвращает расшифрованный текст. |

kony.crypto.deleteKey | Предоставляет вам возможность удалить ключ из магазина устройства. |

kony.crypto.encrypt | Предоставляет возможность зашифровать вводимый текст с помощью указанного ключа и алгоритма. Возвращаются необработанные байты зашифрованного текста. |

kony.crypto.generateAsymmetricKeyPair | Создает открытые и закрытые ключи для процессов шифрования и дешифрования. |

kony.crypto.generateSecureRandom | Генерирует криптографически безопасные случайные числа. Этот API доступен начиная с версии 8 с пакетом обновления 3 (SP3). |

kony.crypto.newKey | Создает ключ для криптографии с использованием указанного алгоритма. Ключ, созданный с помощью этого API, используется для шифрования открытого текста и дешифрования зашифрованных данных. |

kony.crypto.readKey | Предоставляет вам возможность прочитать ключ из магазина устройства. |

kony.crypto.retrieveAsymmetricPublicKey | Возвращает открытый ключ для предоставленного псевдонима. Этот API доступен начиная с версии 8 с пакетом обновления 3 (SP3). |

kony.crypto.retrievePublicKey | Предоставляет возможность извлекать открытый ключ из строки base64 зашифрованного сертификата X509 или локально упакованного сертификата X509. |

kony.crypto.saveKey | Позволяет вашему приложению сохранять сгенерированный ключ в памяти устройства. |

Cryptography API позволяет вашему приложению безопасно предоставлять информацию и услуги.

Для симметричного шифрования создайте новый ключ с помощью функции kony.crypto.newKey , затем сохраните ключ в локальном хранилище устройства с помощью функции kony.crypto.saveKey . Чтобы прочитать ключ, используйте функцию kony.crypto.readKey . Имея сгенерированный ключ, вы можете теперь закодировать входные данные с помощью файла kony.функция crypto.encrypt. Затем, чтобы расшифровать закодированные данные, используйте функцию kony.crypto.decrypt . Если вы хотите удалить какой-либо ключ из магазина устройства, используйте функцию kony.crypto.deleteKey .

Для асимметричной криптографии сгенерируйте открытый и закрытый ключи с помощью функции kony.crypto.generateAsymmetricKeyPair . Получите сгенерированные ключи с помощью функций kony.crypto.retrieveAsymmetricPublicKey или kony.crypto.retrievePublicKey .Имея сгенерированный открытый ключ, вы можете теперь закодировать входные данные с помощью функции kony.crypto.asymmetricEncrypt . Затем, чтобы расшифровать закодированные данные, используйте функцию kony.crypto.asymmetricDecrypt .

Хеширование — это односторонний процесс шифрования, в отличие от криптографии. Сгенерированное значение хеш-функции не может быть расшифровано. Для хеширования сгенерируйте ключ функции 2 получения ключа на основе пароля (PBKDF2), используя функцию kony.crypto.createPBKDF2Key . Сгенерированным ключом вы можете зашифровать вводимый текст с помощью kony.Функция crypto.createHash . После создания хеш-значения вы можете проверить подлинность данных с помощью функции kony.crypto.createHMacHash .

Концепции

Чтобы понять, как работает API криптографии Quantum Visualizer, вы должны быть знакомы с некоторыми основными концепциями.

Шифры

Приложения шифруют и дешифруют данные с помощью шифров . Шифр — это алгоритм для выполнения шифрования и дешифрования.API криптографии Quantum Visualizer поддерживает блочных шифров . Блочный шифр — это шифр с симметричным ключом, который работает с группами битов фиксированной длины, называемыми блоками. Например, алгоритм шифрования блочного шифра принимает на вход 128-битный блок простого текста и выдает на выходе соответствующий 128-битный блок зашифрованного текста. Процесс преобразования управляется секретным ключом. Расшифровка — аналогичный процесс. Алгоритм дешифрования берет 128-битный блок (в этом примере) зашифрованного текста вместе с секретным ключом и выдает исходный 128-битный блок простого текста.

Алгоритмы блочного шифрования, такие как DES, требуют, чтобы их ввод был точным кратным размеру блока. Если простой текст, который нужно зашифровать, не является точным кратным, ваше приложение должно добавить отступ перед шифрованием данных.

В следующей таблице описывается поддерживаемое заполнение для различных алгоритмов шифрования:

| AES / TripleDES | iPhone | pkcs7 (по умолчанию) |

| Android / Android | ПК, ПК(по умолчанию) | |

| SPA | ISO10126, ISO97971, zeropaddding, nopadding, pkcs7 | |

| RSA | iPhone | none, pkcs1 (по умолчанию) |

| Android Tablet / ПК (по умолчанию) | ||

| Windows | pkcs1 |

RSA — это алгоритм криптографии с открытым ключом.Это первый алгоритм, известный как для подписи, так и для шифрования. Этот алгоритм включает в себя открытый ключ и закрытый ключ. Открытый ключ может быть известен каждому и используется для шифрования сообщений. Сообщения, зашифрованные с помощью открытого ключа, можно расшифровать только с помощью закрытого ключа.

Режимы

Шифры управляются специальными режимами шифрования . Режим определяет, как данные будут зашифрованы и дешифрованы. API криптографии Quantum Visualizer поддерживает следующие стандартные режимы.

- Режим электронной кодовой книги (ECB)

- Режим Cipher Block Chaining (CBC)

- Cipher Feedback Mode (CFB) Mode

- Output Feedback (OFB) mode

- ECB и CBC — допустимые режимы для блочных шифров

Поскольку это стандартные режимы, вы можете найти подробную информацию о них в Интернете, если вы с ними не знакомы.

В следующей таблице описаны поддерживаемые режимы для различных шифров.

AES / TripleDES iPhone ecb, cbc (по умолчанию) Android ecb, cbc (по умолчанию) 901 SPA 901 cbc, ctr RSA iPhone ecb (по умолчанию) Android / Android Tablet ecb (по умолчанию)

Vectorization Vectors

зашифрованный текст.В результате, если одно и то же сообщение зашифровано дважды с одним и тем же ключом, результирующие зашифрованные тексты будут разными, если ваше приложение использует разные векторы инициализации.

Длина в байтах IV должна быть такой же, как размер блока алгоритма (AES и TripleDES). Для AES IV должен быть 16 байтов (128 бит). Для TripleDES IV должен быть 8 байтов (64 бита).

Поддерживаемые алгоритмы

API криптографии Quantum Visualizer предоставляет следующие алгоритмы.

Симметричные алгоритмы

Для симметричного шифрования и дешифрования ваше приложение может использовать следующие алгоритмы.

| aes | 128, 192 и 256 | Advanced Encryption Standard (AES). |

| tripledes | Triple Data Encryption Standard | Triple Data Encryption Standard. Этот алгоритм использует два ключа для шифрования и один ключ для дешифрования.Алгоритм работает следующим образом: Текст зашифрован с помощью ключа key1 , расшифрован с помощью ключа key2 , а затем снова зашифрованный с помощью ключа key3 . Расшифровка происходит в обратном порядке: tripledes применяет алгоритм шифрования DES три раза к каждому блоку данных. Ниже приведены три различных комбинации использования этого алгоритма:

Примечание: Quantum Visualizer рекомендует использовать Option 1 , поскольку это более безопасно чем два других варианта. |

Асимметричные алгоритмы

Для асимметричного шифрования API криптографии Quantum Visualizer поддерживает алгоритм RSA, который является отраслевым стандартом. Длина ключа для RSA должна быть 1024 бит или больше.

Ограничения платформы

SPA не поддерживает алгоритм RSA.

Чтобы увидеть функциональные возможности API криптографии в действии, загрузите образец приложения по ссылке ниже. После загрузки приложения создайте и просмотрите приложение с помощью приложения Quantum.

| © 2020 Temenos. Все права защищены. |

Конечная точка дешифрования конверта идентификации

📘

Нужна справочная информация по API для конечной точки расшифровки конверта идентификации?

Дополнительные сведения см. В разделе «Расшифровка идентификационных конвертов».

Конверт идентификации — это непрозрачная зашифрованная структура, содержащая идентификаторы RampID и метаданные. Каждый конверт создается с помощью специфичного для клиента ключа шифрования, что делает его уникальным.Конверт действителен 30 дней с момента создания.

Конверт представлен как строка в кодировке Base64.

Пример строки идентификационного конверта

AY3SYJlFDI1RqsMv9gZOjOab6hGuwWKmbE4K70Z-Zex27DD6M9U0Jg .

Строка различается каждый раз, когда конверт создается для одних и тех же базовых данных в результате рандомизации.

Из-за непрозрачной природы конвертов идентификации их необходимо расшифровать в пригодные для использования данные идентификаторов для сторон, которые их получают.API извлечения предоставляет возможность дешифрования с использованием конечной точки дешифрования конверта. Эта конечная точка используется для декодирования и дешифрования конверта для извлечения идентификатора из конверта. Затем API извлечения шифрует значение с помощью специфичного для партнера ключа шифрования и идентификатора партнера. Результатом является RampID в пространстве идентификаторов партнера, который можно использовать для транзакций.

Существует ограничение на тип данных, которые API может дешифровать. Данные, представленные в конвертах, должны соответствовать действующему RampID.Типы данных, такие как cookie и мобильный идентификатор, в настоящее время не поддерживаются.

API поддерживает поиск в конверте для идентификаторов Person . Как следует из названия, входной конверт должен представлять человека в базовых данных, а именно с степенью детализации «X» (что означает ИНДИВИДУАЛЬНО).

Эта конечная точка поддерживает операции POST со строкой конверта, переданной в качестве параметра запроса. Также применимы стандартные параметры API для конечной точки поиска.

Путь URI:

- / люди / конверт? Key =

API возвращает код состояния 200, указывающий на успешное выполнение.Полученный в результате дешифрованный RampID становится доступным в атрибуте anonymousConsumerLink в пакете «anonymousAbilitec».

Неудачные ответы от конечной точки могут возвращать коды состояния 400 (неверный запрос), 404 (не найден) или 500 (ошибка сервера). Подробнее см. В разделе «Ошибки и устранение неполадок».

🚧

Перед использованием Конечная точка дешифрования конверта идентификации

Чтобы использовать эту конечную точку, пользователь должен быть настроен с соответствующими учетными данными и разрешениями на доступ.Представитель клиента может помочь с этой настройкой. Для выполнения вызовов API пользователю необходимо иметь идентификатор клиента и секрет клиента. Дополнительные сведения см. В разделе «Запрос токена доступа».

В следующих примерах запросов предполагается, что действительный токен доступа получен и передан в заголовке авторизации.

Из-за ограничений конфиденциальности вам нужно будет перекодировать несколько конвертов за раз, используя пакетные вызовы. API поддерживает передачу до 1000 конвертов в одном пакетном вызове. Это можно сделать, сделав POST-вызов на https: // us.identity.api.liveramp.com/batch/lookup и передает JSON, который выглядит так:

JSON

[

"/ people / envelope /? key = AUGGsYEKVWxnDsHU6b65TfdHEmC0vY51YrJhxTTRtB54A5dTzdrLIQ",

"/ people / envelope /? key = AUGFOIZ5kDgv1weSzQ7NXo8sOMraa4ORJJONSoutNa3jb65Rgmj7aE",

. . .

]

Ответ должен выглядеть так:

Текст

{

"человек": {

"anonymousAbilitec": {

"anonymousConsumerLink": "XiT001sgRRky74xZ6NrpSsF6z2ucg6TeV8rISolIhOMe-R94lh57QP2xuVITxFm6otlyrB"

}

}

} {

"человек": {

"anonymousAbilitec": {

"anonymousConsumerLink": "XiT001xuVITx94lh57QP2xuVITxFmyrBF6z2ucg6TeV8rIe-R94lh57Qh57QP2xrIhz2u"

}

}

}

Пример запроса (только пример, недействителен для реальных случаев использования):

cURL

curl --header "Авторизация: Bearer " 'https: // us.identity.api.liveramp.com/people/envelope?key=AUGGsYEKVWxnDsHU6b65TfdHEmC0vY51YrJhxTTRtB54A5dTzdrLIQ '

Пример ответа с производным выводом RampID:

JSON

{

"человек": {

"anonymousAbilitec": {

"anonymousConsumerLink": "XiT001sgRRky74xZ6NrpSsF6z2ucg6TeV8rISolIhOMe-R94lh57QP2xuVITxFm6otlyrB"

}

}

}

Помимо кодов ошибок, перечисленных в документах об ошибках, конечная точка дешифрования конверта может возвращать следующие ошибки:

Категория | Сообщение | Код состояния | Причина |

|---|---|---|---|

Неверный запрос поиска | 16 | Class 9001 | 0 Всего человек Поддерживается документа. |

Недопустимая гранулярность RampID для класса документов | 400 | Поддерживается только ИНДИВИДУАЛЬНАЯ гранулярность («X») | |

RampID Исходный код не поддерживается | Тип источника данных идентификационной ссылки в конверте не поддерживается API. | ||

Неверный конверт | Ошибка конверта: READ_ENVELOPE_HANDLE_FAILED | 400 | Дескриптор конверта не читается. |

Ошибка конверта: INVALID_ENVELOPE_HANDLE | 400 | Дескриптор конверта недействителен / не поддерживается. | |

Ошибка конверта: ENVELOPE_EXPIRED | 400 | Конверт был создан не менее 30 дней назад, срок его действия истек. | |

Ошибка конверта: NO_PERMITTED_SUBNETWORKS | 400 | Конверт не содержит по крайней мере 1 разрешенную подсеть издателя. | |

Ошибка конверта: ENVELOPE_DECRYPTION_FAILED | 400 | Полезные данные конверта не могут быть расшифрованы с помощью ключа, указанного дескриптором. | |

Ошибка конверта: ENVELOPE_DECODING_FAILED | 400 | Строка конверта имеет недопустимый формат Base64. | |

Нет соответствующей сущности | Сущность в конверте больше не существует | 404 | Сущность, представленная в конверте, больше не существует в хранилище данных. |

Отказанное лицо | 404 | Сущность, представленная в конверте, отказалась от участия. | |

Ошибка сервера | Внутренняя ошибка сервера | 500 | Ошибка на стороне сервера при обработке запроса. |

Что такое безопасность API?

Безопасность API — это защита целостности API — как тех, которыми вы владеете, так и тех, которые вы используете.Но что это значит?

Что ж, вы, наверное, слышали об Интернете вещей (IoT), где вычислительные мощности встроены в повседневные объекты. Интернет вещей позволяет подключить ваш телефон к холодильнику, чтобы, останавливаясь в продуктовом магазине по дороге домой, вы точно знали, что вам нужно для этого импровизированного званого обеда за час. Или, может быть, вы являетесь частью команды DevOps, которая использует микросервисы и контейнеры для создания и развертывания устаревших и облачных приложений быстрым итеративным способом.API-интерфейсы — один из наиболее распространенных способов взаимодействия микросервисов и контейнеров, как и систем и приложений. По мере того, как интеграция и взаимосвязь становятся все более важными, становятся все более важными API.

Почему важна безопасность API?

Компании используют API-интерфейсы для подключения сервисов и передачи данных. Сломанные, открытые или взломанные API-интерфейсы являются причиной серьезных утечек данных. Они предоставляют доступ к конфиденциальным медицинским, финансовым и личным данным для всеобщего ознакомления. Тем не менее, не все данные одинаковы и не должны быть защищены одинаково.Ваш подход к безопасности API будет зависеть от того, какие данные передаются.

Если ваш API подключается к стороннему приложению, узнайте, как это приложение передает информацию обратно в Интернет. Если использовать приведенный выше пример, возможно, вас не волнует, узнает ли кто-нибудь, что у вас в холодильнике, но если они используют тот же API для отслеживания вашего местоположения, вас это может беспокоить больше.

Что такое безопасность веб-API? Безопасность REST API и безопасность SOAP API.

Безопасность веб-API связана с передачей данных через API, подключенные к Интернету.OAuth (открытая авторизация) — это открытый стандарт делегирования доступа. Это позволяет пользователям предоставлять сторонним доступ к веб-ресурсам без необходимости сообщать пароли. OAuth — это технологический стандарт, который позволяет вам делиться этим видео компиляции «живота корги» в социальных сетях с помощью одной кнопки «Поделиться».

Большинство реализаций API являются либо REST (передача репрезентативного состояния), либо SOAP (протокол простого доступа к объектам).

REST API используют HTTP и поддерживают шифрование TLS.TLS — это стандарт, который сохраняет конфиденциальность подключения к Интернету и проверяет, что данные, передаваемые между двумя системами (сервером и сервером или сервером и клиентом), зашифрованы и не изменены. Это означает, что хакер, пытающийся раскрыть информацию о вашей кредитной карте на веб-сайте покупок, не может ни прочитать ваши данные, ни изменить их. Вы знаете, защищен ли веб-сайт с помощью TLS, если URL-адрес начинается с «HTTPS» (защищенный протокол передачи гипертекста).

REST API также используют нотацию объектов JavaScript (JSON), которая представляет собой формат файла, упрощающий передачу данных через веб-браузеры.Благодаря использованию HTTP и JSON API-интерфейсы REST не нуждаются в хранении или переупаковке данных, что делает их намного быстрее, чем API-интерфейсы SOAP.

API-интерфейсы SOAP используют встроенные протоколы, известные как безопасность веб-служб (WS Security). Эти протоколы определяют набор правил, основанный на конфиденциальности и аутентификации. API-интерфейсы SOAP поддерживают стандарты, установленные двумя основными международными организациями по стандартизации, Организацией по развитию стандартов структурированной информации (OASIS) и Консорциумом World Wide Web (W3C). Они используют комбинацию шифрования XML, подписей XML и токенов SAML для проверки аутентификации и авторизации.В целом API-интерфейсы SOAP хвалят за наличие более всеобъемлющих мер безопасности, но они также требуют большего управления. По этим причинам API-интерфейсы SOAP рекомендуются организациям, работающим с конфиденциальными данными.

Каковы наиболее распространенные передовые методы обеспечения безопасности API?

Скорее всего, вы не храните свои сбережения под матрасом. Большинство людей хранят деньги в надежной среде (в банке) и используют отдельные методы для авторизации и аутентификации платежей. Безопасность API аналогична.Вам нужна надежная среда с политиками аутентификации и авторизации.

Вот некоторые из наиболее распространенных способов повышения безопасности API:

- Используйте токены . Установите доверенные удостоверения, а затем управляйте доступом к службам и ресурсам с помощью маркеров, назначенных этим удостоверениям.

- Использовать шифрование и подписи . Зашифруйте свои данные, используя такой метод, как TLS (см. Выше). Требовать подписи, чтобы гарантировать, что правильные пользователи расшифровывают и изменяют ваши данные, и никто другой.

- Выявить уязвимости . Следите за своей операционной системой, сетью, драйверами и компонентами API. Узнайте, как все работает вместе, и определите слабые места, которые можно использовать для взлома ваших API. Используйте снифферы для обнаружения проблем безопасности и отслеживания утечек данных.

- Использовать квоты и регулирование . Установите квоты на то, как часто ваш API может быть вызван, и отслеживайте его использование в истории. Дополнительные вызовы API могут указывать на то, что им злоупотребляют. Это также может быть ошибка программирования, например вызов API в бесконечном цикле.Создайте правила для регулирования, чтобы защитить свои API от всплесков и атак типа «отказ в обслуживании».

- Используйте шлюз API . Шлюзы API выступают в качестве основной точки принуждения к трафику API. Хороший шлюз позволит вам аутентифицировать трафик, а также контролировать и анализировать использование ваших API.

Управление API и безопасность

Наконец, безопасность API часто сводится к хорошему управлению API. Многие платформы управления API поддерживают три типа схем безопасности.Это:

- Ключ API , который представляет собой одну строку токена (то есть небольшое аппаратное устройство, которое предоставляет уникальную информацию для аутентификации).

- Базовая аутентификация (идентификатор приложения / ключ приложения), который представляет собой решение с двумя строками токенов (то есть имя пользователя и пароль).

- OpenID Connect (OIDC), который представляет собой простой уровень идентификации поверх популярной платформы OAuth (т.е. он проверяет пользователя, получая базовую информацию профиля и используя сервер аутентификации).

Когда вы выбираете диспетчер API, знайте, какие и сколько из этих схем безопасности он может обрабатывать, и имейте план того, как вы можете включить методы обеспечения безопасности API, описанные выше.

Почему стоит выбрать Red Hat для управления и безопасности API

Утечки данных пугают, но вы можете предпринять шаги для повышения безопасности. API стоит усилий, вам просто нужно знать, что искать. Red Hat публикует ежегодный отчет о рисках продуктов Red Hat, в котором описываются глобальные уязвимости системы безопасности, влияющие на корпоративное программное обеспечение, и решения Red Hat для наших продуктов.Во многом это сводится к постоянным мерам безопасности, заданию правильных вопросов, знанию того, какие области требуют внимания, и использованию диспетчера API, которому вы можете доверять. Мы здесь, чтобы помочь.

В Red Hat мы рекомендуем наш удостоенный наград Red Hat 3scale API Management. Он включает:

- Диспетчер API, который управляет API, приложениями и ролями разработчика

- Диспетчер трафика (шлюз API), который применяет политики из диспетчера API

- Хаб поставщика удостоверений (IDP), который поддерживает широкий диапазон протоколов аутентификации

На шлюзе API Red Hat 3scale API Management декодирует токены с отметками времени, срок действия которых истекает; проверяет, действительна ли идентификация клиента; и подтверждает подпись открытым ключом.

Расшифровка SSL / TLS

Способ расшифровки SSL-трафика зависит от набора шифров и вашего сервера реализация.

Если ваш SSL-трафик зашифрован с помощью наборов шифров PFS, вы можете установить Программное обеспечение пересылки ключей сеанса ExtraHop на каждом сервере, имеющем трафик SSL, который вы хочу расшифровать. Ключ сеанса перенаправляется в систему ExtraHop, и трафик может быть расшифрованным. Обратите внимание, что ваши серверы должны поддерживать программное обеспечение пересылки ключей сеанса.

Если у вас есть балансировщик нагрузки F5, вы можете поделиться ключами сеанса через балансировщик и избегайте установки программного обеспечения переадресации ключей сеанса на каждом сервере.

Если ваш SSL-трафик зашифрован с помощью наборов шифров RSA, вы все равно можете установить программное обеспечение пересылки ключей сеанса на ваших серверах (рекомендуется). В качестве альтернативы вы можете загрузить сертификат и закрытый ключ в систему ExtraHop

Мы рекомендуем расшифровывать только тот трафик, который вам нужен.Вы можете настроить система ExtraHop для расшифровки только определенных протоколов и сопоставления трафика протокола с нестандартные порты.

Расшифровка пакетов для криминалистического аудита

Если у вас настроено устройство Trace или другое хранилище пакетов, вы можете хранить ключи сеанса на устройстве Trace, и вы можете загрузить ключи сеанса с помощью захваты пакетов, чтобы вы могли расшифровать пакеты с помощью инструмента анализа пакетов, такого как Wireshark.Эти параметры позволяют безопасно расшифровывать трафик без совместного использования долгосрочные приватные ключи с аналитиками.

Система хранит ключи сеанса только для пакетов на диске — поскольку пакеты перезаписываются, соответствующие сохраненные ключи сеанса удаляются. Только сеансовые ключи для дешифрованного трафика отправляются на устройство Trace для хранения. Система ExtraHop отправляет сеанс ключ со связанной информацией о потоке к устройству Trace.Если у пользователя есть пакетов и привилегий сеансового ключа, сеансовый ключ предоставляется, когда есть соответствующий поток в запрошенном временном диапазоне. Посторонние сеансовые ключи не сохраняются, и нет ограничений на количество ключей сеанса, которые система ExtraHop может Получать.

Рекомендуем соблюдать осторожность при предоставлении привилегий системе ExtraHop. пользователей. Вы можете указать привилегии, которые позволяют пользователям просматривать и загружать пакеты или просматривать и загружать пакеты и сохраненные ключи сеанса.Сохраненные ключи сеанса должны быть только доступен для пользователей, которые должны иметь доступ к конфиденциальному расшифрованному трафику. В то время как Система ExtraHop не записывает расшифрованные данные полезной нагрузки на диск, доступ к сеансу keys позволяет расшифровать связанный трафик. Для обеспечения непрерывной безопасности ключи сеанса шифруются при перемещении между устройствами, а также когда ключи хранятся на диске.

Easy-Crypt V2 — Шифрование / дешифрование файлов / кода — Генерация кода — API командной строки

Основные характеристики:

> Использует бесплатные плагины — Платные плагины не требуются

> API командной строки — файлов процессов с 1 строкой в CMD

> Просто, но эффективно — Чрезвычайно прост в использовании и имеет указания, где это необходимо

> Создание пользовательского кода — Просто вставьте сгенерированный код в свой проект

> Молниеносная — Вы можете зашифровать или расшифровать один или несколько файлов Super Quick

Основной пользовательский интерфейс (раздел шифрования)

Варианты создания нового кода

Мастер настройки Web / FTP

Еще несколько подробностей о Easy-Crypt

> Вы можете загрузить зашифрованный код где-нибудь в переменную, а затем расшифровать его в своем боте.

> Вы можете загрузить зашифрованный файл на сервер, если он у вас есть, и сделать почти то же самое

> Вы можете указать Непосредственно на файл, который хотите запустить

> Вы можете указать Непосредственно на файл на сервере

> И многие другие способы, просто проявите творческий подход

_____________________________________________________________________________________________

Демо-ролики Easy-Crypt

Демонстрация ECCL — API командной строки

[youtube http: // www.youtube.com/watch?v=xSOWcUoKTaE?html5=1&fs=1]

Демонстрация шифрования

[Один файл, несколько файлов, вставленный код]

[youtube http://www.youtube.com/watch?v=NdqKyNXX3fk?html5=1&fs=1]

Демонстрация расшифровки

[Один файл, несколько файлов, вставленный код]

[youtube http://www.youtube.com/watch?v=uNIk6ObwEwc?html5=1&fs=1]

Демонстрация параметров генерации кода

2010"

}

},

"engine": {

"title": "Параметры силовой установки",

"engName": {

"title": "Серия двигателя",

"value": "AXP"

},

"enType": {

"title": "Тип двигателя",

"value": "бензиновый"

},

"fuelType": {

"title": "Топливо",

"value": "бензин (цикл Отто)"

},

"aspiration": {

"title": "Наличие и тип наддува",

"value": "без наддува"

},

"engDispl": {

"title": "Объём двигателя, куб.см",

"value": "1390"

},

"lineUp": {

"title": "Компоновка двигателя",

"value": "рядный, 4 цилиндра"

},

"enPower": {

"title": "Мощность",

"value": "[email protected]"

},

"enTorque": {

"title": "Крутящий момент",

"value": "[email protected]"

},

"enPTSTD": {

"title": "Стандарт определения мощности и момента",

"value": "DIN"

},

"enFuelRate": {

"title": "Расход топлива",

"value": "6.

2010"

}

},

"engine": {

"title": "Параметры силовой установки",

"engName": {

"title": "Серия двигателя",

"value": "AXP"

},

"enType": {

"title": "Тип двигателя",

"value": "бензиновый"

},

"fuelType": {

"title": "Топливо",

"value": "бензин (цикл Отто)"

},

"aspiration": {

"title": "Наличие и тип наддува",

"value": "без наддува"

},

"engDispl": {

"title": "Объём двигателя, куб.см",

"value": "1390"

},

"lineUp": {

"title": "Компоновка двигателя",

"value": "рядный, 4 цилиндра"

},

"enPower": {

"title": "Мощность",

"value": "[email protected]"

},

"enTorque": {

"title": "Крутящий момент",

"value": "[email protected]"

},

"enPTSTD": {

"title": "Стандарт определения мощности и момента",

"value": "DIN"

},

"enFuelRate": {

"title": "Расход топлива",

"value": "6. ..

]

}

...

..

]

}

... rsl.ru/api/json-rpc/v1

rsl.ru/api/json-rpc/v1 соответствующий раздел)

соответствующий раздел) DD.DD, D – цифра

DD.DD, D – цифра е., автоматическая валидация на соответствие формату PDF/A пройдена, заявка подписана с помощью ЭЦП)

е., автоматическая валидация на соответствие формату PDF/A пройдена, заявка подписана с помощью ЭЦП) ч. ошибок несоответствия файла формату PDF/A

ч. ошибок несоответствия файла формату PDF/A 5

5